Czym jest atak na łańcuch dostaw?

Ataki na łańcuch dostaw są wymierzone w sprzedawców i dostawców, a nie bezpośrednio w konkretną firmę. Chroń swoją organizację przed tymi atakami za pomocą zarządzania dostępem uprzywilejowanym.

Zrozumienie ataków na łańcuch dostaw

Atak na łańcuch dostaw (zwany też atakiem na stronę trzecią, atakiem na łańcuch wartości lub atakiem przez tylne drzwi) ma miejsce, gdy haker uzyskuje dostęp do sieci biznesowej za pośrednictwem dostawców będących podmiotami trzecimi lub przez łańcuch dostaw. Łańcuchy dostaw mogą być ogromne i złożone, dlatego niektóre ataki są tak trudne do wyśledzenia.

Firmy współpracują z wieloma dostawcami, którzy zaopatrują je m.in. w składniki i materiały produkcyjne, czy oferują outsourcing i technologię. Dlatego tak istotna jest ochrona łańcucha dostaw i zapewnienie, że firmy, z którymi współpracujesz również dbają o odpowiednie zabezpieczenia.

Ataki na łańcuch dostaw to rodzaj cyberataku, który często może zostać przegapiony. Ten rodzaj ataku może z czasem spowodować katastrofalne szkody i może być trudniejszy do wykrycia i zapobieżenia, jeśli dostawcy nie utrzymują ścisłych zasad cyberbezpieczeństwa i nie używają najlepszych narzędzi.

Na czym polega atak na łańcuch dostaw?

Atak na łańcuch dostaw polega na dostarczeniu wirusa lub innego złośliwego oprogramowania za pośrednictwem dostawcy. Na przykład keylogger umieszczony na dysku USB może ułatwić wniknięcie do dużej firmy detalicznej. Rejestruje on korzystanie z klawiatury, aby poznać hasła do określonych kont. W ten sposób cyberprzestępcy mogą uzyskać dostęp do poufnych informacji firmowych, danych klientów, szczegółów płatności i innych informacji.

Przykłady ataków na łańcuch dostaw

Atak na łańcuch dostaw – oprogramowanie

Atak na łańcuch dostaw wymaga naruszenia zaledwie jednej aplikacji lub części oprogramowania – to wystarczy, aby zainstalować złośliwe oprogramowanie w całym łańcuchu dostaw. Celem ataków jest często kod źródłowy aplikacji. Złośliwy kod jest przesyłany do zaufanej aplikacji lub oprogramowania.

Hakerzy często atakują aktualizacje oprogramowania lub aplikacji jako punkty wejścia. Ataki na łańcuch dostaw są problematyczne, bo bardzo trudno je wykryć. Wynika to m.in. z tego, że cyberprzestępcy często używają skradzionych certyfikatów do „podpisania” kodu, aby wyglądał na prawidłowy.

Atak na łańcuch dostaw – sprzęt

Ataki na sprzęt opierają się na fizycznych urządzeniach, takich jak wspomniany wcześniej keylogger USB. Hakerzy celują w urządzenie, które otworzy im drogę do całego łańcucha dostaw, aby zmaksymalizować skalę ataku i szkodę.

Atak na łańcuch dostaw – oprogramowanie układowe

Wprowadzenie złośliwego oprogramowania do kodu rozruchu komputera to atak który przebiega bardzo szybko. W momencie uruchomienia komputera złośliwe oprogramowanie zaczyna działać i zagrażać całemu systemowi. Ataki na łańcuch dostaw przy użyciu oprogramowania układowego są szybkie, powodują ogromne szkody i często są niemożliwe do wykrycia, jeśli nie prowadzi się kontroli w ich kierunku.

Jak ograniczyć ryzyko ataków na łańcuch dostaw?

Ataki na łańcuch dostaw można złagodzić za pomocą kombinacji różnych opcji:

- Używaj rozwiązania do zarządzania dostępem uprzywilejowanym (PAM), takiego jak KeeperPAM®. KeeperPAM pomaga zapobiegać atakom w łańcuchu dostaw, zapewniając administratorom IT pełny wgląd w dostęp dostawców i praktyki dotyczące haseł, a także możliwość egzekwowania zasad bezpieczeństwa w całej firmie. Rozwiązanie PAM może pomóc w uniemożliwieniu dostawcom dostępu do wszystkiego, co nie jest niezbędne do ich pracy.

- Zainwestuj w analityków SOC (centrum operacji bezpieczeństwa). Ci specjaliści IT przyjrzą się infrastrukturze cyberbezpieczeństwa Twojej firmy, aby zidentyfikować problemy i luki w zabezpieczeniach. Zareagują też na zagrożenia, przeanalizują skutki każdego ataku i zadbają o ulepszenie systemu.

- Przeprowadź symulację ataku we współpracy z zespołem czerwonym i niebieskim. Czerwony zespół stworzy symulowany atak, odzwierciedlający prawdziwe zagrożenie, a niebieski zespół na niego zareaguje. Pomoże to sprawdzić, jak będą przebiegać zagrożenia i czy obecny model cyberbezpieczeństwa jest wystarczający, aby zatrzymać aktywne zagrożenie.

- Uczyń cyberbezpieczeństwo regularnym elementem szkoleń w swojej firmie. Każdy pracownik powinien rozumieć znaczenie cyberbezpieczeństwa i swoją rolę w ogólnym bezpieczeństwie firmy.

- Przygotuj plany gotowości/modele zagrożenia, które będą obejmować każdego dostawcę zewnętrznego. Plan gotowości powinien być zawsze dostępny. Będzie potrzebny w przypadku naruszenia systemów dostawcy lub jeśli dostawca naruszy Twój system. Model zagrożenia może pomóc wizualizować potencjalne zagrożenie, które może pojawić się z winy Twoich dostawców.

W jaki sposób firmy mogą wykryć ataki na łańcuch dostaw

Szybkie wykrycie ataku na łańcuch dostaw jest kluczem do zapewnienia, że szkody będą ograniczone i odwracalne. Przy użyciu nowoczesnych narzędzi możesz wykryć wszelkiego rodzaju ataki na łańcuch dostaw, od tych atakujących sprzęt po te, gdzie celem pada oprogramowanie. Oto, czego potrzebujesz:

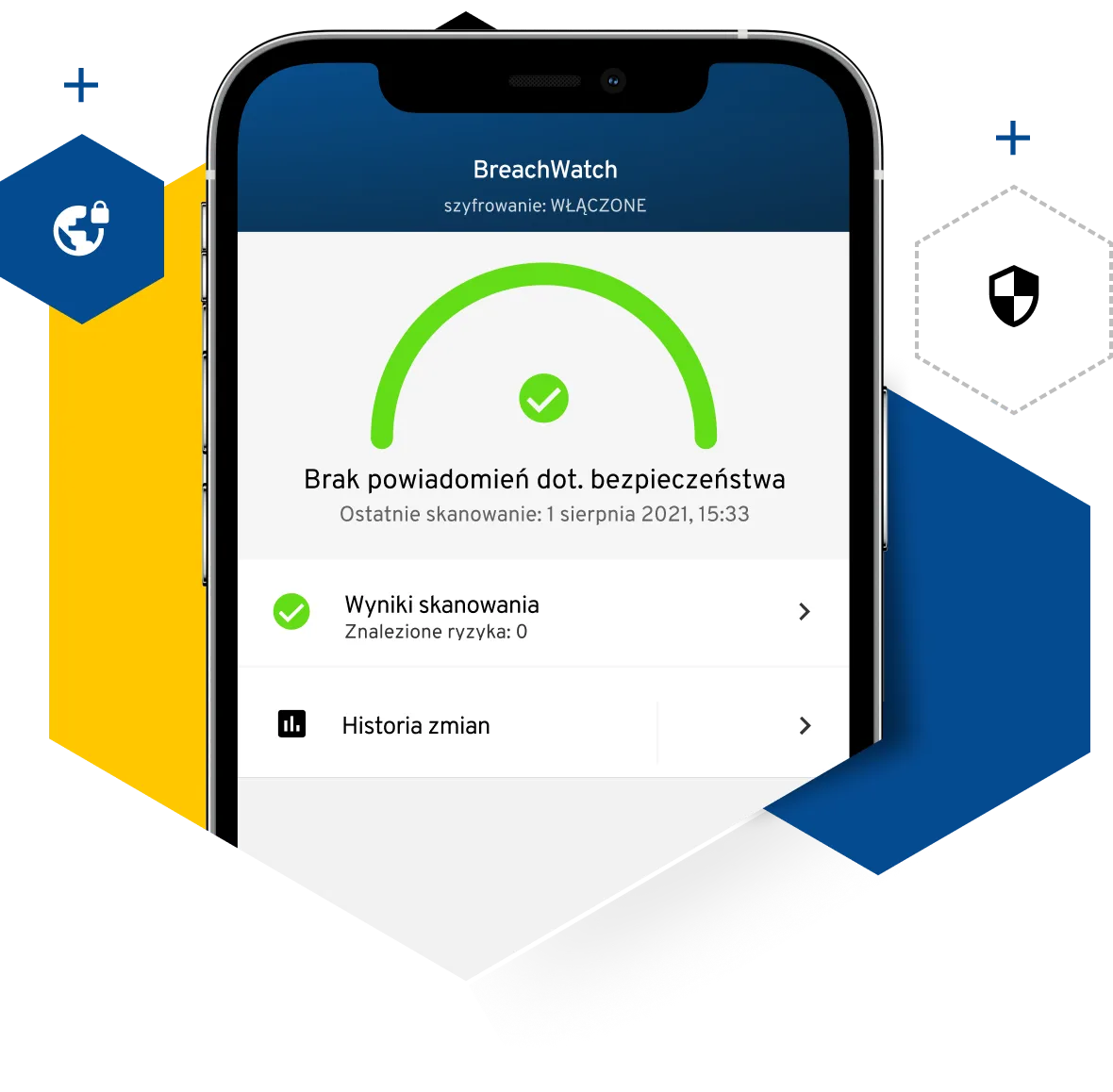

- Keeper BreachWatch®: Możesz użyć BreachWatch, aby sprawdzić, czy Twoje dane firmowe (lub osobiste) nie zostały naruszone podczas ataku hakerskiego. Naruszone dane są zawsze bardziej podatne na ataki i mogą stanowić łatwy punkt wejścia dla szkodliwego oprogramowania.

- Narzędzia wykrywania i reagowania na zagrożenia sieciowe (NDR): Korzystając z narzędzi NDR, możesz monitorować cały ruch sieciowy firmy w poszukiwaniu złośliwych działań. Jest to szczególnie istotne w przypadku udostępniania sieci Wi-Fi dla „gości” dostawcom podczas współpracy lub odwiedzania siedziby firmy.