Możliwość zapewnienia wszystkim użytkownikom dostępu o najniższym poziomie uprawnień jest kluczową cechą menedżera haseł w przedsiębiorstwie. Keeper daje administratorom możliwość precyzyjnego dostrojenia poziomów dostępu do krytycznych danych i poświadczeń w organizacji, od zespołów i grup do poziomu pojedynczego użytkownika.

Ta kluczowa funkcja działa bezproblemowo z doskonałą architekturą Keeper, składającą się z węzłów, ról i zespołów.

Węzły

Węzły to sposób organizacji użytkowników i podzielenia ich na różne grupy, podobnie jak w Active Directory. Jest to podstawowy element architektury Keeper. Administrator może tworzyć węzły powiązane z lokalizacją, działami lub jakąkolwiek inną strukturą. Nazwa najwyższego węzła, czyli węzła głównego, to domyślnie nazwa organizacji. Wszystkie inne węzły można tworzyć pod węzłem głównym.

Jedną z zalet zdefiniowania wielu węzłów jest wsparcie koncepcji administracji delegowanej. Delegowanemu administratorowi można przyznać niektóre lub wszystkie uprawnienia administracyjne, ale tylko w odniesieniu do odpowiedniego węzła lub węzłów podrzędnych. Taka delegowana administracja umożliwia różnym osobom w organizacji sprawowanie kontroli zarządczej nad podzbiorami zespołów, użytkowników, ról i folderów współdzielonych.

Role

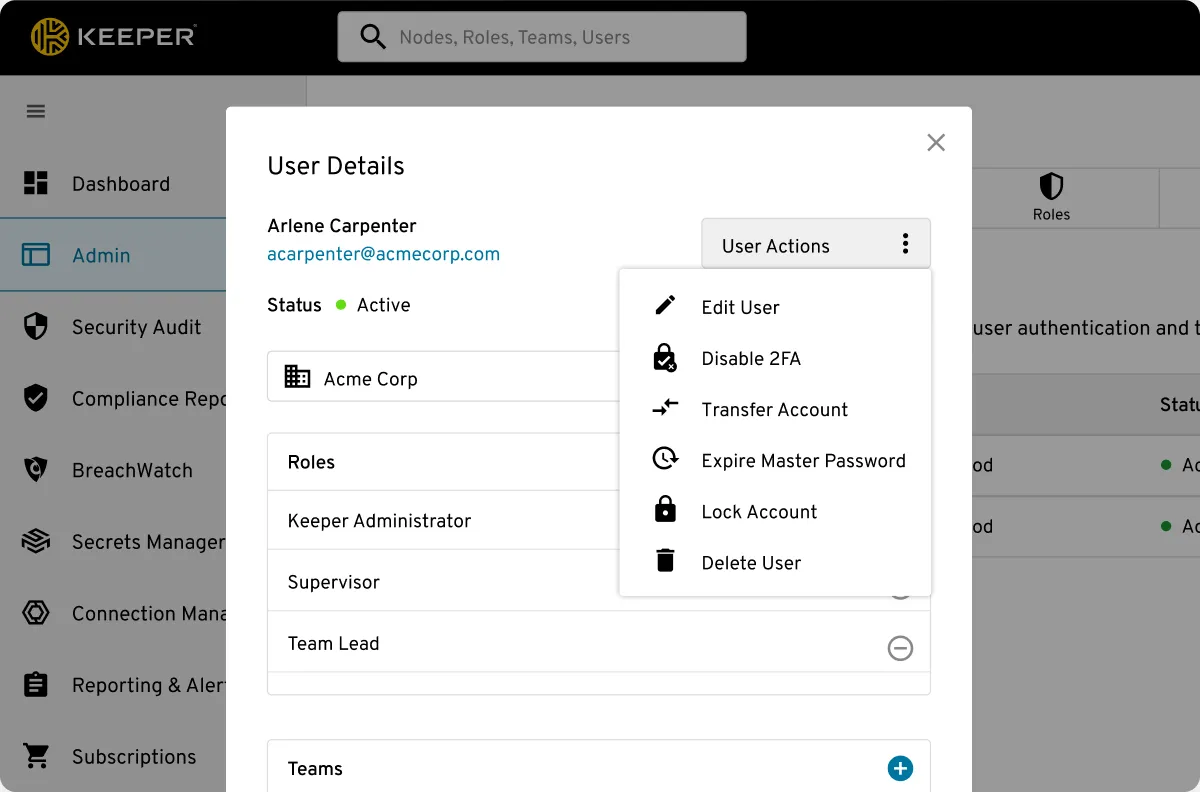

Role definiują uprawnienia, kontrolują, które funkcje i ustawienia zabezpieczeń mają zastosowanie do określonych użytkowników, oraz zarządzają funkcjami administracyjnymi. Użytkownicy mogą być przydzielani do odpowiednich węzłów, a ich role konfigurowane zgodnie z konkretnymi potrzebami firmy.

Role składają się z zasad egzekwowania i kontrolują, w jaki sposób użytkownicy mogą uzyskiwać dostęp do sejfu Keeper na swoich urządzeniach. Można utworzyć dowolną liczbę zasad ról, a następnie stosować je do jednego lub wielu użytkowników.

Zespoły

Zespoły służą do współdzielenia kont uprzywilejowanych i folderów udostępnianych między grupami użytkowników w sejfie Keeper. Zespoły mogą również służyć do łatwego przypisywania ról do całych grup użytkowników w celu zapewnienia spójności zasad egzekwowania.

Ponieważ model bezpieczeństwa Keeper oparty jest na dostępie z najmniejszymi uprawnieniami, wdrażamy zasady najmniejszych uprawnień, więc gdy użytkownik jest członkiem wielu ról, jego domyślne zasady są najbardziej restrykcyjne.