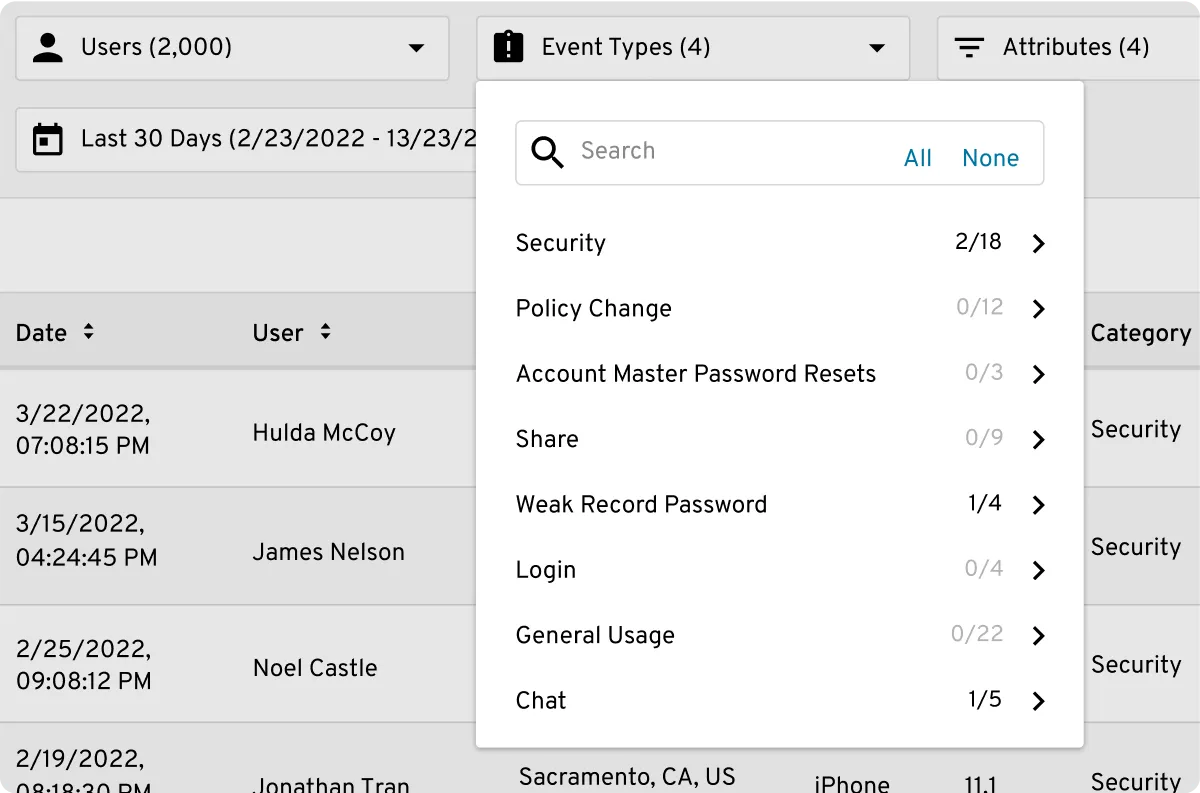

Sprostaj wymogom zachowania zgodności dzięki nagrywanym i audytowanym sesjom

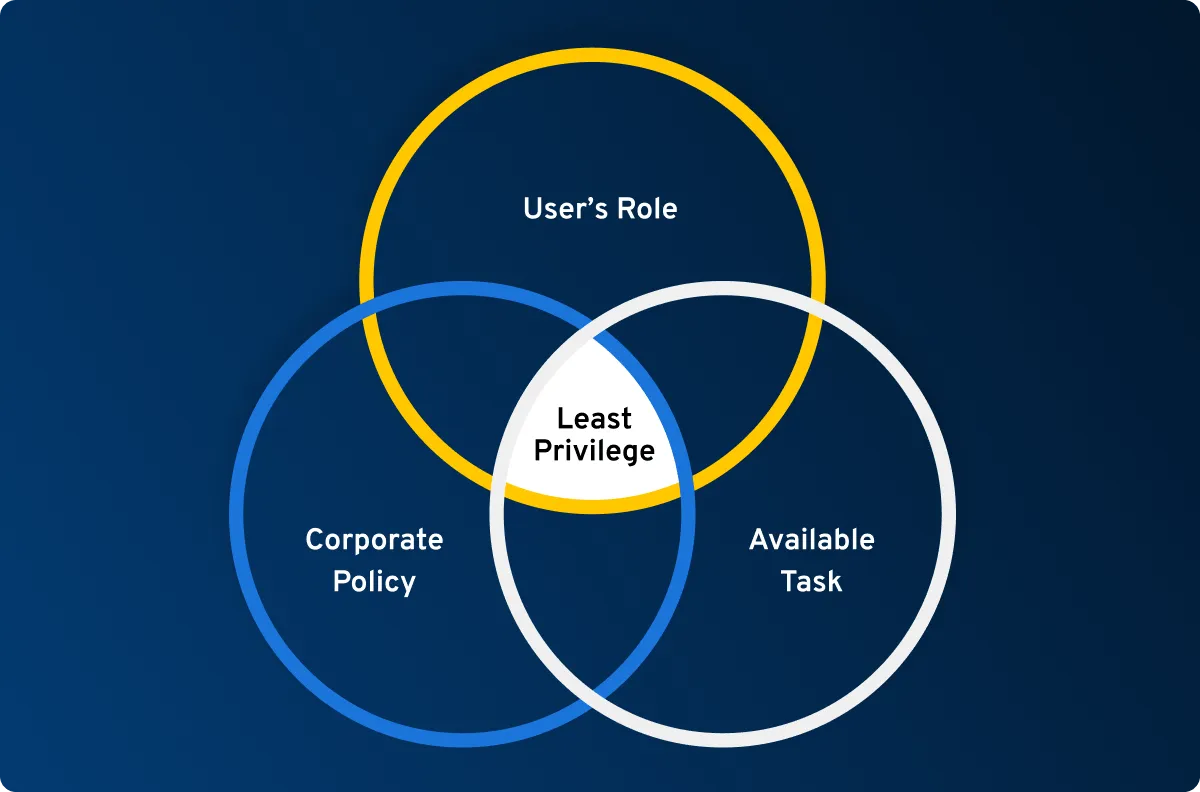

Prawie wszystkie branżowe ramy prawne określają ryzyka związane z uprzywilejowanym dostępem do systemów, nakazując stosowanie rozwiązań typu zero-trust, zero knowledge, dostępu z najmniejszymi uprawnieniami lub połączenie obu rozwiązań. Na przykład, oto wymóg 7 normy bezpieczeństwa PCI DSS:

Wszystkie systemy w ramach środowiska danych posiadacza karty powinny posiadać odpowiednio skonfigurowaną kontrolę dostępu, aby zapewnić, że tylko uprawnieni pracownicy mają dostęp do tego środowiska, systemów i poufnych danych posiadacza karty. Wszelkie inne dostępy dla nieuprawnionych osób powinny być odrzucone.

Większość ram prawnych określa również dodatkowe kontrole w zakresie ochrony poświadczeń, nieużywania poświadczeń domyślnych, nagrywania sesji i innych praktyk. Keeper Connection Manager umożliwi Ci zachowanie zgodności m.in. z wymogami SOX, HIPAA, ICS CERT, GLBA, PCI DSS, FDCC, FISM i RODO.