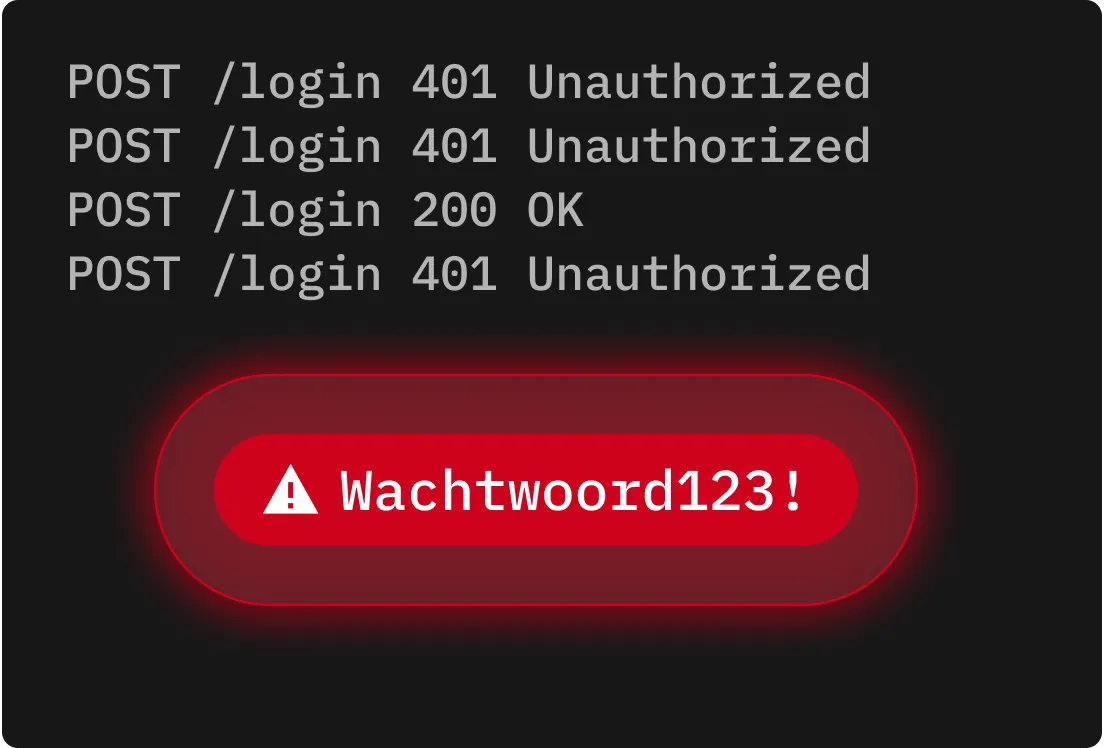

Eenvoudige brute-force-aanvallen

Eenvoudige brute force-aanvallen bestaan uit het raden van elke mogelijke wachtwoordcombinatie totdat er één werkt. Dit proces is wellicht tijdrovend, maar zeer effectief tegen korte of zwakke wachtwoorden.

Cyber Threat: Brute force-aanval

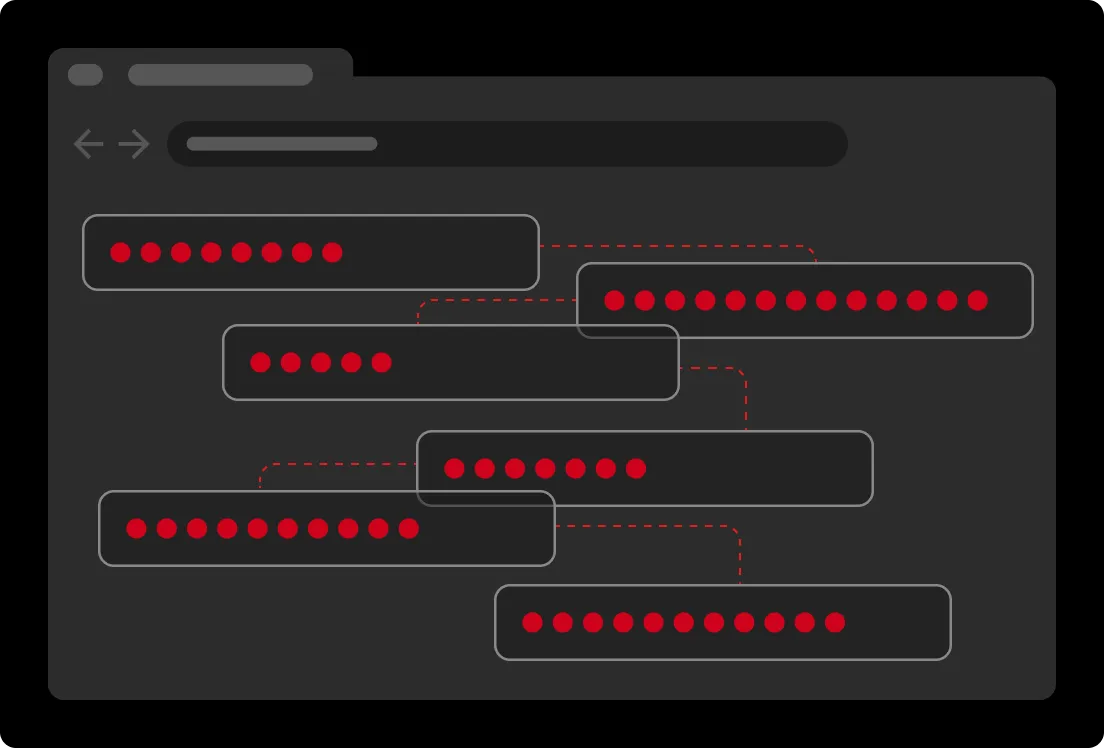

Een brute force-aanval is een cyberaanval waarbij een cybercrimineel systematisch een groot aantal gebruikersnaam- en wachtwoordcombinaties probeert tot een succesvolle aanmelding. In tegenstelling tot aanvallen die gebruikmaken van softwarekwetsbaarheden, richten brute force-aanvallen zich op zwakke of hergebruikte wachtwoorden. Het verbeteren van de wachtwoordbeveiliging en authenticatiemethoden is essentieel voor elke gebruiker en organisatie om hun gegevens en systemen te beschermen.

Brute force-aanvallen maken gebruik van geautomatiseerde tools om miljoenen gebruikersnaam- en wachtwoordcombinaties snel achter elkaar te genereren en te testen totdat er een combinatie wordt gevonden. Cybercriminelen maken gebruik van gestolen databases met aanmeldingsgegevens, lijsten met veelgebruikte wachtwoorden en algoritmische variaties om na te bootsen hoe mensen doorgaans wachtwoorden creëren. Zodra er een combinatie is gevonden, krijgen cybercriminelen toegang tot het account van hun slachtoffer, waardoor ze gegevens kunnen stelen, privileges kunnen escaleren of fraude kunnen plegen. Omdat deze aanvallen verspreid kunnen zijn over grote botnets, kunnen hun activiteiten opgaan in normaal verkeer.

Eenvoudige brute force-aanvallen bestaan uit het raden van elke mogelijke wachtwoordcombinatie totdat er één werkt. Dit proces is wellicht tijdrovend, maar zeer effectief tegen korte of zwakke wachtwoorden.

Woordenboekaanvallen automatiseren aanmeldingspogingen met behulp van lijsten van veelgebruikte wachtwoorden of zinnen. In plaats van willekeurige tekenreeksen te testen, kiezen cybercriminelen voor waarschijnlijke opties, waardoor ze minder tijd kwijt zijn aan het vinden van de juiste combinatie.

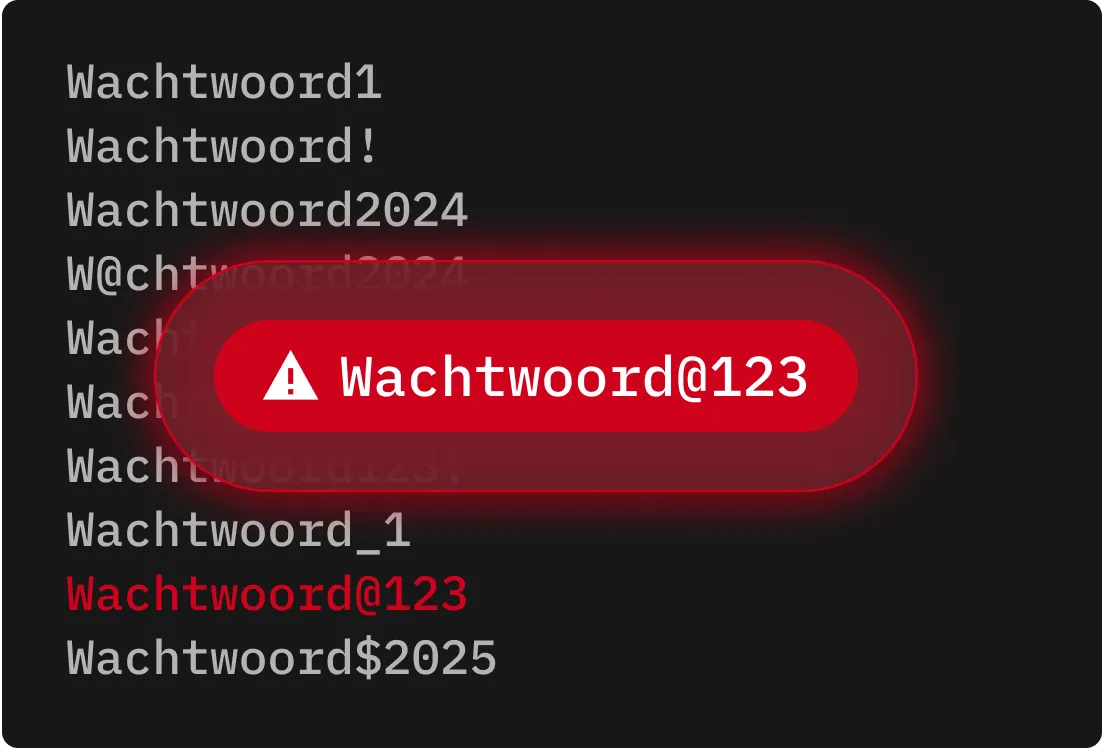

Hybride brute force-aanvallen combineren de dekking van eenvoudige brute force-aanvallen en de snelheid van woordenboekaanvallen. Ze beginnen met veelvoorkomende of gelekte wachtwoorden en vervangen vervolgens tekens door cijfers of symbolen om typische varianten na te bootsen.

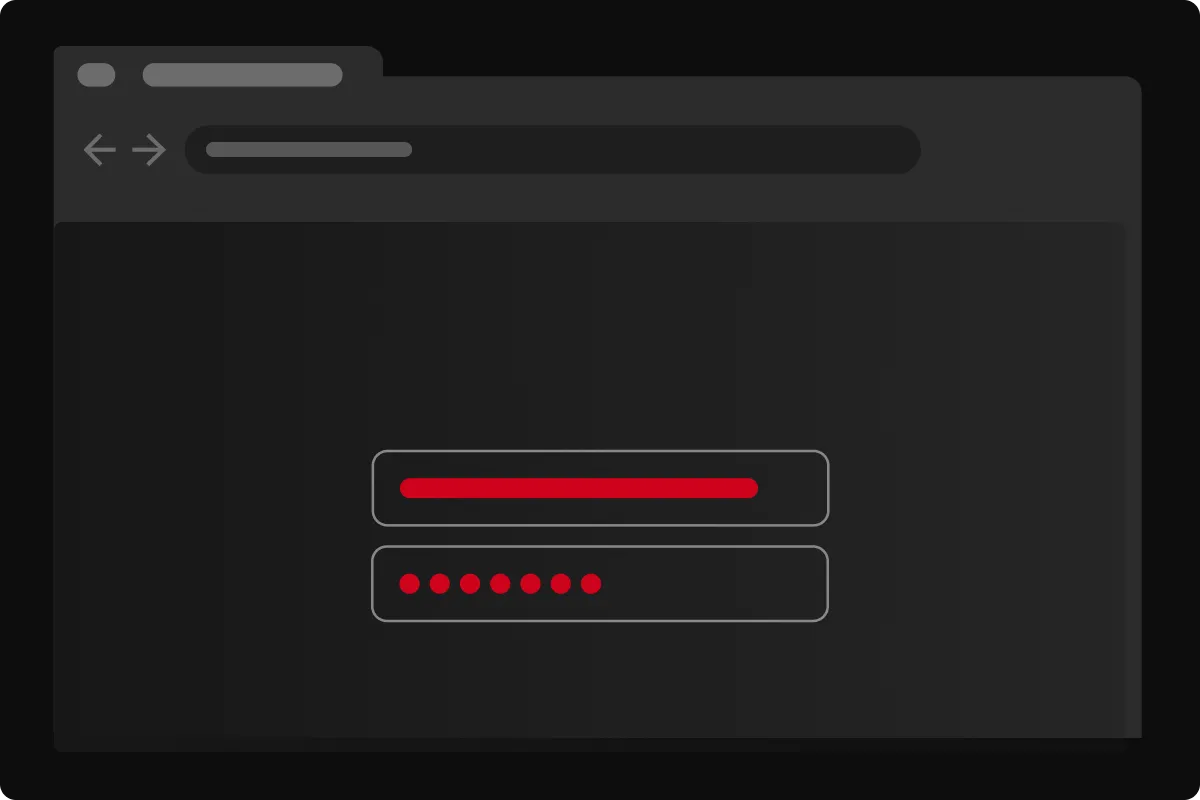

Credential stuffing gebruikt eerder gecompromitteerde aanmeldingsgegevens voor het aanmelden op meerdere platforms. Als gebruikers wachtwoorden hergebruiken, kunnen cybercriminelen snel toegang krijgen tot meer accounts en de impact van een inbreuk vergroten.

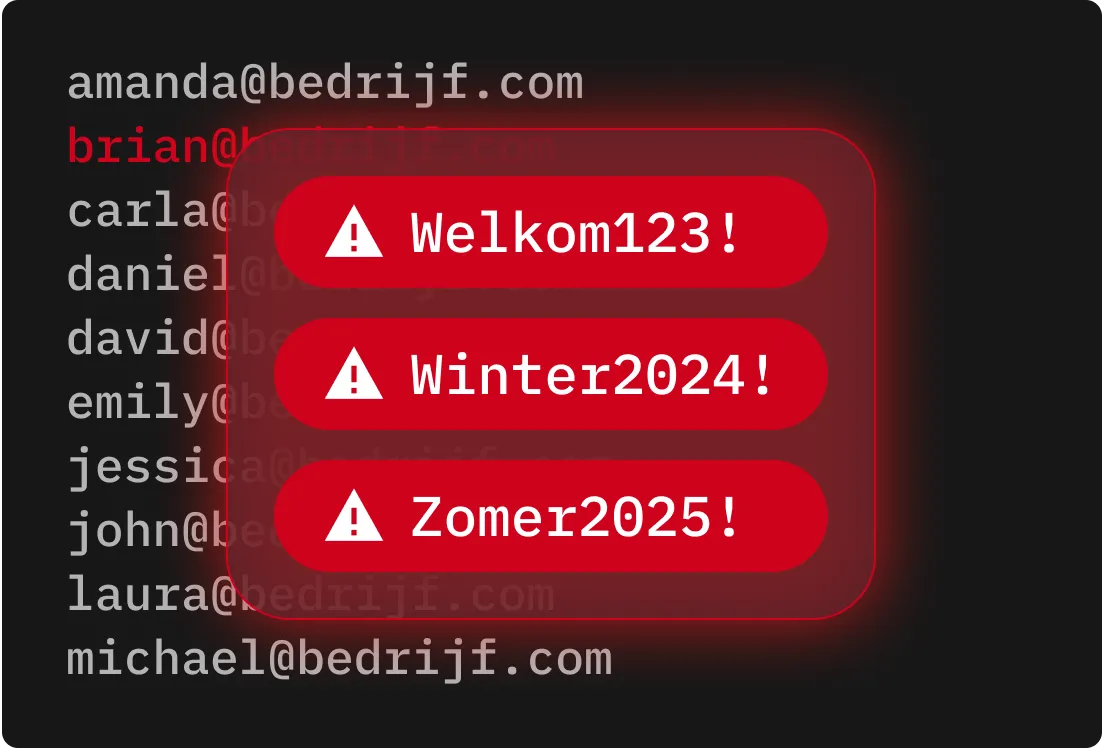

Omgekeerde brute force-aanvallen beginnen met één algemeen wachtwoord, zoals "123456" en worden gecombineerd met duizenden gebruikersnamen. Hiermee wordt misbruik gemaakt van zwakke of veelgebruikte wachtwoorden om de kans op een succesvolle aanmelding te vergroten.

Password spraying richt zich op veel accounts met een kleine groep van veelgebruikte wachtwoorden. Door het aantal aanmeldingspogingen per account te beperken, kunnen cybercriminelen voorkomen dat het blokkeringsbeleid en de beveiligingswaarschuwingen worden geactiveerd.

Brute force-aanvallen richten zich op zwakke, hergebruikte wachtwoorden. Het is daarom van essentieel belang om uw accounts te beveiligen met lange, complexe wachtwoorden en wachtwoordzinnen.

MFA voegt een extra beschermingslaag toe, want zelfs als een wachtwoord wordt gecompromitteerd, kan een cybercrimineel geen toegang tot uw account krijgen zonder de tweede factor.

Beveiligingsoplossingen kunnen gedragsafwijkingen detecteren en realtime waarschuwingen activeren wanneer er een verdachte aanmeldingsactiviteit plaatsvindt. Zo worden brute force-aanvallen voorkomen voordat accounts worden gecompromitteerd.

Verweesde of vergeten accounts zijn waardevol voor cybercriminelen, waardoor het cruciaal is om alle accounts te controleren en inactieve accounts te verwijderen. Handhaaf toegang met minimale privileges om het risico te verminderen dat accounts met te veel rechten worden misbruikt.

Sla wachtwoorden en verificatiegegevens versleuteld op, zowel onderweg als in rust, om te voorkomen dat cybercriminelen misbruik maken van blootgelegde aanmeldingsgegevens. Zelfs als cybercriminelen toegang krijgen tot opgeslagen gegevens, zorgt versleuteling ervoor dat deze onbruikbaar en beschermd blijven.

Het implementeren van accountvergrendelingen vermindert herhaalde mislukte aanmeldingspogingen, waardoor brute force-aanvallen moeilijker uit te voeren en gemakkelijker te detecteren zijn.

Keeper voorkomt brute force-aanvallen door zwakke en hergebruikte wachtwoorden te vervangen door sterke, unieke wachtwoorden voor elk account. Met MFA-ondersteuning en geavanceerde monitoring voorkomt Keeper ongeautoriseerde toegang en waarschuwt IT-beheerders in realtime voor verdachte activiteiten. Door zero-knowledge encryptie te combineren met handhavingsbeleid helpt Keeper zowel individuen als organisaties bij het voorkomen van brute force-aanvallen voordat ze resulteren in grote datalekken.

U moet cookies inschakelen om Live Chat te kunnen gebruiken.