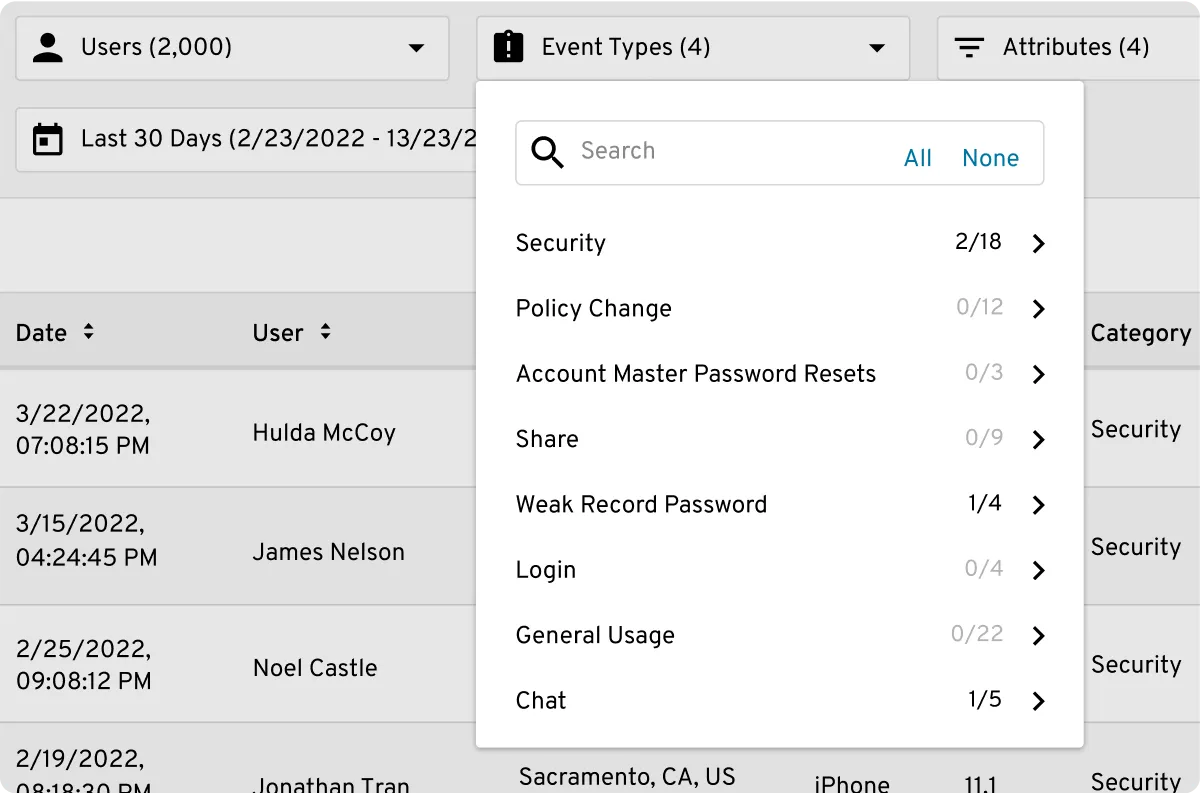

Voldoe aan de nalevingsbehoeften met audits en opgenomen sessies

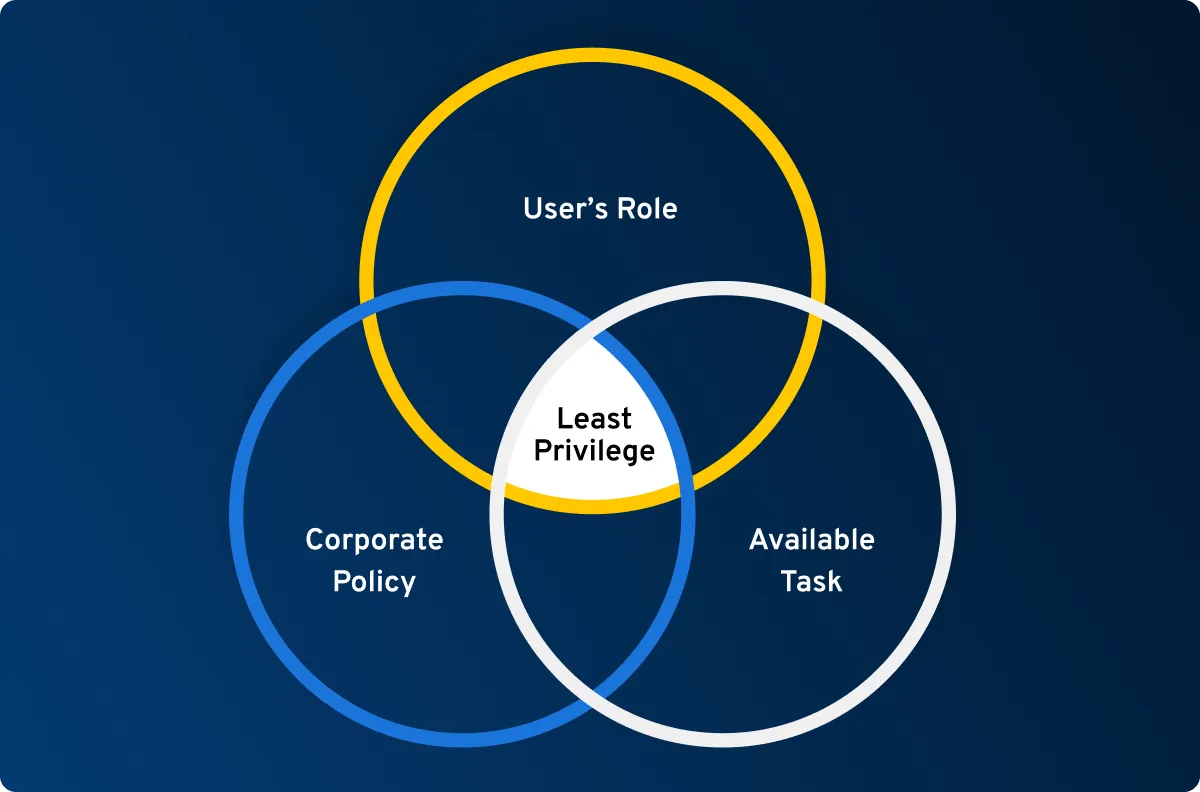

Vrijwel alle nalevingskaders adresseren de risico's die gebonden zijn aan geprivilegieerde systeemtoegang door zero-trust, zero-knowledge, toegang met minimale privileges of allebei te vereisen. Dit is bijvoorbeeld vereiste 7 van PCI DSS:

Alle systemen binnen de omgeving met kaarthoudergegevens moeten voldoende geconfigureerde toegangscontrole hebben om ervoor te zorgen dat alleen bevoegde interne individuen toegang hebben tot de omgeving, systemen en vertrouwelijke kaarthoudergegevens. Alle overige toegang door onbevoegde individuen moet worden afgewezen.

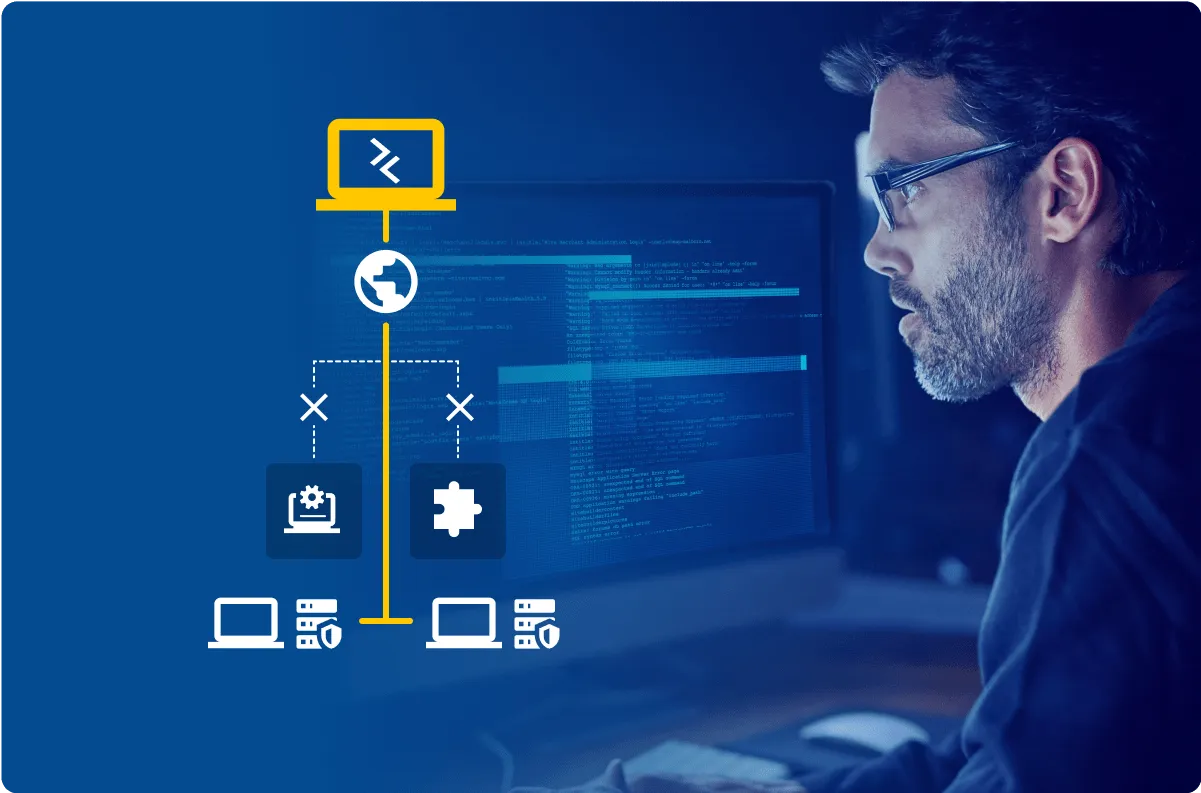

De meeste kaders bevatten aanvullende controles voor het beschermen van aanmeldingsgegevens, geen gebruik van standaardgegevens, opnamen van sessies en meer. Keeper Connection Manager helpt u om te voldoen aan nalevingsvereisten van SOX, HIPAA, ICS CERT, GLBA, PCI DSS, FDCC, FISM, AVG en meer.