Gestion moderne de sessions privilégiées pour tous vos systèmes, applications, conteneurs et bases de données.

Demander une démoGestion des sessions et compte privilégiés sans divulgation d'identifiants

La fourniture d'accès à distance à vos systèmes les plus sensibles est indispensable, mais elle introduit des risques. Les VPN fournissent généralement un accès trop large, en particulier aux prestataires, fournisseurs et salariés occasionnels.

La divulgation d'identifiants présente encore plus de risques. Les comptes de domaine peuvent avoir accès à plus de contenu que nécessaire. Même si un compte est utilisé en local uniquement, comment ses identifiants d'accès sont-ils stockés, partagés ou utilisés ? Généralement, par e-mail, par messagerie ou via un magasin local de clés. Toutes ces solutions demandent la divulgation des identifiants.

Keeper Connection Manager, l'un des outils de KeeperPAM®, permet aux administrateurs de fournir un accès aux systèmes privilégiés sans avoir à partager d'identifiants. L'accès peut être révoqué à tout moment et une solide piste d'audit identifie quand et comment le système a été utilisé.

Les utilisateurs ont accès uniquement aux sessions, applications, bases de données et conteneurs dont ils ont besoin

Keeper Connection Manager est conçu sur un socle de sécurité zero-knowledge et zero-trust, avec des règles d'accès granulaires. Les administrateurs peuvent fournir à chaque utilisateur un niveau d'accès adapté, que ce soit à l'intégralité du système ou à un seul composant.

- Si un accès au système dans son intégralité est nécessaire, le protocole SSH ou RDP peut être utilisé

- Si l'accès à un conteneur est nécessaire, une connexion Kubernetes peut être utilisée

- Si l'accès à une application est nécessaire, une connexion RDP RemoteApp peut être utilisée

- Si l'accès à une base de données est nécessaire, les systèmes MySQL, Postgres ou Microsoft SQL peuvent être utilisés

- Si l'accès à une interface de bureau virtuel (VDI) est nécessaire, une connexion RDP à un terminal-serveur peut être utilisée

Respectez des exigences règlementaires à l'aide de sessions auditées et enregistrées

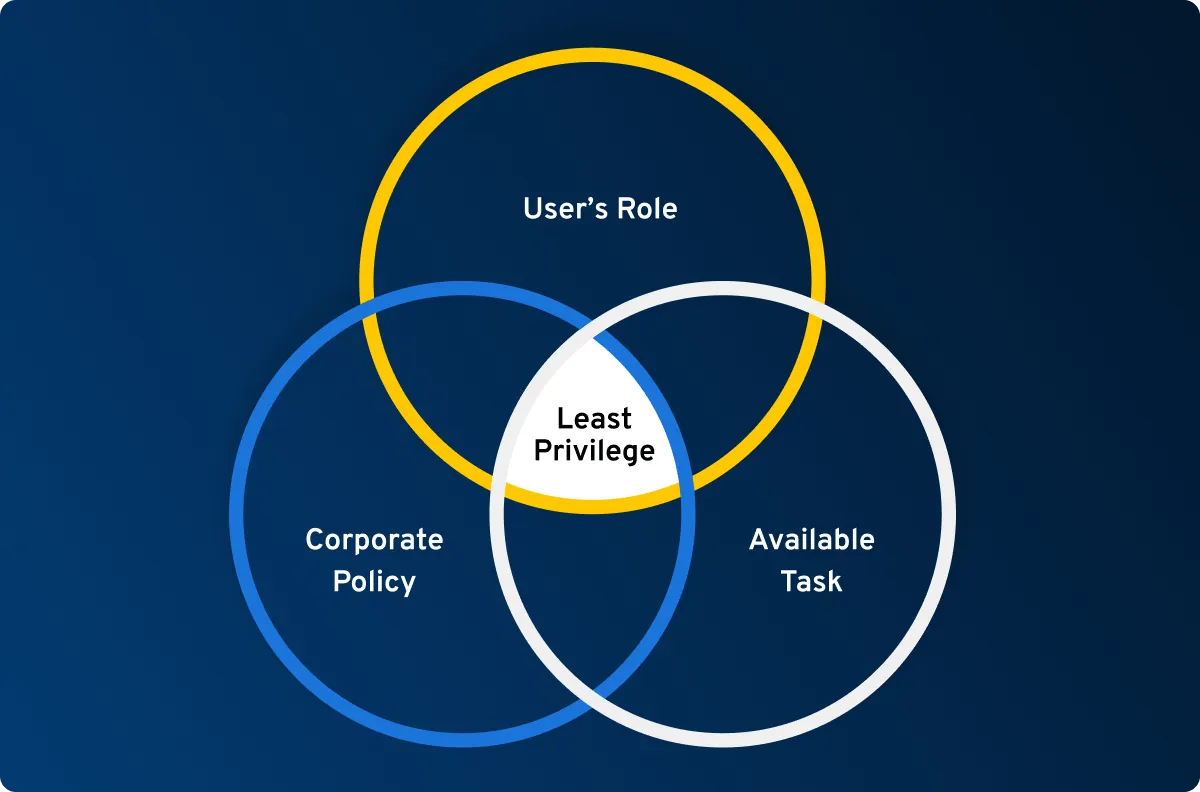

La quasi-totalité des cadres de conformité traite les risques associés à l'accès aux systèmes privilégiés en demandant l'utilisation du zero-trust, du zero-knowledge, du moindre privilège ou des trois. Prenons par exemple l'exigence nº 7 de la norme PCI DSS :

Tous les systèmes de l'environnement des données du titulaire de carte doivent disposer d'un contrôle d'accès suffisant pour garantir que seules les personnes internes autorisées ont accès à cet environnement, aux systèmes et aux données sensibles du titulaire de carte. Tout autre accès par des personnes non autorisées doit être refusé.

La plupart des cadres contiennent des contrôles supplémentaires concernant la protection des identifiants, la non-utilisation des identifiants par défaut, l'enregistrement des sessions, etc. Keeper Connection Manager vous permet de respecter les exigences de nombreuses règlementations (SOX, HIPAA, ICS CERT, GLBA, PCI DSS, FDCC, FISM, RGPD, etc.).

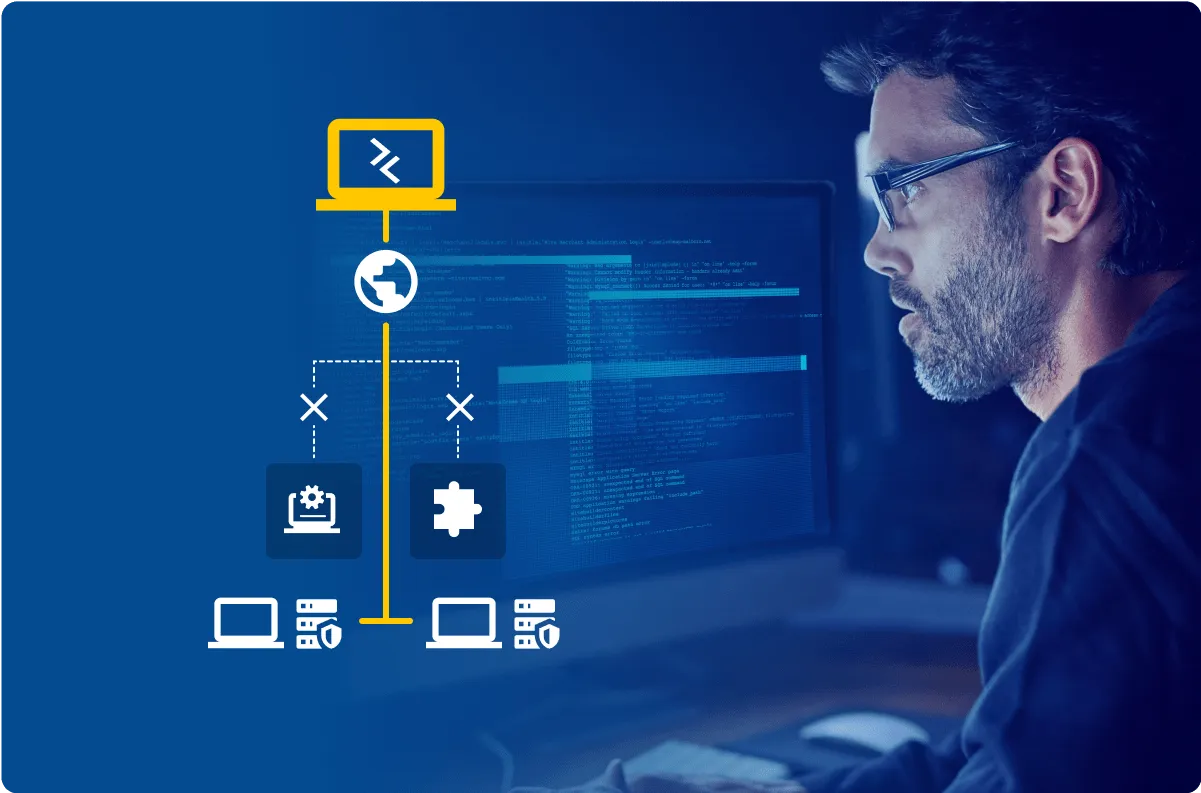

Modèle de déploiement sans client et sans agent

La mise en œuvre d'une solution de gestion des accès privilégiés (PAM) doit être aussi simple que possible.

Le déploiement de Keeper Connection Manager est très simple. Il vous suffit d'installer une passerelle pour prendre immédiatement en charge SSH, RDP, VNC, Kubernetes et des bases de données. Il n'y a pas d'agent, votre navigateur web est le client et il n'y a aucun impact sur vos contrôleurs de domaine ou autres services.

D'autres solutions nécessitent l'installation de clients personnalisés pour tous les utilisateurs privilégiés et l'installation d'agents sur tous les points de terminaison privilégiés, en plus d'un ou plusieurs bastions pour négocier les connexions. Certaines nécessitent des modifications d'Active Directory ou un accès direct à vos contrôleurs de domaine.

Bastion sécurisé = protection renforcée

La passerelle Keeper Connection Manager peut être verrouillée sur l'infrastructure du client afin de limiter l'accès entre l'appareil client et le serveur cible. Les secrets utilisés pour se connecter aux serveurs cibles peuvent être gérés dans le coffre-fort chiffré de Keeper Secrets Manager. Les identifiants permettent également aux utilisateurs d'accéder de façon dynamique aux instances cibles sans avoir à stocker de secrets dans la passerelle.

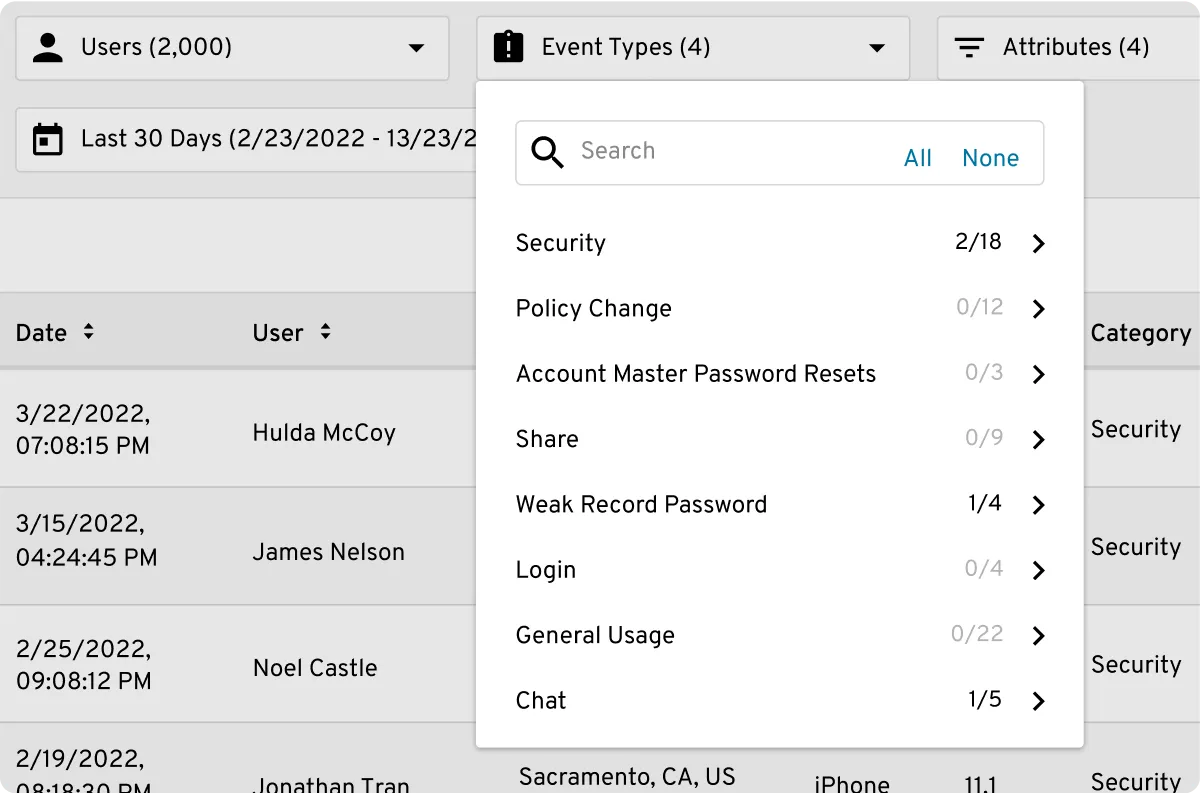

Options détaillées de contrôle, d'audit et de rapports

Keeper permet d'obtenir des rapports détaillés sur le comportement des utilisateurs privilégiés. En plus d'audits de sécurité agrégés, Keeper fournit également des journaux d'événements pour plus de 200 types d'événements, des alertes basées sur des événements et une intégration aux solutions SIEM les plus utilisées, comme Splunk et LogRhythm. La fonctionnalité de rapport de conformité de Keeper permet également aux administrateurs de surveiller et de créer des rapports sur les autorisations d'accès des comptes privilégiés de toute l'entreprise, dans un environnement de sécurité zero trust et zero knowledge.

Politiques et infrastructure de sécurité leader du marché

Keeper détient la plus ancienne certification SOC 2 et ISO 27001 du secteur. Keeper propose une sécurité de pointe, avec un cadre zero-trust et une architecture de sécurité zero-knowledge qui protègent les données des clients grâce à plusieurs couches de clés de chiffrement au niveau du coffre-fort, des dossiers partagés et des archives.

FAQ sur la gestion des sessions privilégiées

Qu'est-ce que la gestion des sessions privilégiées ?

La gestion des sessions privilégiées (PSM pour Privileged Session Management) est un outil de cybersécurité avec lequel les entreprises enregistrent, surveillent et contrôlent les sessions utilisateur ouvertes par des comptes privilégiés. La PSM donne aux entreprises une visibilité et un contrôle complets sur les accès privilégiés, afin de renforcer la sécurité des données et la conformité.

Quelle est la définition d'un « compte privilégié » ?

Un compte privilégié, également appelé « compte administrateur », est un jeu d'identifiants de connexion utilisé pour accéder à des composants de réseau ou numériques particulièrement sensibles, notamment des pare-feux, serveurs et comptes administratifs.

Qu'est-ce que la surveillance des activités privilégiées ?

La surveillance des activités privilégiées est un terme regroupant les processus de surveillance, audit et contrôle des activités de réseau d'utilisateurs privilégiés. La PSM est une forme de surveillance des activités privilégiées.

Quelle est la différence entre la PAM et la PSM ?

La gestion des accès privilégiés (PAM pour Privileged Access Management) est un terme général désignant le processus de protection des comptes utilisés par des utilisateurs privilégiés, soit les utilisateurs ayant accès aux comptes administrateurs. La PAM implique un ensemble de personnes, processus et technologies. La PSM (gestion des sessions privilégiées) est un sous-ensemble de la PAM, qui désigne spécifiquement l'enregistrement, la surveillance et l'audit des sessions de connexion ouvertes par des utilisateurs privilégiés.