La posibilidad de ofrecer un acceso de mínimo privilegio a todos los usuarios es un componente importante de la gestión de contraseñas empresariales. Keeper permite a los administradores afinar los niveles de acceso de su organización a datos sensibles y credenciales, desde el nivel de equipos y grupos hasta el nivel de usuario final.

Esta función clave funciona sin problemas con la arquitectura superior de Keeper, compuesta por nodos, roles y equipos.

Nodos

Los nodos son una forma de organizar a los usuarios en distintos grupos, similar a las unidades organizativas de Active Directory, y son el núcleo de la arquitectura de Keeper. El administrador puede crear nodos en función de la ubicación, el departamento, la división o cualquier otra estructura. De forma predeterminada, el nodo de nivel superior (o nodo raíz) está establecido en el nombre de la organización, y el resto de nodos se pueden crear bajo este nodo raíz.

Una de las ventajas de definir varios nodos es que le ayudan a respaldar el concepto de administración delegada. A un administrador delegado se le pueden conceder algunos o todos los permisos administrativos, pero solo sobre su nodo o subnodos respectivos. La administración delegada permite que diferentes personas de la organización puedan gestionar los controles de subconjuntos de equipos, usuarios, roles y carpetas compartidas.

Roles

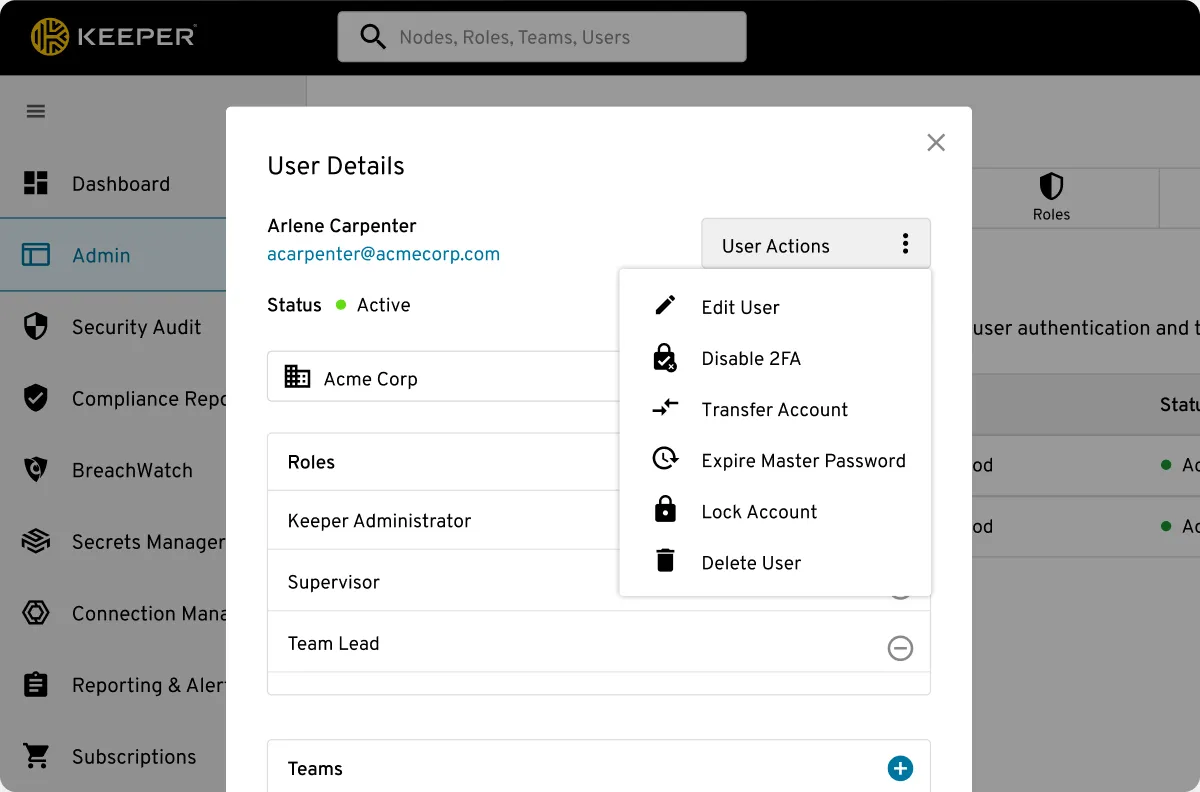

Los roles definen permisos, controlan qué funciones y ajustes de seguridad se aplican a cada usuario y gestionan las capacidades administrativas. A los usuarios se les aprovisiona bajo su nodo respectivo y sus roles se configuran para que coincidan con las necesidades específicas de la empresa.

Los roles están compuestos por políticas de cumplimiento y controlan cómo los usuarios acceden a la Keeper Vault desde sus dispositivos. Se puede crear y aplicar a uno o más usuarios cualquier número de políticas de roles.

Equipos

Los equipos se utilizan para compartir cuentas privilegiadas y carpetas compartidas entre los usuarios dentro de Keeper Vault. Los equipos también se pueden utilizar para asignar fácilmente roles a grupos enteros de usuarios para asegurar la consistencia de las políticas de cumplimiento.

Como el modelo de seguridad de Keeper se basa en el acceso de mínimo privilegio, aplicamos políticas de mínimo privilegio para que cuando el usuario tenga varios roles la política predeterminada sea la más restrictiva.