Holen Sie sich mit rollenbasierter Zugriffssteuerung die Kontrolle über Zugangsdaten

Schützen Sie Ihre Passwörter mit rollenbasierter Zugangssteuerung und Zero-Trust-Sicherheit.

Demo anfordernDas Mindestzugriffsrechteprinzip

Organisationen stehen häufig vor der Herausforderung, einerseits ihren Mitarbeitenden Zugangsdaten und erforderliche Zugänge zu geben, damit diese ihre Aufgaben effizient erledigen können. Andererseits müssen sie den Zugriff auf vertrauliche Daten beschränken.

Mit dem Mindestzugriffsrechteprinzip (Principle of least Privilege, PoLP) gewähren Admins die Zugriffsberechtigungen auf die absolut notwendigen Berechtigungen, die für die Ausübung einer Tätigkeit erforderlich sind. Das Prinzip stellt sicher, dass Mitarbeitende nur auf die Infrastruktur und System Zugriff haben, die für ihre Arbeit notwendig sind. Komplettzugriff auf das gesamte Unternehmensnetzwerk ist somit nicht möglich.

Das Mindestzugriffsrechteprinzip reduziert die Angriffsfläche, die eine Organisation Cyberkriminellen bietet, indem unnötige Berechtigungen eliminiert werden, die sonst von bösartigen Akteuren innerhalb oder außerhalb der Organisation durch kompromittierte Zugangsdaten ausgenutzt werden können. Ohne richtige Zugangsdatenkontrolle und Sicherheitsmechanismen ist Ihre Organisation einem großen Risiko ausgesetzt.

Organisationszugriffe mit Knotenpunkten, Rollen und Teams verwalten

Die Möglichkeit, Mindestzugriffsrechte für alle Nutzer zu ermöglichen, stellt eine unverzichtbare Funktion für eine Unternehmenspasswortverwaltungslösung dar. Keeper gibt Administratoren die Möglichkeit, die Zugriffsrechte auf kritische Informationen und Zugangsdaten detailliert einzustellen. Von Teams und Gruppen bis hin zu Einzelnutzern ist alles möglich.

Diese Schlüsselfunktion arbeitet reibungslos mit der überragenden Sicherheitsarchitektur zusammen, die Ihnen Organisationseinheiten, Rollen und Teams bietet.

Knoten

Knotenpunkte sind eine Möglichkeit, Ihre Nutzer ähnlich wie Organisationseinheiten in Active Directory in spezifischen Gruppen zu organisieren. Administratoren können Knotenpunkte basierend auf Einsatzorten, Abteilungen, Einsatzgebieten oder beliebigen anderen Eigenschaften erstellen. Standardmäßig bildet Ihre Organisation den Hauptknoten und sämtliche anderen Knotenpunkte werden unter diesem Hauptknoten erstellt.

Ein Vorteil der Definition mehrerer Knotenpunkte besteht in der Unterstützung von delegierter Administration. Ein delegierter Administrator kann einige oder alle administrativen Berechtigungen haben, die aber nur für ihre jeweiligen Organisationseinheiten (Knotenpunkte) gelten. Die delegierte Administration gibt mehreren Leuten in der Organisation die Verwaltungshoheit über Untergruppen von Teams, Nutzern, Rollen und geteilten Ordnern.

Rollen

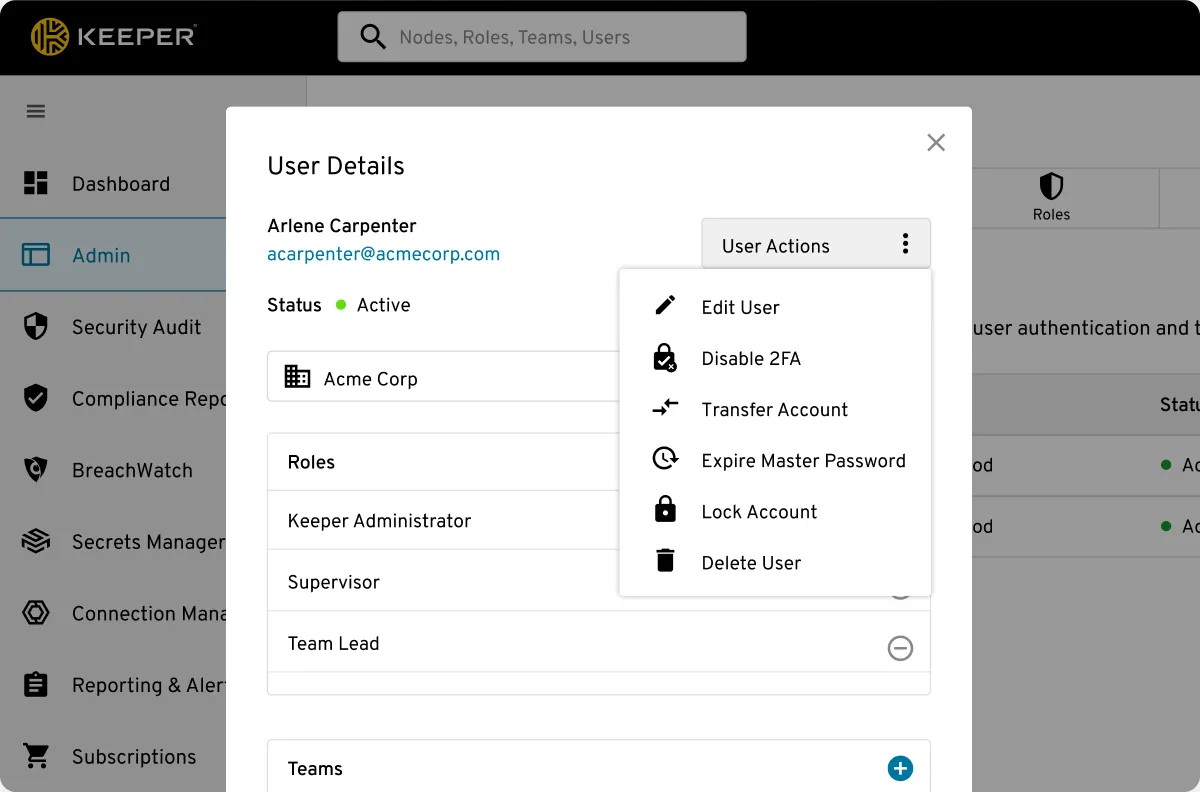

Rollen bestimmen Berechtigungen, steuern die Zugriffsberechtigungen und Sicherheitseinstellungen für Nutzer und verwalten administrative Funktionen. Nutzer können für ihre jeweiligen Organisationseinheiten eingebunden werden und erhalten so Rollen, die zu ihren spezifischen Tätigkeiten passen.

Rollen bestehen aus Richtlinien und steuern, wie Nutzer mit ihren Geräten auf den Keeper-Tresor zugreifen können. Sie können beliebig viele Rollenrichtlinien erstellen und auf einen oder mehrere Nutzer anwenden.

Teams

Teams dienen der gemeinsamen Nutzung von privilegierten Konten und Ordnern durch mehrere Nutzer in einem Keeper-Tresor. Teams können auch verwendet werden, um ganzen Nutzergruppen bestimmte Rollen zuzuweisen, um die einheitliche Einhaltung von Umsetzungsrichtlinien für alle Nutzergruppen zu gewährleisten.

Da Keepers Sicherheitsmodell auf dem Mindestzugriffsrechteprinzip beruht, wendet Keeper solche Zugriffsberechtigungen so an, dass bei Nutzern mit mehreren Rollen nur die Rollen angewendet werden, die die geringsten Berechtigungen erlauben.

Erfüllen Sie die einzigartigen internen Kontrollanforderungen mit rollenbasierter Richtlinienumsetzung

Keeper ermöglicht detaillierte Kontrolle und Einblicke in die Informationen innerhalb der Plattform, auf die Ihre Nutzer zugreifen können und die sie verwalten können. Dazu werden rollenbasierte Zugangsberechtigungen (RBAC) eingesetzt. Dank der flexiblen Rollenzuweisungsfunktion können Sie Beschränkungen und Zugangsrechte entsprechend individueller Gefahrenprofile für jeden Nutzer erlassen.

Sie können zum Beispiel einrichten, dass Ihre IT-Admins nicht von außerhalb des Büronetzwerks auf ihren Datentresor zugreifen können. Sie können Verwaltungsassistenten auch die Möglichkeit geben, neue Nutzer einzubinden, Teams zu verwalten oder Berichte zu erstellen. Der gesamte Prozess kann über benutzerfreundliche Menüs umfassend angepasst werden.

Über die Konsole haben Administratoren Zugriff auf umfassende Umsetzungsrichtlinien, mit denen sie regeln können, wie Nutzer auf den Tresor zugreifen und damit interagieren können und welche Funktionen sie nutzen können.

Zu den Funktionen zählen:

- Passwortkomplexitätsregeln und biometrische Anmeldung

- Mehr-Faktor-Authentifizierung, Token-Ablaufzeiten und Gerätebeschränkungen

- Offline-Zugriffsbeschränkungen

- Listen mit erlaubten IP-Adressen, Freigaben und Datenexportbeschränkungen

- Kontoübertragung (Entfernen von Mitarbeitern und Sicherheitsschalterszenarien)

- Administrative Genehmigungen

Keepers Knoten-Architektur skaliert mit jeder Organisationsgröße

Zur korrekten und effizienten Nutzung der vollständigen Leistungsfähigkeit und Flexibilität der rollenbasierten Zugangssteuerung von Keeper ist es erforderlich, ein genaues Verständnis der Organisationsstruktur zu haben, für die Keeper eingerichtet werden soll.

Sicherheitsanforderungen für Unternehmen verändern sich stetig, sodass einfache Benutzung und flexible, interne Sicherheitsmechanismen von immer größere Bedeutung erlangen. Keeper wurde entwickelt, um auf beliebig große Unternehmensstrukturen angewendet werden zu können. Funktionen wie rollenbasierte Berechtigungen, Datenaustausch in Teams, abteilungsspezifische Überprüfungen und delegierte Administration helfen Ihrem Unternehmen, während es wächst. Wenn Mitarbeitende neue Aufgaben übernehmen oder ihre Arbeitsstellen wechseln, aktualisiert Keeper ihre Rollen durch Active Directory. So wird sichergestellt, dass sie immer die richtigen Berechtigungen haben.

Eliminieren Sie das Risiko des Datenverlusts, wenn Mitarbeitende die Organisation verlassen

Mit Keepers Zero-Knowledge-Kontoübertragungsfunktionen können Unternehmenskunden ganz beruhigt sein, denn Mitarbeitende können niemals mit kritischen Daten verschwinden, wenn sie die Organisation verlassen.

Mit der Keeper-Funktion "Sichere Kontoübertragung" können Sie Nutzertresore sperren und an andere Nutzer innerhalb der Organisation übertragen. Der Kontoübertragungsprozess läuft dabei vollständig unter Beibehaltung des Zero-Knowledge-Grundsatzes ab und Sie können mit Rollen festlegen, wer Konten übertragen darf.

IT-Administratoren können zum Beispiel festlegen, dass Leiter der Technikverwaltung nur Tresore von Technikmitarbeitenden und Marketingleiter nur Tresore von Marketingmitarbeitenden übertragen dürfen.

Ressourcen

Häufig gestellte fragen

Was ist rollenbasierte Zugriffssteuerung (RBAC)?

Mit der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC), auch als "rollenbasierte Sicherheit" bekannt, bezeichnet man ein Zugriffssicherungsmodell, bei dem Benutzerrollen die Zugriffsberechtigungen für Netzwerkressourcen bestimmen. Das Ziel von RBAC ist die Gewährleistung, dass Benutzer keine Systeme oder Daten nutzen können, die nichts mit ihrer Arbeit zu tun haben. So wird die Vorschriftenkonformität verbessert, Datendiebstähle werden erschwert und im Falle der Kompromittierung von Benutzerzugangsdaten verhindert RBAC, dass sich Angreifer horizontal im Netzwerk bewegen können.

Was ist Verwaltung privilegierter Zugriffsberechtigungen?

Privilegierte Zugriffsverwaltung (PAM) bezieht sich auf die Tools und Technologien, die Organisationen zur Sicherung, Steuerung und Überwachung des Zugriffs auf ihre wichtigsten Informationen und Ressourcen verwenden, so z. B. lokale und Domain-Administratorkonten. PAM hilft Unternehmen, sich vor Cyberangriffen zu schützen, da es den unbefugten privilegierten Zugriff auf Konten verhindert.

RBAC im Vergleich zu ABAC

Der Hauptunterschied zwischen rollenbasierter Zugriffsverwaltung (RBAC) und attributbasierter Zugriffsverwaltung (ABAC) liegt in der Methode, wie der Netzwerkzugang bereitgestellt wird. Mit RBAC erteilen Sie rollenbasierte Zugriffsberechtigungen. Mit ABAC wird der Zugriff basierend aus Benutzercharakteristika gewährt, zum Beispiel Aktionsarten, Orte, Geräte usw.