Moderne Verwaltungslösung für privilegierte Sitzungen in allen Ihren Systemen, Anwendungen, Containern und Datenbanken.

Demo anfordernVerwaltung privilegierter Zugriffsberechtigungen und Sitzungen ohne Zugangsdatenoffenlegung

Die Ermöglichung des Fernzugriffs auf Ihre sensibelsten Systeme ist notwendig, birgt aber große Risiken. VPN geben normalerweise zu viele Berechtigungen, insbesondere für externe Partner, Händler und Gelegenheitsnutzer unter Ihren Mitarbeitenden.

Die Exponierung von Zugangsdaten steigert die Zahl der Risiken noch weiter. Domain-Konten könnten viel zu viele Zugriffsberechtigungen erhalten. Selbst bei lokalen Konten ist nicht sicher, wie Zugangsdaten gespeichert, weitergegeben und genutzt werden. Üblicherweise geschieht das über E-Mails, Nachrichtendienste oder lokale Schlüsselspeicher, wo die Zugangsdaten einsehbar sind.

Keeper Connection Manager ist eine Komponente vonKeeperPAM® und ermöglicht es Administratoren, den Zugriff auf sensible Systeme zu gewähren, ohne entsprechende Zugangsdaten offenlegen zu müssen. Der Zugriff kann jederzeit entzogen werden und dank umfassende Datenerfassung kann exakt überprüft werden, wer was wann und wo im System gemacht hat.

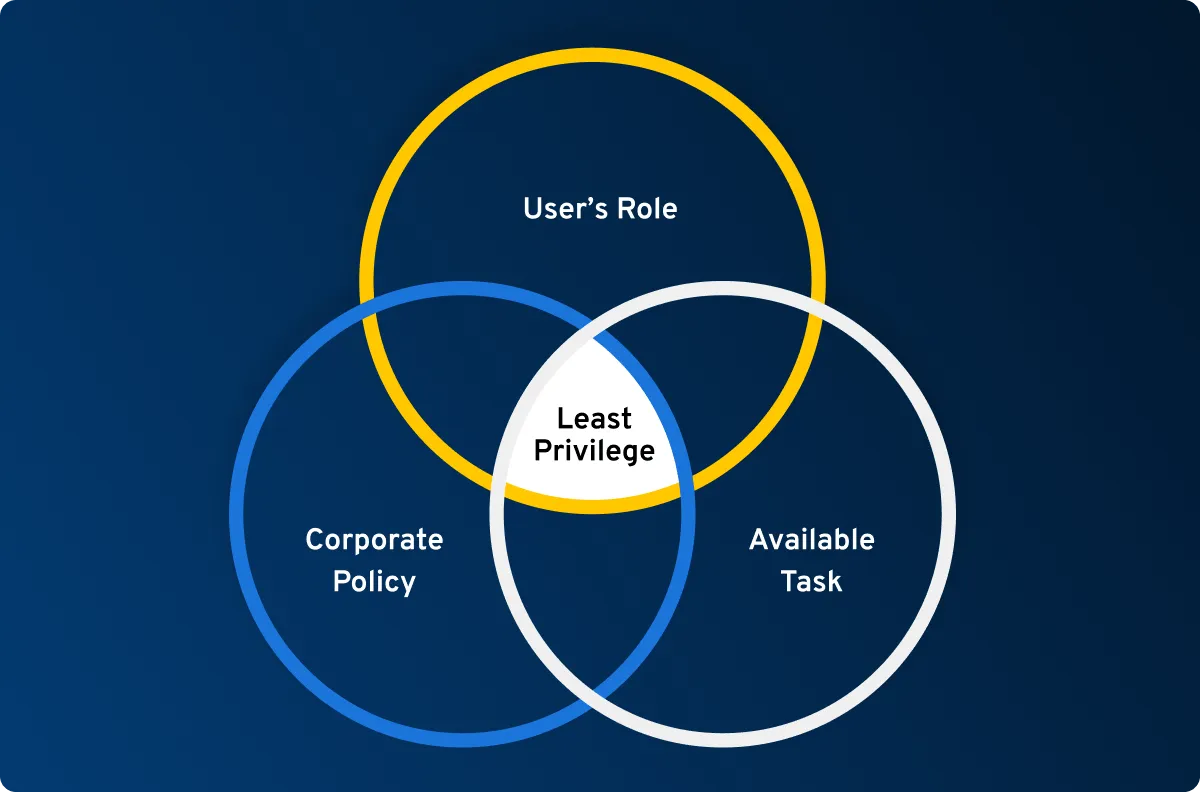

Nutzer können nur auf wirklich benötigte Dinge zugreifen: Sitzungen, Anwendungen, Datenbanken und Container.

Keeper Connection Manager wurde basierend auf den Sicherheitsprinzipien Zero-Knowledge und Zero-Trust entwickelt und bietet Ihnen detaillierte Zugriffseinstellungen. Administratoren können jedem Benutzer genau die Berechtigungen zuweisen, die sie für die Arbeit benötigen, egal ob vollständiger Systemzugriff oder auf eine bestimmte Komponente begrenzte Berechtigungen.

- Wird der komplette Systemzugriff benötigt, stehen dafür SSH oder das Remote-Desktop-Protokoll (RDP) zur Verfügung.

- Für den Zugang zu einem Container kann eine Kubernetes-Verbindung genutzt werden.

- Für den Zugang auf eine Anwendung kann die RDP RemoteApp genutzt werden.

- Für den Zugriff auf Datenbanken können Sie MySQL, Postgres oder Microsoft SQL nutzen.

- Für den Zugriff auf virtuelle Desktop-Infrastruktur (VDI) können Sie RDP zu einem Terminalserver nutzen.

Erfüllen sie Konformitätsanforderungen mit überprüften und erfassten Sitzungen

Fast alle Konformitätsrahmenwerke für das Risikomanagement bei privilegierten Systemen erfordern Zero Trust, Zero Knowledge, Mindestzugriffsprinzip oder alles. Ein Beispiel dafür wäre die Anforderung #7 im PCI DSS:

Alle Systeme innerhalb der Karteninhaber-Datenumgebung müssen über ausreichend konfigurierte Zugangskontrollen verfügen, um sicherzustellen, dass ausschließlich autorisierte interne Personen Zugang zu der Umgebung, den Systemen und vertraulichen Karteninhaberdaten haben. Jegliche Zugriffsversuche von nicht-autorisierten Personen müssen abgewiesen werden.

Die meisten Rahmenwerke verlangen zusätzliche Vorkehrungen für den Schutz von Zugangsdaten, die Verhinderung von Standardzugangsdaten, Sitzungsaufzeichnung und so weiter. Keeper Connection Manager ermöglicht es Ihnen, Standardkonformität für SOX, HIPAA, ICS CERT, GLBA, PCI DSS, FDCC, FISM und DSGVO zu erreichen.

Einrichtungsmodell ohne Clients oder Agenten

Die Implementierung einer privilegierten Zugriffsverwaltung (PAM) sollte so einfach wie möglich sein.

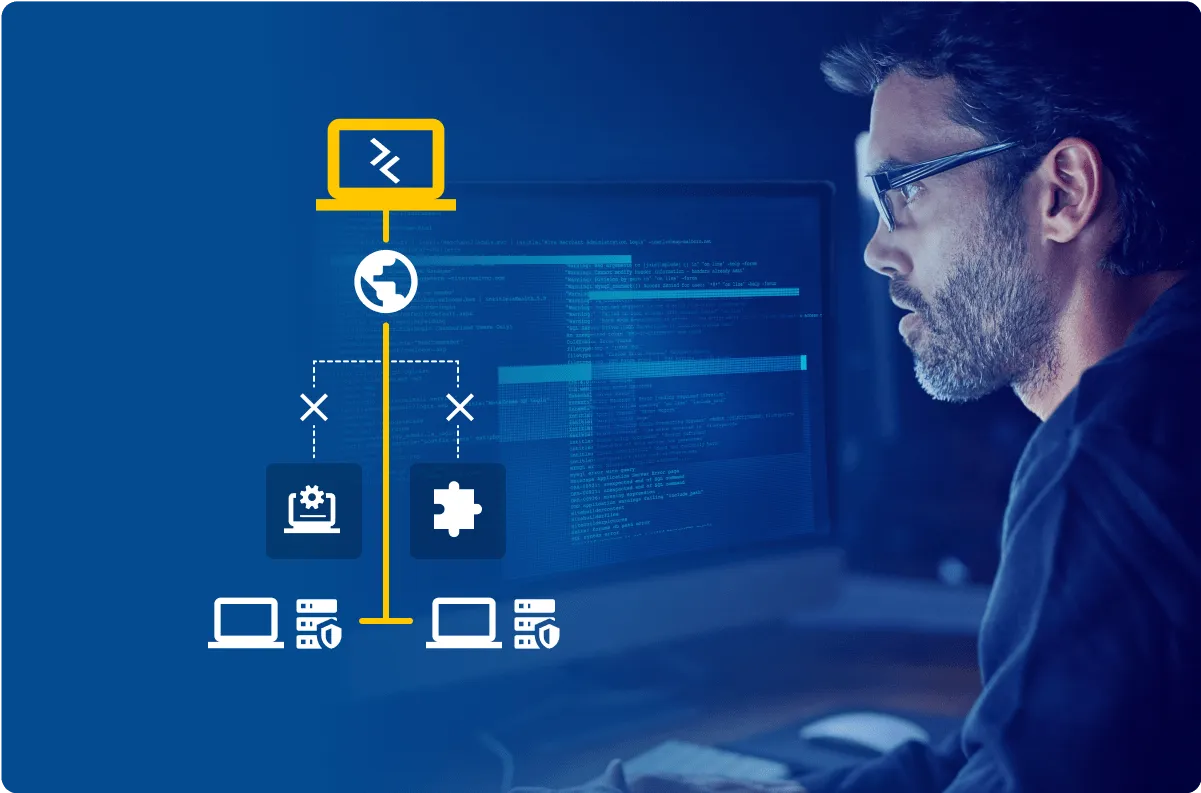

Die Einrichtung des Keeper Connection Manager ist völlig unkompliziert. Installieren Sie das Gateway, das bereits SSH, VNC, Kubernetes, Datenbanken und RDP unterstützt. Es sind keine Agents nötig. Ihr Internetbrowser ist der Client und KCM hat keinen Einfluss auf Ihre Domain-Controller oder andere Dienste.

Andere Lösungen erfordern die Installation individueller Clients für alle privilegierten Benutzer und Agents auf allen privilegierten Endpunkten. Dazu kommen noch eine oder mehrere Bastions, um die Verbindung zu ermöglichen. Einige erfordern sogar Anpassungen an Ihrem Active Directory oder direkten Zugriff auf Ihre Domain-Controller.

Eine sichere Bastion = überlegene Sicherheit

Das Gateway des Keeper Connection Manager kann komplett auf die Kundeninfrastruktur beschränkt werden, um den Zugriff von Client-Geräten auf Zielserver einzuschränken. Eingesetzte IT-Geheimnisse für die Verbindung zu Zielservern können im verschlüsselten Tresor des Keeper Secrets Manager verwaltet werden. Über Pass-Through-Zugangsdaten können Benutzer auch dynamischen Zugriff auf Zielinstanzen erhalten, ohne dass IT-Geheimnisse im Gateway gespeichert werden.

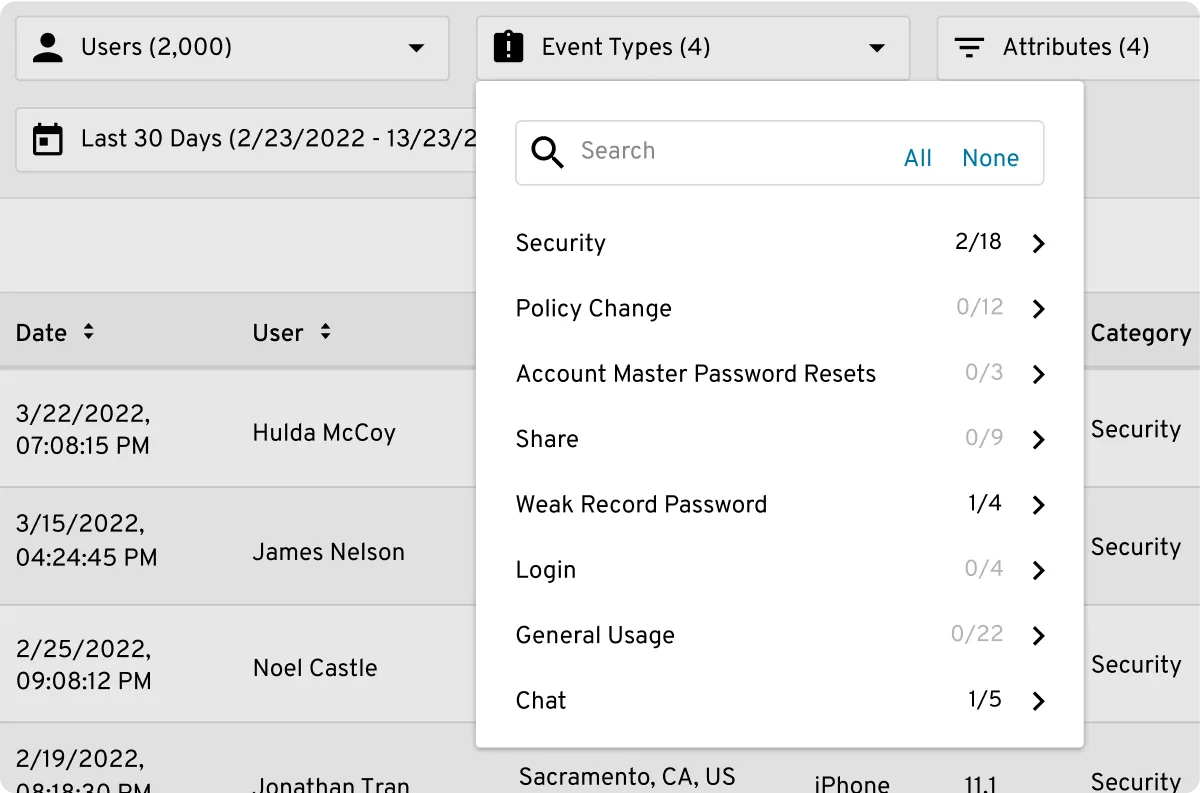

Umfassende Kontrolle, Überprüfung und Berichtsfunktionen

Keeper bietet umfangreiche Berichte zum privilegierten Benutzerverhalten. Weiterhin können Sie mit Keeper zusammenfassende Sicherheitsüberprüfungen erstellen und mehr als 200 Ereignisarten und Ereigniswarnungen erfassen und es in beliebte Drittanbieter-SIEM-Lösungen integrieren. Die Keeper-Berichtsfunktionen zur Konformitätseinhaltung erlauben es Admins auch, Zugriffsberechtigungen von privilegierten Konten in einer ganzen Organisation zu überwachen und zu erfassen, alles in einer Zero-Trust- und Zero-Knowledge-Sicherheitsumgebung.

Marktführende Sicherheitsinfrastruktur und Richtlinien

Keeper hält die am längsten bestehende Zertifizierungs- und Validierungsdauer nach SOC 2 und ISO 27001 der Branche. Keeper setzt mit dem Zero-Trust-Framework und der Zero-Knowledge-Sicherheitsarchitektur auf die besten verfügbaren Sicherheitsverfahren, um Kundendaten mit mehreren Verschlüsselungsebenen im Tresor, in geteilten Ordnern und auf Datensatzebene zu schützen.

Häufige Fragen und Antworten zur Verwaltung privilegierter Sitzungen (Privileged Session Management, PSM)

Was ist PSM?

Die Verwaltung privilegierter Sitzungen (Privileged Session Management, PSM) ist eine Cybersicherheitskontrolle, mit der Unternehmen Benutzersitzungen mit privilegierten Konten aufzeichnen, überwachen und steuern. PSM stellt sicher, dass Organisationen umfassende Einblicke in und die volle Kontrolle über privilegierte Zugriffe haben, was für die Datensicherheit und Einhaltung von Sicherheitsstandards essenziell ist.

Was ist ein "privilegiertes Konto"?

Ein privilegiertes Konto oder Admin-Konto sind Zugangsdaten für den Zugriff auf hochsensible Netzwerke und digitale Systeme wie Firewalls, Server und administrative Konten.

Worum geht es bei der Überwachung von Aktivitäten mit privilegierten Konten?

Die Überwachung von Aktivitäten mit privilegierten Konten umfasst grob gesagt die Überwachung, Überprüfung und Steuerung von Netzwerkaktivitäten von privilegierten Benutzern. PSM ist eine Form der Überwachung von Aktivitäten mit privilegierten Konten.

PAM und PSM: Welche Unterschiede gibt es?

Die Verwaltung privilegierter Zugriffsberechtigungen (Privileged Access Management, PAM) ist ein Überbegriff für Prozesse zum Schutz von privilegierten Benutzerkonten, also Admin-Konten. PAM ist eine Kombination aus Menschen, Prozessen und Technologie. Die Verwaltung privilegierter Sitzungen, Privileged Session Management (PSM) ist ein Teilbereich von PAM, der speziell die Erfassung, Überwachung und Überprüfung von Anmeldesitzungen von privilegierten Benutzern durchführt.