O que é um ataque ransomware?

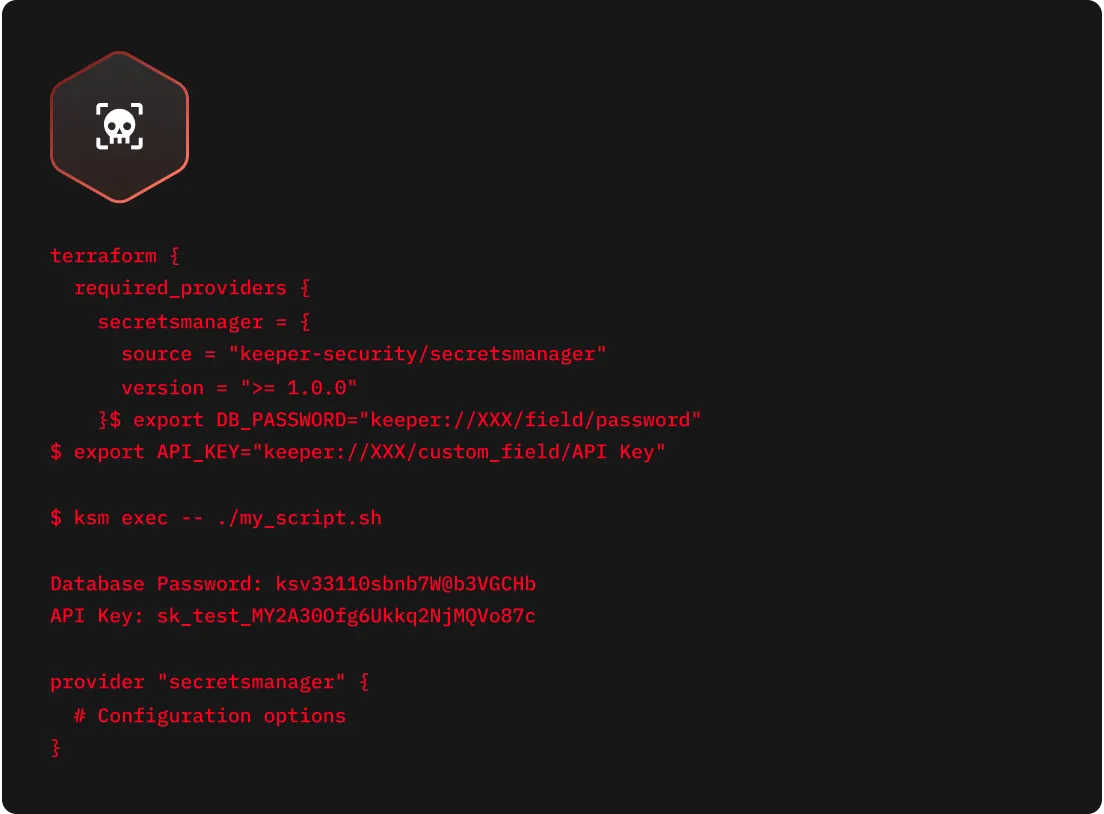

Ransomware é um tipo de malware que criptografa dados e mantém sistemas reféns até que um resgate seja pago. Os cibercriminosos costumam exigir pagamento em criptomoeda em troca de uma chave de descriptografia. No entanto, pagar o resgate não garante que os cibercriminosos cumprirão a promessa de devolver seus dados. A orientação do FBI é não pagar, pois isso não garante a recuperação dos dados e pode levar a futuros ataques cibernéticos ou violações legais.

Mesmo que o acesso seja restaurado, dados confidenciais ainda podem ser vendidos na dark web. Em muitos casos, as vítimas de ransomware podem receber chaves de descriptografia defeituosas, enfrentar exigências adicionais ou se tornarem alvos de futuros ataques cibernéticos.

Não importa o tamanho de uma organização, ataques de ransomware têm consequências graves, incluindo perdas financeiras, interrupções operacionais, danos reputacionais e violações de dados.