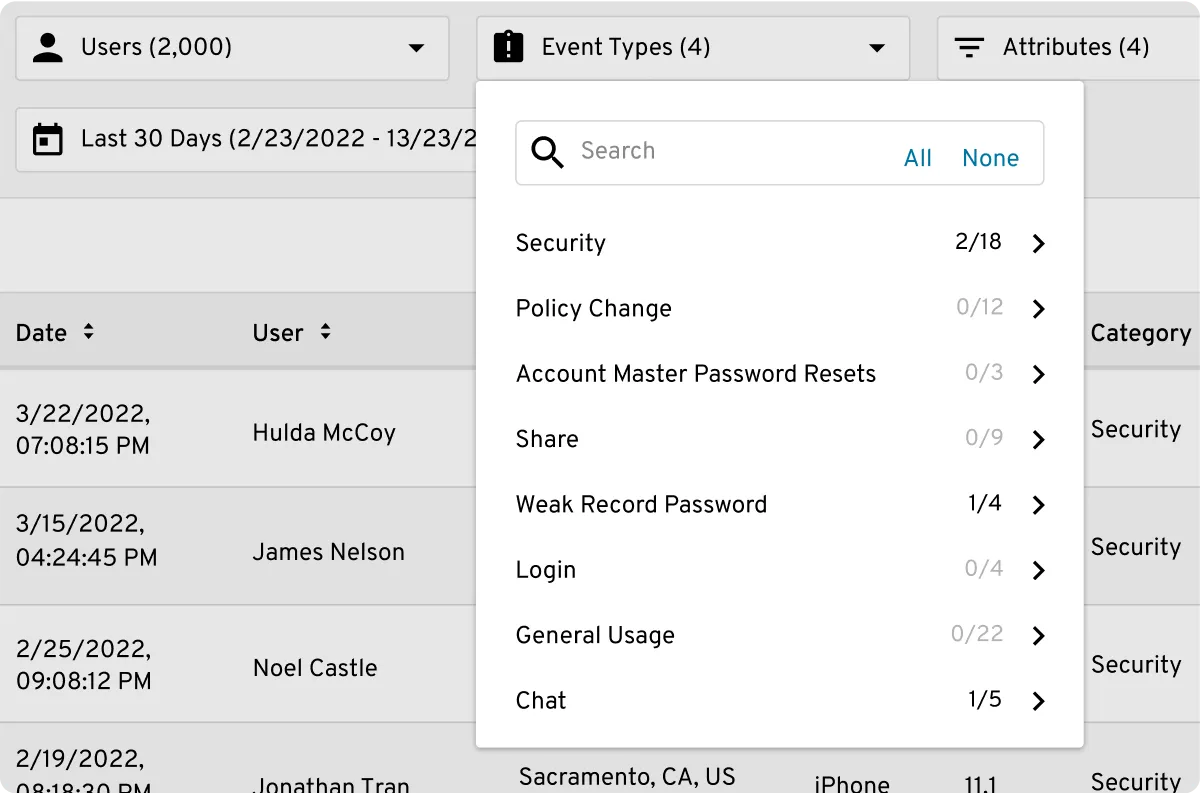

Soddisfazione dei requisiti di conformità con sessioni verificate e registrate

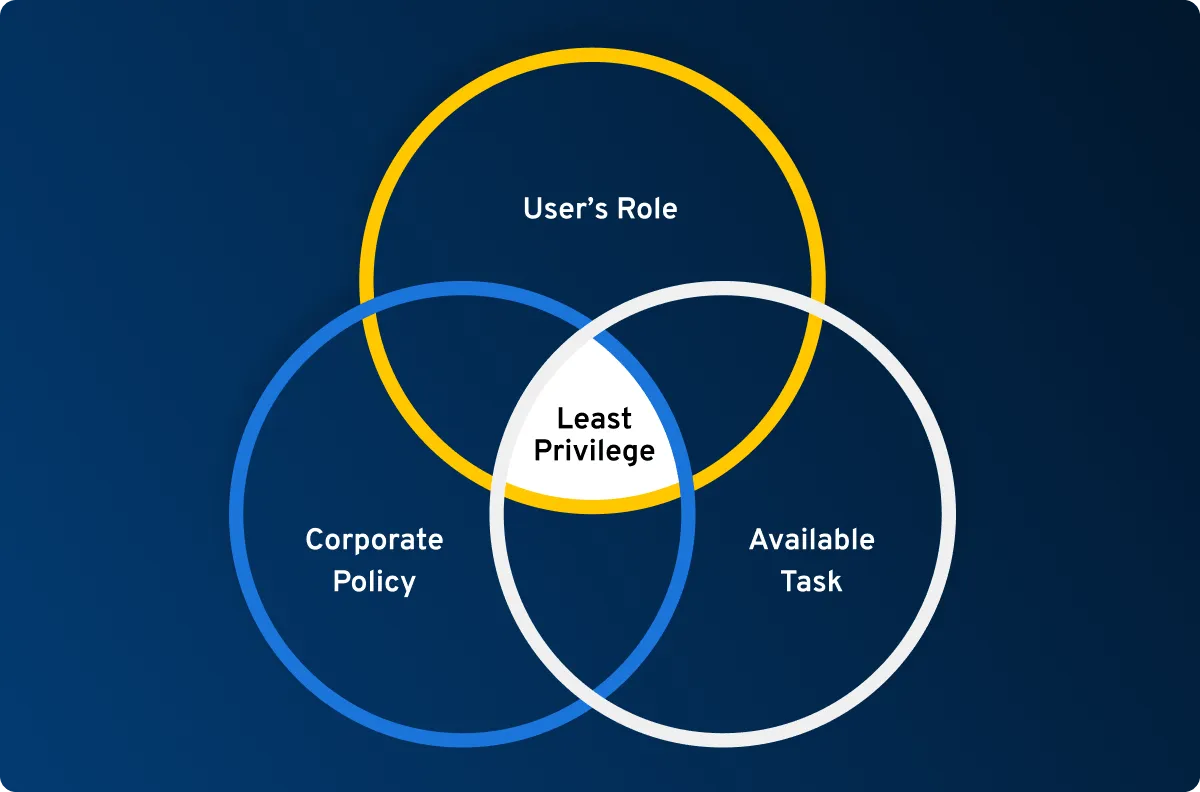

Quasi tutte le framework di conformità hanno una risposta per i rischi associati all'accesso di sistemi con privilegi imponendo l'uso di zero-trust, zero-knowledge, privilegi minimi o entrambi. Ad esempio, di seguito il requisito 7 dello standard PCI DSS (standard di sicurezza dei dati):

Tutti i sistemi all'interno dell'ambiente dei dati dei titolari di carte dovrebbero avere configurato in modo sufficiente il controllo degli accessi per assicurare che solo il personale interno autorizzato abbia accesso all'ambiente, ai sistemi e ai dati riservati dei titolari delle carte. Tutti gli altri accessi da parte di persone non autorizzate devono essere rifiutati.

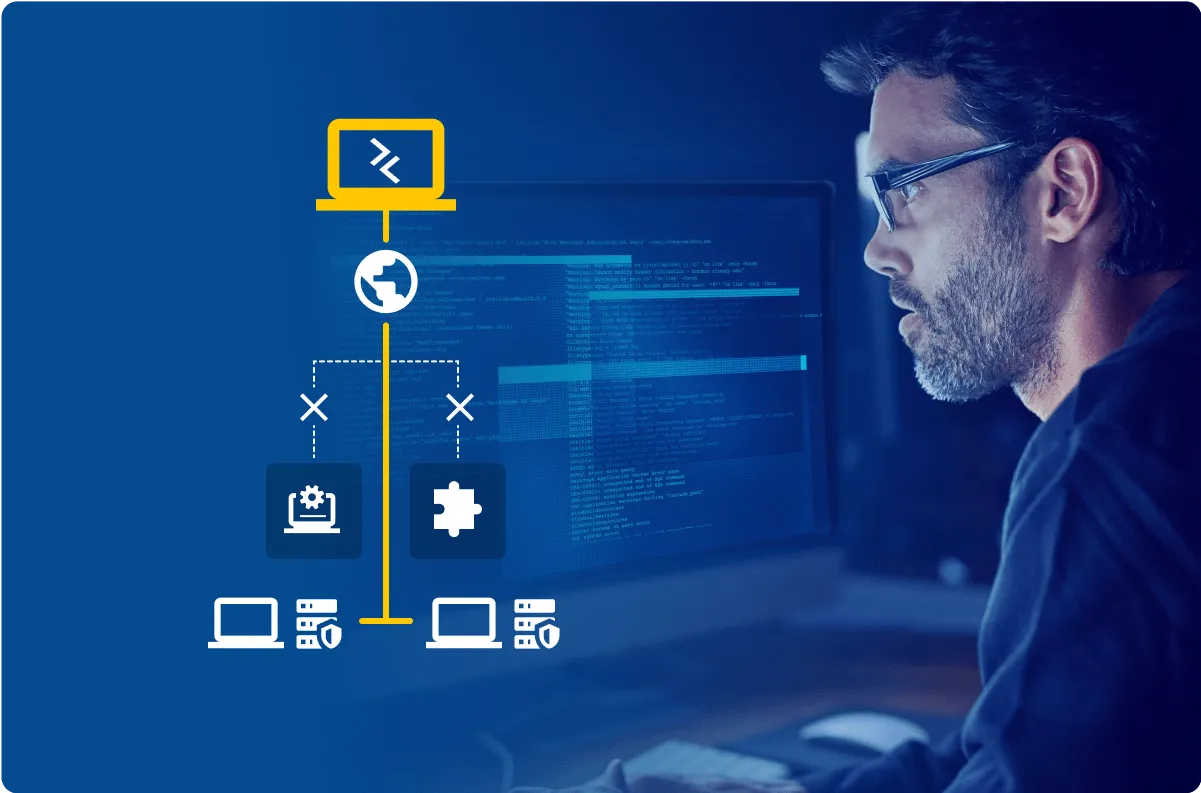

La maggior parte delle framework contiene comandi aggiuntivi riguardanti la protezione delle credenziali, il mancato utilizzo di credenziali predefinite, la registrazione delle sessioni e molto altro. Keeper Connection Manager vi aiuta a soddisfare i requisiti di conformità di SOX, HIPAA, ICS CERT, GLBA, PCI DSS, FDCC, FISM, RGPD e molti altri.