Keeper protège les entreprises à l'aide de solutions zero-trust et zero-knowledge de gestion, de protection et de chiffrement des mots de passe.

Demander une démoLa gestion de mots de passe est essentielle à la cybersécurité de votre entreprise

La cybercriminalité est en constante augmentation et ses acteurs lancent des attaques sophistiquées qui violent l'accès à votre entreprise à l'aide d'identifiants volés. Ces identifiants sont souvent obtenus grâce à l'exploitation de vulnérabilités associées aux mots de passe, notamment des mots de passe faibles et réutilisés. Il est essentiel d'utiliser des mots de passe complexes et uniques. Toutefois, il peut être difficile pour les employés de se souvenir des centaines de mots de passe dont ils ont généralement besoin pour leur travail. Ils réutilisent souvent des mots de passe faciles à retenir, mais également faciles à deviner pour les pirates. Les identifiants volés sont à l'origine de la plupart des violations et ce problème s'aggrave à mesure que la surface d'attaque s'étend dans l'environnement multi-cloud de télétravail d'aujourd'hui.

Plus de 80 % des violations de données sont associées à des mots de passe, à des identifiants et à des secrets faibles ou volés. La cybersécurité doit donc commencer par la sécurité des mots de passe. Les mots de passe sont souvent le seul élément de protection des plans de développement confidentiels, de la propriété intellectuelle, de l'accès au réseau et des données confidentielles des employés et des clients. Malgré cela, les employés et les sous-traitants utilisent souvent des mots de passe faibles et les réutilisent.

De plus, les entreprises ne sont pas conscientes de la menace existentielle du Dark Web, où les cybercriminels effectuent des transactions sur plus de 20 milliards de noms d'utilisateur et de mots de passe volés lors de violations de données publiques, afin de cibler des sites web, des applications, des bases de données et des systèmes. Les pirates savent que plus de 60 % du temps, les employés et les sous-traitants réutilisent le même mot de passe ou utilisent des mots de passe communs sur plusieurs sites web, applications et systèmes. Il s'agit du paysage de cyberattaques le plus répandu que le monde ait jamais connu. Toutes les quelques secondes, une entreprise est frappée par une attaque par ransomware. Le problème des identifiants volés est aggravé par le fait que les équipes informatiques et de sécurité n'ont aucune visibilité ou contrôle centralisé sur les mots de passe utilisés pour accéder aux ressources de l'entreprise.

Le déploiement d'une plateforme zero-trust de gestion des mots de passe est absolument essentiel à la prévention des violations de données les plus courantes. Le logiciel génère des mots de passe aléatoires complexes et assure le suivi de la sécurité et de la conformité dans toute l'entreprise. La mise en œuvre de l'authentification à deux facteurs (2FA) et de politiques d'exécution basées sur les rôles permet de protéger les entreprises de toutes tailles contre les ransomwares et autres violations de données associées à des mots de passe.

Gestion zero-trust de mots de passe pour protéger votre personnel, vos appareils et vos données

Le zero-trust est un modèle de sécurité qui instaure un accès sécurisé partout et pour tout le monde. Tous les utilisateurs et tous les appareils sont authentifiés et autorisés avant de pouvoir accéder à des réseaux, applications et données critiques. Il s'agit d'un cadre complet qui assure une sécurité maximale sans aucun compromis sur les performances et l'expérience utilisateur.

Keeper utilise des technologies de chiffrement de haute qualité, l'authentification multifacteur, des contrôles d'accès granulaires et des politiques de partage qui peuvent inclure des isolations d'unité commerciale. Ces fonctionnalités garantissent que l'accès aux ressources critiques est autorisé uniquement quand cela est nécessaire et uniquement pour les utilisateurs autorisés.

Une gestion de mots de passe sécurisée et évolutive qui s'intègre facilement à votre infrastructure et à vos processus de sécurité

Keeper se déploie dans votre entreprise, quelle que soit son échelle : d'une petite entreprise familiale à des sociétés comptant des centaines de milliers de collaborateurs et de sous-traitants. Keeper s'intègre facilement et rapidement à toutes les solutions d'identité sur site ou basées sur le cloud, notamment AD, LDAP, Entra ID (Azure) et SCIM, ainsi qu'à des fournisseurs d'identité compatibles SAML. Les solutions SSO telles que Entra ID (Azure), Okta, Centrify, BeyondTrust, JumpCloud, OneLogin et Ping Identity sont également prises en charge.

Keeper fournit également des API développeur, qui permettent d'intégrer la solution à tout type d'environnement sur site, basé sur le cloud ou hybride. Pour le suivi et les rapports d'événements, Keeper s'intègre facilement à toutes les principales solutions de gestion des informations et des événements de sécurité (SIEM), notamment Splunk, Sumo Logic, LogRhythm, IBM, DEVO et tout système prenant en charge les événements au format Syslog.

Architecture de sécurité à connaissance nulle

La protection des données des clients est la priorité de Keeper. Les données client sont chiffrées et stockées dans le serveur cloud de Keeper et ne sont pas visibles par Keeper ni des tiers. Seul l'utilisateur final peut accéder à ses identifiants de connexion, secrets et autres données. Tous les chiffrements et déchiffrements sont effectués à la volée sur l'appareil du client et les données sont chiffrées en transit (TLS) et au repos sur l'infrastructure Keeper (AES-256). La version « texte lisible » des données n'est jamais accessible par les employés de Keeper Security ni aucun autre tiers externe.

Complément et extension de votre solution SSO

Les employés utilisent des mots de passe faibles et les oublient souvent. Gartner a constaté que jusqu'à 50 % des appels au service d'assistance concernent des réinitialisations de mot de passe. Une autre étude a montré que chacun de ces appels coûte plus de 30 $. Des solutions SSO ont été créées pour résoudre ce problème, mais de nombreuses applications existantes (ou même récentes) ne prennent pas en charge les protocoles SAML. Il est important de noter que les solutions SSO effectuent une authentification et non un chiffrement de bout en bout. De nombreux comptes d'accès avec privilèges n'utilisent pas de mots de passe. Par conséquent, le stockage de clés de chiffrement, de certificats numériques et de clés d'accès est un cas d'utilisation que les solutions SSO ne couvrent pas.

Les applications et les cas d'utilisation qui ne prennent pas en charge les protocoles SAML passent entre les mailles du filet dans un déploiement SSO. Les utilisateurs à accès avec privilèges, tels que les administrateurs informatiques et les experts en sécurité, ont besoin d'un emplacement sécurisé où stocker et chercher tous leurs mots de passe (non SSO), certificats numériques, clés SSH, clés d'accès, clés d'API, etc. Ces ressources ont besoin du même accès basé sur les rôles, d'un même contrôle précis des politiques et de la même capacité de partage et de révocation que les ressources SSO.

Keeper fonctionne avec n'importe quel cas d'utilisation ou application avec un mot de passe. Chaque employé reçoit un coffre-fort numérique sécurisé basé sur le cloud qui stocke ses mots de passe et autres données sensibles, telles que des clés de chiffrement et des certificats numériques. Keeper crée des mots de passe complexes et aléatoires et les saisit automatiquement pour les utilisateurs. Ils gagnent ainsi du temps et n'ont plus besoin de mémoriser ou réutiliser leurs mots de passe.

De nombreuses PME peuvent répondre à tous leurs besoins de gestion des identités et des accès de manière économique avec Keeper. Pour les entreprises ayant besoin de solutions SSO, Keeper est un complément idéal des applications existantes et des autres cas d'utilisation où l'authentification unique n'est pas appliquée. Keeper SSO Connect® fonctionne avec toutes les plateformes d'identité les plus utilisées, notamment Okta, AWS, OneLogin, Ping Identity, F5 BIG-IP APM, Google Workspace, JumpCloud et Microsoft ADFS et Azure AD, pour proposer aux entreprises une flexibilité optimale pour leur authentification.

Authentification multifacteur entièrement intégrée, y compris l'authentification sans mot de passe

Les mots de passe ne suffisent pas pour la protection de vos ressources critiques. Ajouter des facteurs supplémentaires au processus d'authentification renforce considérablement la sécurité.

L'authentification multifacteur (MFA) est une bonne pratique conseillée par l'institut américain NIST (National Institute of Standards and Technology) pour limiter les risques. La MFA fournit un niveau supplémentaire de sécurité en plus de l'identifiant, avec des informations d'identification classées dans trois catégories : ce que l'utilisateur connait, ce qu'il possède et ce qu'il est. Les mots de passe font partie de ce que l'utilisateur connait. L'ajout de facteurs supplémentaires au processus d'authentification renforce la sécurité.

Keeper prend en charge les méthodes 2FA utilisant les facteurs « ce que l'utilisateur possède » et « ce qu'il est ». Les méthodes 2FA prises en charge sont notamment Keeper SMS, les appareils FIDO2 WebAuthn, les passkeys, Duo Security, RSA SecurID, les applications TOTP (mot de passe à usage unique basé sur le temps), telles que Google Authenticator, et les appareils portés compatibles avec Keeper DNA, tels que l'Apple Watch ou les appareils Android Wear.

Les solutions sans mot de passe offrent une expérience de connexion simple et prennent en charge les données biométriques telles que les empreintes digitales et la reconnaissance faciale. La fonctionnalité Keeper SSO Connect®, incluse dans Keeper Enterprise, est compatible avec toutes les plateformes d'authentification sans mot de passe les plus utilisées, notamment Trusona, Veridium, HYPR, Secret Double Octopus, Traitware et PureID.

Accès de moindre privilège aux systèmes et infrastructure critiques

Keeper inclut dans son architecture zero-trust des politiques granulaires et flexibles pour le contrôle d'accès de moindre privilège. Au fur et à mesure que Keeper ajoute de nouvelles applications à la plateforme et que les exigences de conformité des clients augmentent, les capacités de contrôle d'accès de Keeper sont continuellement ajustées pour offrir la fonctionnalité la plus granulaire du marché. Le modèle de contrôle d'accès de Keeper suit les directives actuelles établies par les secteurs public et privé.

Le contrôle d'accès basé sur les rôles, ou RBAC, est utilisé pour des contrôles de sécurité avancés et le contrôle d'accès basé sur les attributs, ou ABAC, est utilisé dans les situations où des politiques plus dynamiques et flexibles sont nécessaires. Keeper élargit son modèle de contrôle d'accès pour y inclure des politiques plus granulaires pour une meilleure prise en charge des moindres privilèges. Dans cette optique, Keeper élargit son modèle RBAC pour y intégrer des éléments d'ABAC. Ce modèle hybride d'accès RBAC/ABAC offre les avantages des deux modèles avec une flexibilité et un contrôle optimaux.

Keeper inclut des éléments d'ABAC grâce à l'utilisation d'attributs d'équipe et d'archive. Par exemple, un utilisateur peut avoir un rôle qui lui permet de partager des archives contenant des secrets, tout en faisant également partie d'une équipe de projet qui restreint le partage de ces archives contenant des secrets. Cette personne peut partager ces secrets lorsqu'elle y a accès en tant qu'individu, mais pas lorsqu'elle n'y a accès que via l'équipe du projet. De plus, des secrets spécifiques peuvent comporter des attributs utilisés pour contrôler l'accès, tels que le type d'archive (par exemple, carte bancaire, base de données, clé SSH) ou des restrictions d'accès basées sur le temps. Les attributs de ressource ou d'archive, en combinaison avec les attributs d'utilisateur (par exemple, rôle, équipe, unité organisationnelle (nœud)) sont combinés pour déterminer l'accès de moindre privilège applicable à cet ensemble spécifique d'archives.

Ce modèle hybride RBAC/ABAC réduit la charge administrative et le nombre de rôles nécessaires, tout en fournissant des contrôles d'accès extrêmement précis afin de respecter les exigences d'accès de moindre privilège de n'importe quelle entreprise ou situation.

Partage sécurisé de mots de passe, identifiants et secrets

Chaque utilisateur dispose d'un ensemble de clés de chiffrement publique et privée utilisé pour chiffrer son coffre-fort, partager des mots de passe et envoyer des messages à d'autres utilisateurs de Keeper. Les informations partagées sont chiffrées à l'aide de la clé publique du destinataire. La méthodologie de partage de Keeper est simple à utiliser, sécurisée et intuitive. Elle prend en charge les contrôles d'accès précis pour partager des informations avec des utilisateurs privilégiés ou non privilégiés, des partenaires technologiques, des sous-traitants et d'autres tiers.

Analyse du dark web

BreachWatch de Keeper compare en continu vos mots de passe aux analyses actuelles des identifiants volés au cours de violations de données, de piratages d'appareils ou issus d'autres sources clandestines. Des alertes sont immédiatement envoyées aux utilisateurs et administrateurs lorsqu'un mot de passe compromis est détecté. Ces alertes permettent aux utilisateurs et administrateurs d'agir avant d'être victimes d'usurpations de compte, de ransomwares ou de fraude en ligne.

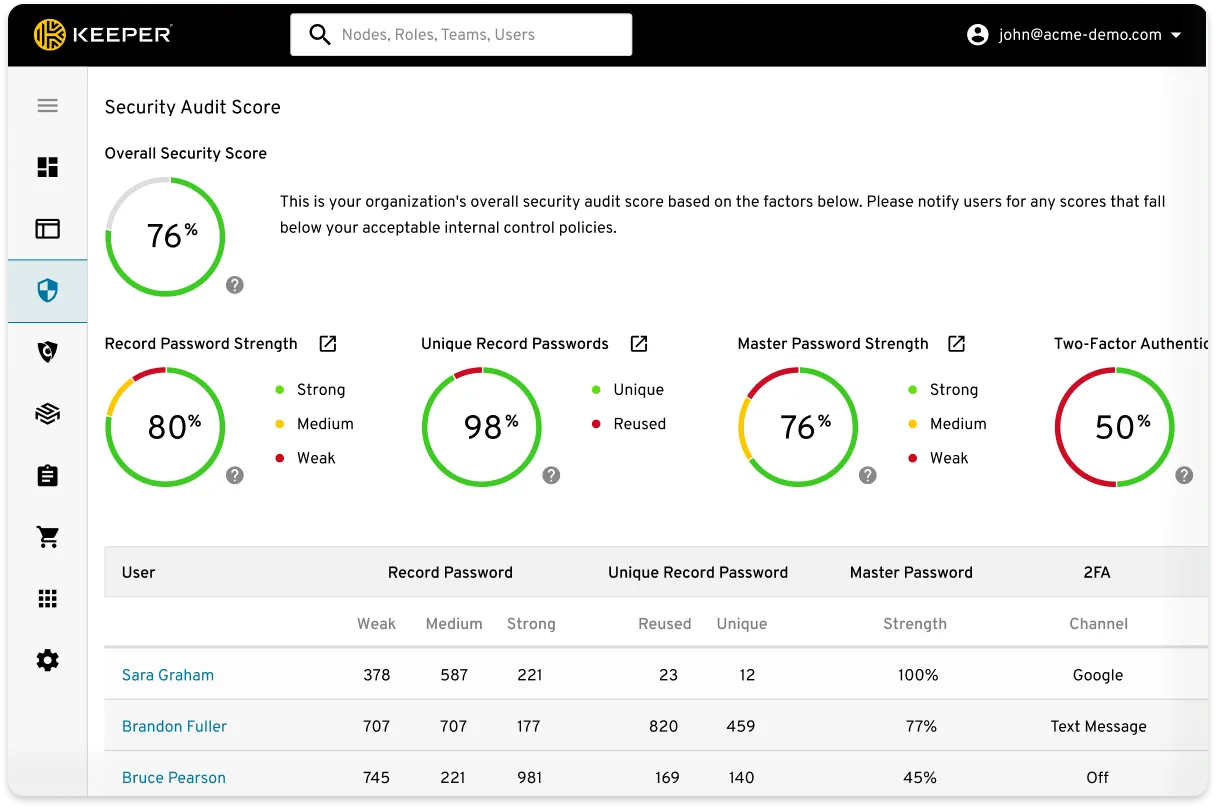

Audit de sécurité

La conformité aux mandats de conformité d'audit est un élément essentiel de protection de votre entreprise contre les violations de données et les menaces internes. Keeper suit et enregistre toutes les activités des utilisateurs associées à plus de 100 types d'événements, y compris ceux liés aux mots de passe et connexions. Keeper prend en charge les audits de conformité en surveillant ces événements, en créant des rapports personnalisés et des notifications en temps réel et en s'intégrant à des SIEM tiers.

Les journaux et rapports fournissent des informations détaillées sur les activités des utilisateurs et administrateurs exigées lors des audits de sécurité (par exemple, RGPD, PCI, ISO, SOC ou NCUA).

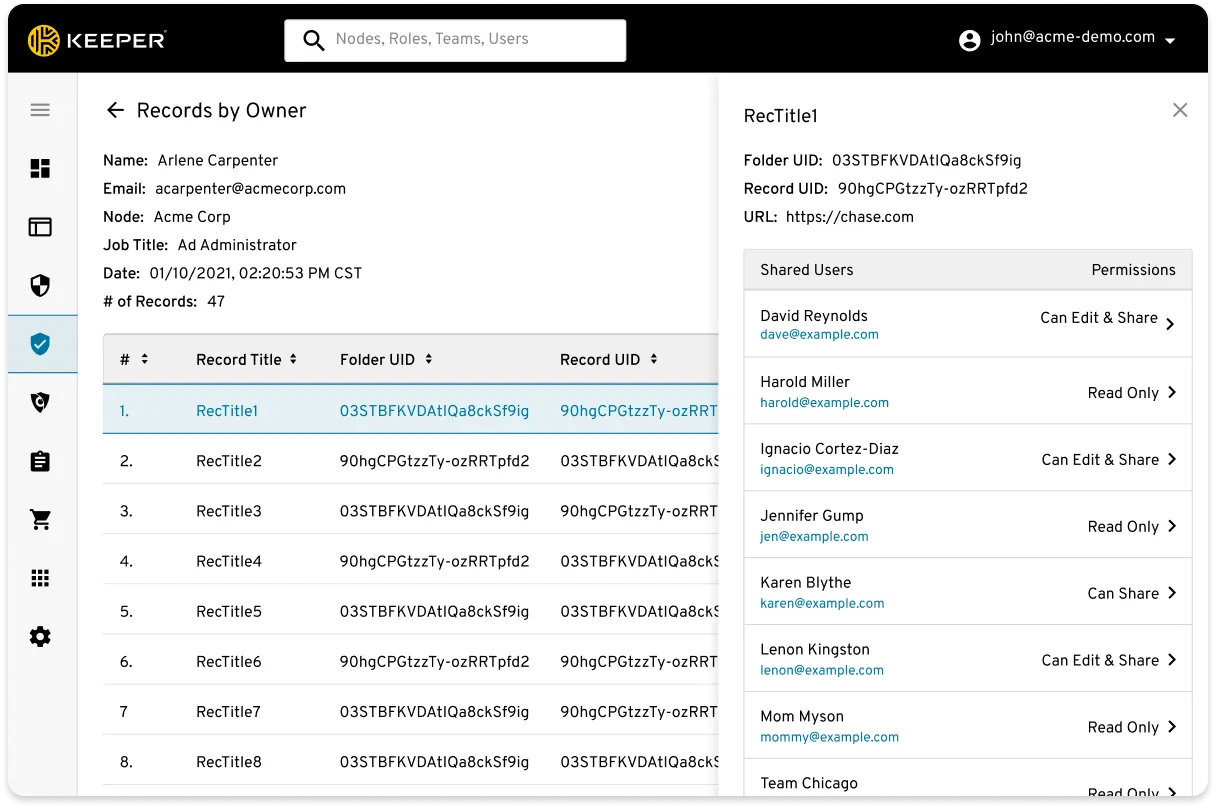

Rapport de conformité

Les coûts liés à la conformité augmentent et les budgets de ressources humaines sont limités. Le télétravail a augmenté de façon exponentielle le périmètre d'attaque des cybercriminels. L'audit des politiques de contrôle d'accès est aujourd'hui plus critique que jamais.

Les rapports de Keeper sont entièrement personnalisables et offrent une visibilité à la demande des autorisations d'accès aux identifiants et aux secrets de votre entreprise. Les règlementations en matière de cybersécurité de la gestion des identités et des accès (IAM) sont de plus en plus nombreuses et les entreprises ont donc besoin de politiques et d'outils complets pour garantir leur conformité. La capacité d'auditer et de contrôler l'accès aux identifiants et données sensibles est essentielle pour assurer la conformité et limiter le risque de violation de données.

Les équipes financières et d'audit ont besoin d'outils rentables qui permettent d'effectuer des audits, d'assurer la surveillance et de créer des rapports d'événements à distance. Ces rapports réduisent le temps et le coût des audits de conformité. Les rapports de conformité suivent les principes de zero-trust et zero-knowledge, car les données sont consultables par des administrateurs privilégiés et sous le contrôle de ceux-ci.

Le générateur de rapports est facile à utiliser et entièrement personnalisable. Les rapports permettent aux administrateurs de consulter les autorisations d'accès par utilisateur, pour toutes les archives de leur entreprise. Des aperçus de rapport par utilisateur peuvent être visualisés et exportés avant la création du rapport final. Cette fonctionnalité sert notamment à valider et modifier les autorisations des utilisateurs.

Politiques et infrastructure de sécurité leader du marché

Keeper est le produit certifié SOC 2 et ISO 27001 depuis le plus longtemps du secteur. Keeper utilise une sécurité optimale grâce à un cadre zero-trust et une architecture de sécurité zero-knowledge qui protègent les données des utilisateurs avec plusieurs couches de clés de chiffrement au niveau des coffres-forts, des dossiers partagés et des archives.