使用 Keeper Secrets Manager 消除机密蔓延并保护非人类身份 (NHI)

零信任和零知识机密管理具有无与伦比的部署和控制便捷性。

Keeper Secrets Manager 是一款完全托管的基于云的机密管理解决方案,可消除机密蔓延并帮助 DevOps 团队保护 CI/CD 管道、容器、自动化脚本和云基础设施中的敏感凭据。

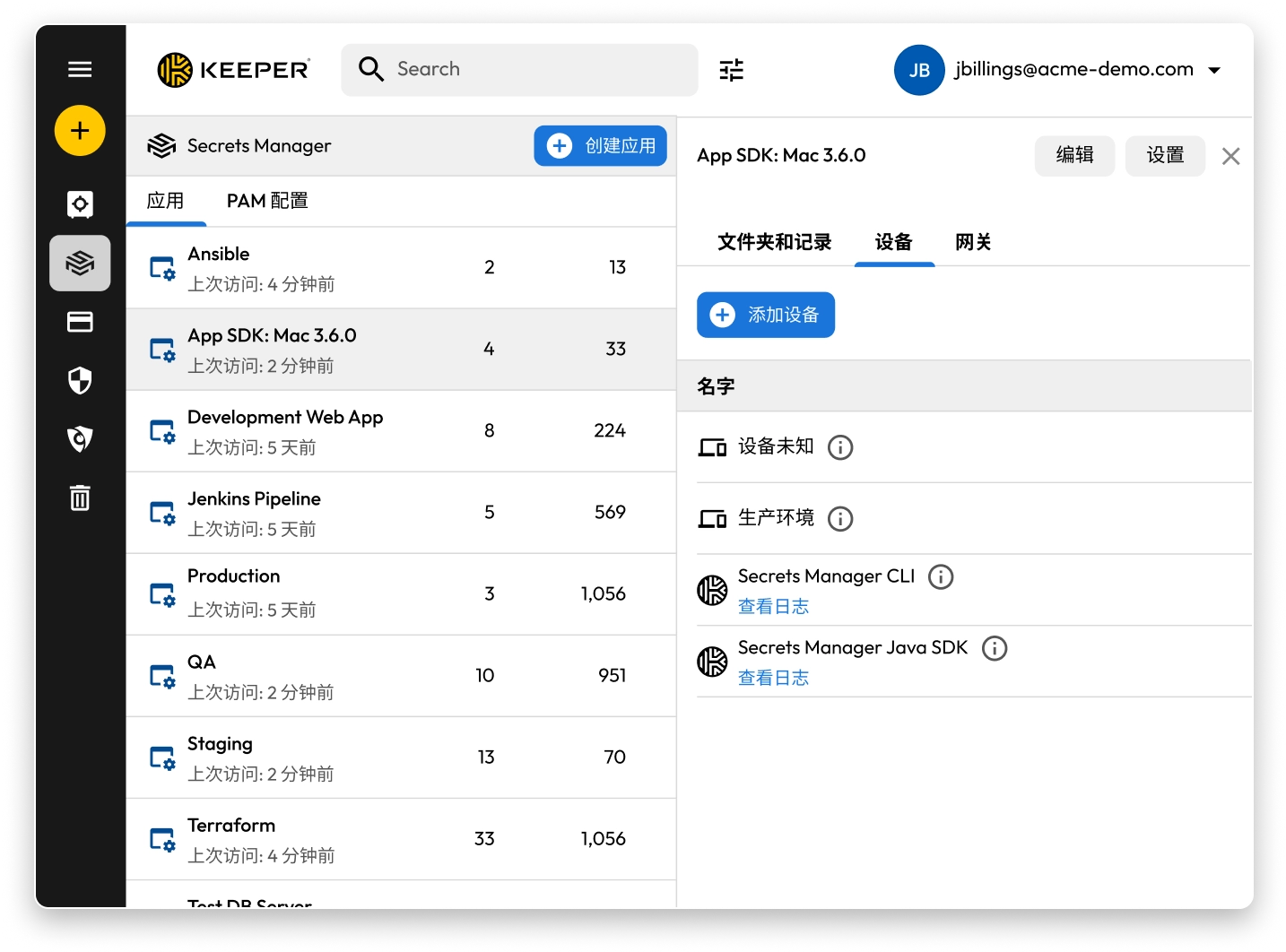

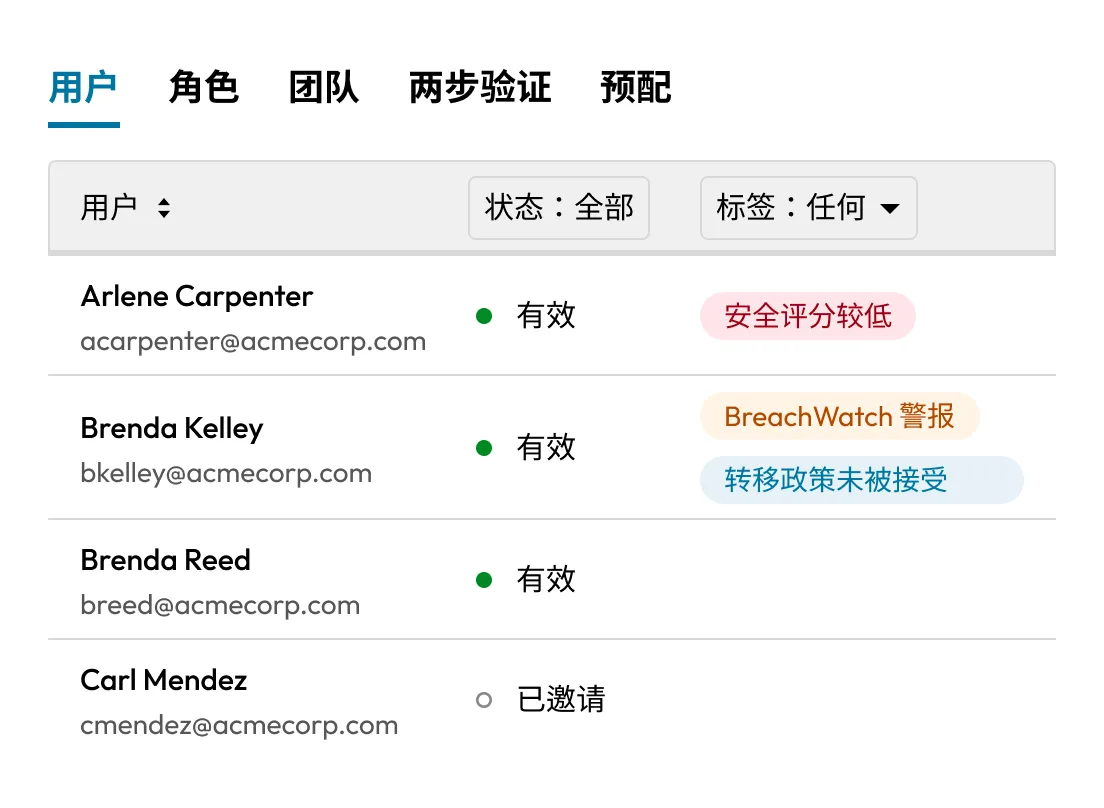

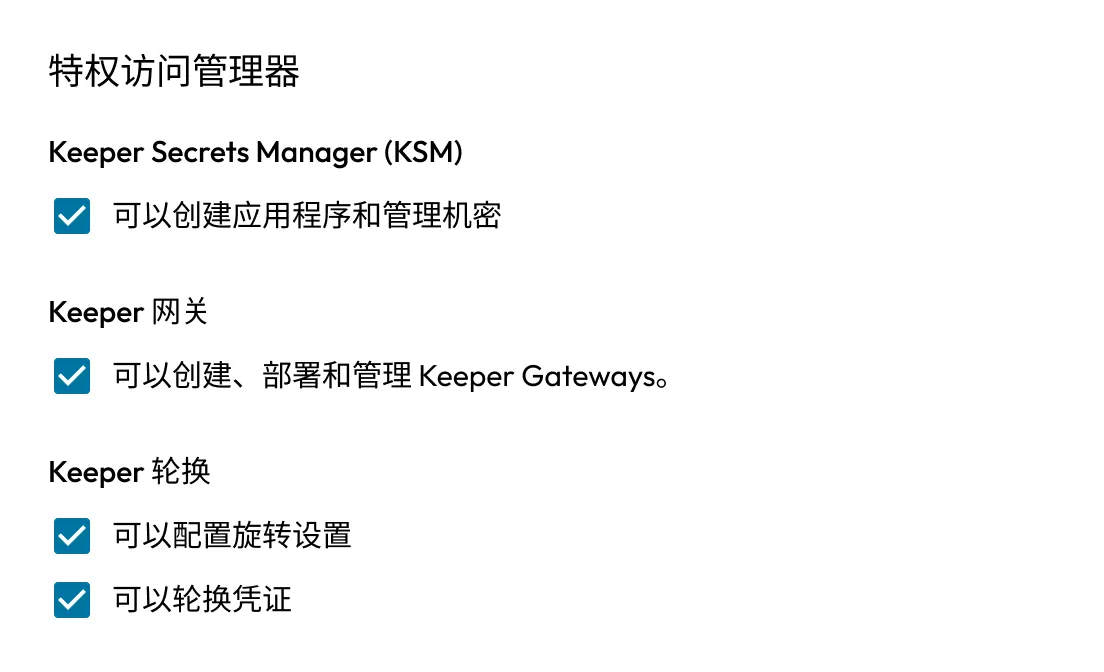

管理控制台将基于角色的访问控制 (RBAC)、配置、报告、审计和用户管理集中在一个安全的单一界面中。管理员可以轻松配置 Keeper Secrets Manager、执行策略并保持整个组织的全面可见性。

应用基于角色的访问策略,强制执行最低特权,并实时监控每个机密访问事件。Keeper 与安全信息和事件管理 (SIEM) 平台集成,以实现集中可见性和合规性报告。

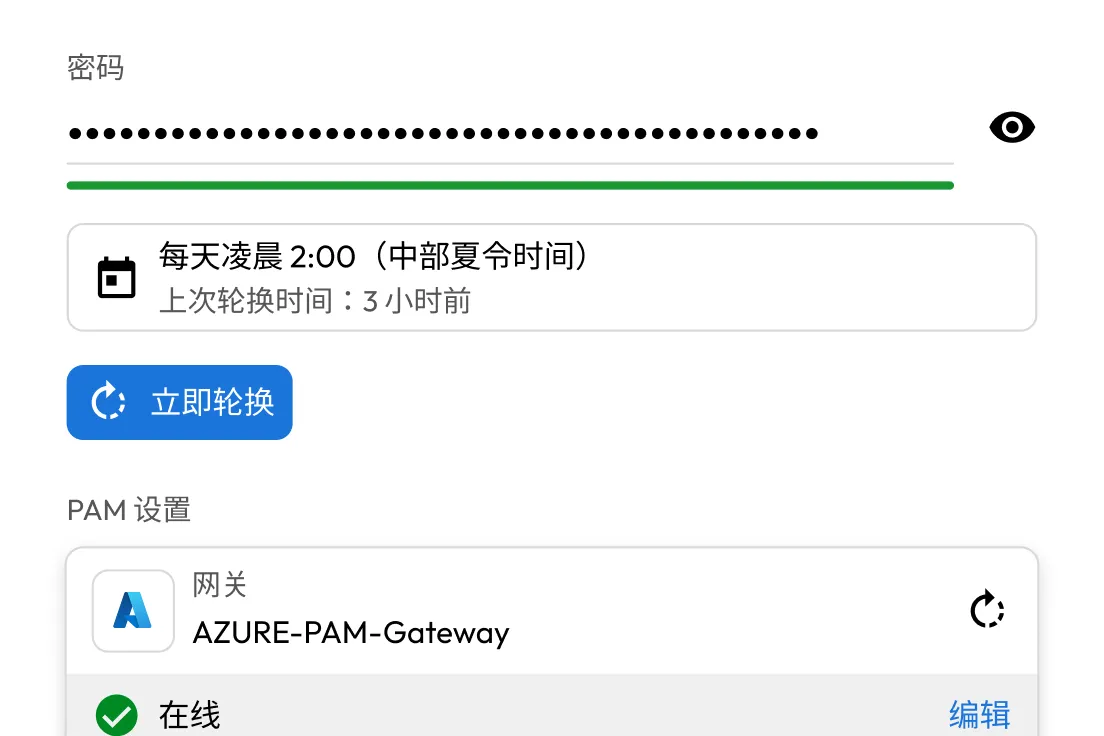

通过自动轮换 SSH 密钥、服务账户、API 令牌和数据库密码来降低因凭据暴露或过期而带来的风险。Keeper 支持在云和本地环境中进行基于时间和事件驱动的轮换。

通过在用户、角色和环境之间安全地共享记录和 IT 配置,使团队能够更快地工作。从数据库连接字符串到 API 密钥和服务器登录,共享都是即时、基于权限,并完全可审计的。

Keeper 是一个完全托管、基于云的 Secrets Manager,旨在实现简单性和安全性。无需维护托管软件,无需配置复杂的 VPC 对等连接,也无需部署额外的基础设施。

Keeper 拥有数百万用户和数千家企业客户,可在任何设备、任何地点使用。

Keeper 与 GitHub Actions、Jenkins、Terraform、Kubernetes、Docker 等流行的 DevOps 工具原生集成。通过 SDK、RESTful API 或 Keeper Commander CLI 安全地访问机密,无需硬编码凭据。

保护脚本、应用程序和微服务使用的机密信息——无需在配置文件或容器中暴露凭据。Keeper 以与人类访问同样严格的方式管理机器间的身份验证。

在 AWS、Azure、Google Cloud 和混合环境中部署 Keeper,全面支持多区域可用性、全球合规性和分布式团队。无论您的工作负载在何处运行,机密信息都将保持安全且可访问。

机密即服务,亦称为机密管理,是一种软件平台,用于将机密与机密提供访问权限的应用分开进行管理。机密不是采用硬编码或保存在配置文件中,而是在机密管理平台中存储并检索。

机密管理工具是允许公司存储、传输和管理数字身份验证凭据(例如密码、SSH 密钥、API 密钥、TLS/SSL 证书、令牌、加密密钥、特权凭据和其他机密)的软件平台。

机密管理工具可集中查看、监督和管理企业在整个组织数据环境中的凭据、密钥和机密,从而降低机密被滥用或泄露的风险。

机密管理对于 DevOps 环境极为重要,在此类环境中,常见的 CI/CD 管道工具(例如 Jenkins、Ansible、Github Actions 和 Entra ID (Azure) DevOps)使用机密来访问数据库、SSH 服务器、HTTPS 服务和其他敏感系统。这些机密要么存储在部署系统的配置文件中,要么存储在十几个不同的存储保管库之一,所有这些提供了截然不同的功能,具体取决于产品。如果管理员未将凭据存储在配置文件或系统中,则很可能是存储在 DevOps 环境,而管理员对这些机密的使用可能有也可能没有任何审核或警报。

您必须启用 Cookie 才能使用在线聊天。