Raporty Keeper ds. zgodności

Raporty zapewniają dostęp na żądanie do informacji o uprawnieniach dostępu do poświadczeń i poufnych danych w Twojej organizacji.

Raporty Keeper ds. zgodności umożliwiają administratorom Keeper monitorowanie i raportowanie uprawnień dostępu uprzywilejowanych kont w całej organizacji w architekturze bezpieczeństwa typu zero-trust i zero-knowledge

Wzrasta potrzeba regulacji w zakresie zarządzania tożsamością i dostępem (IAM) i organizacje wymagają wszechstronnych polityk i narzędzi umożliwiających zachowanie zgodności. Możliwość przeprowadzania audytu i kontroli dostępów do poświadczeń i poufnych informacji jest kluczowa do zapewnienia zgodności zapobiegania naruszeniom bezpieczeństwa danych.

Koszty zachowania zgodności wciąż rosną, a budżety na zatrudnienie nowych pracowników są ograniczone

Praca zdalne spotęgowała ogromnie zakres ataków cyber-przestępców. Audyt kontroli dostępów stał się jeszcze bardziej istotny niż kiedykolwiek. Zespoły audytowe i finansowe wymagają wydajnych i opłacalnych narzędzi, które umożliwią zdalny audyt, monitorowanie i raportowanie zdarzeń.

Keeper Enterprise oferuje audytorom ds. zgodności najbardziej wszechstronne narzędzia do logowania zdarzeń i raportowania

Usprawnij swój proces dot. zgodności z zasadami bezpieczeństwa

Raporty Keeper ds. zgodności wspierają audyt pod kątem ustawy Sarbanes-Oxley (SOX) i innych aktów regulacyjnych, które wymagają monitorowanie kontroli dostępów i audytu zdarzeń. Raporty ds. zgodności dostępne na żądanie można przekazywać dalej do zautomatyzowanych systemów kontroli zgodności i zewnętrznych audytorów.

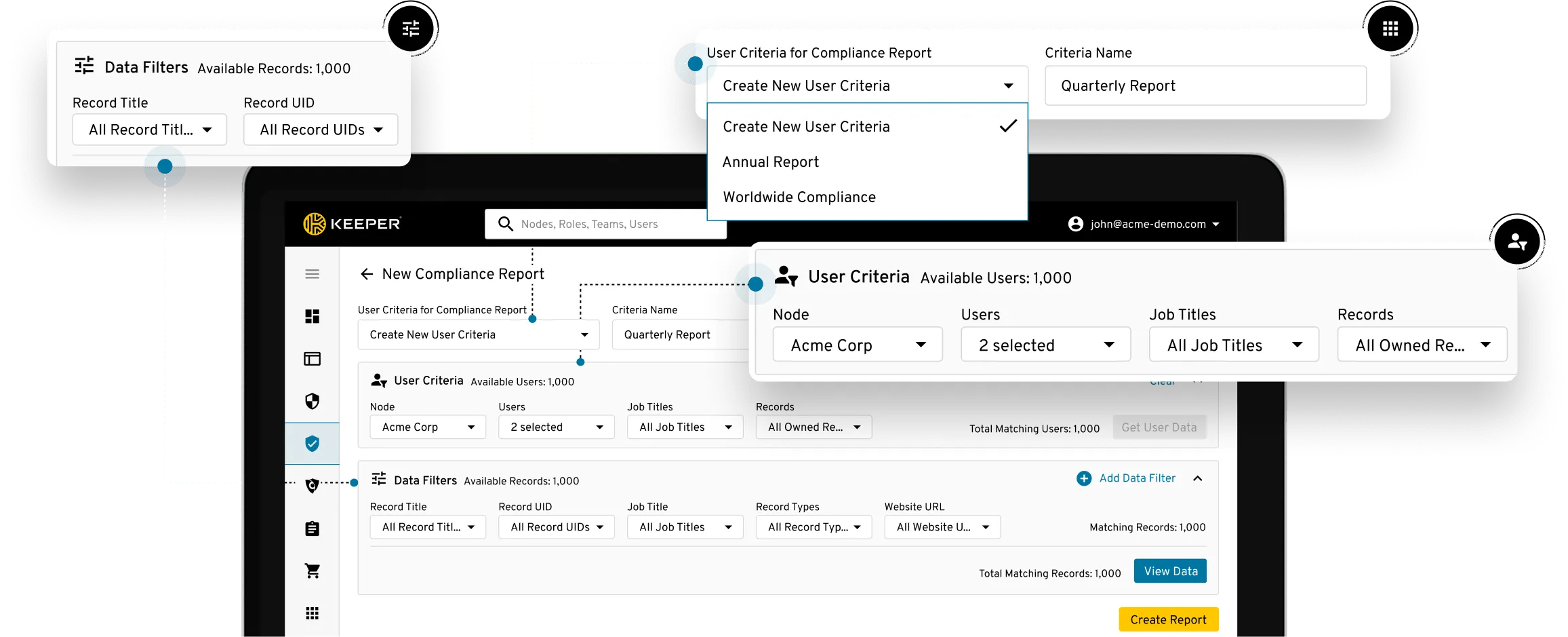

Funkcje raportu ds. zgodności

- Raporty definiowane przez administratora

- Dostęp do raportów oparty na rolach

- Filtry danych wpisów: węzeł, nazwa użytkownika, nazwa stanowiska

- Filtry danych wpisów: tytuł wpisu, rodzaj wpisu, URL

- Widoczność źródłowych uprawnień i ograniczeń

- Podgląd raportów użytkowników

- Eksportowanie raportów do CSV, JSON i PDF

Wsparcie kluczowych przypadków użycia w Twojej organizacji

Audyt na żądanie

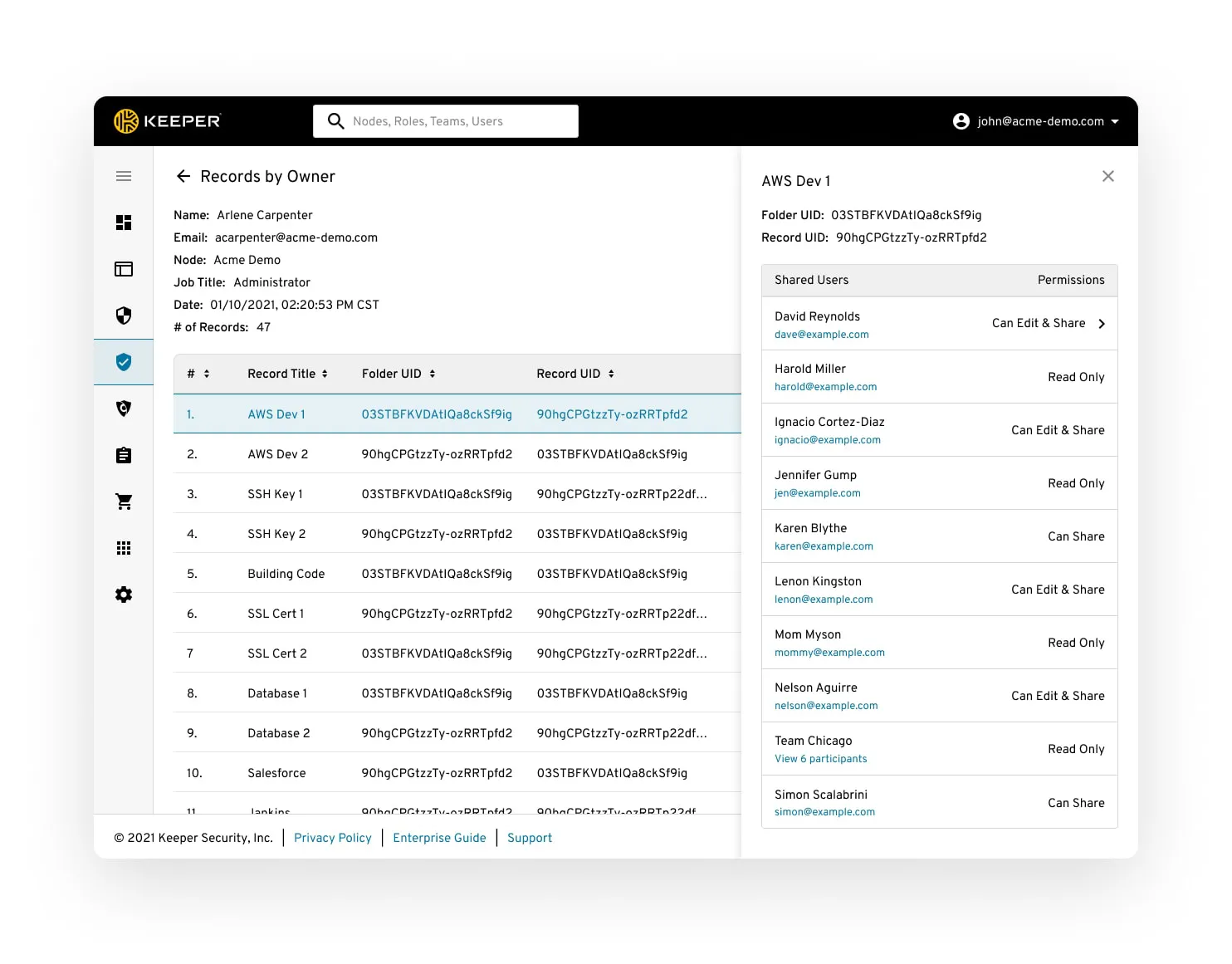

Generuj szczegółowe raporty na poziomie użytkownika przedstawiające uprzywilejowane dostępy i uprawnienia do krytycznych systemów oraz poświadczenia i poufne dane.

Dostęp do karty płatniczej

Analizuj uprawnienia i prawa dostępu kont kart płatniczych, oparte na rolach i poziomach.

Kontrola usług finansowych

Uzyskaj podgląd na podejrzaną aktywność użytkowników i prawa dostępu dla określonych adresów URL usług finansowych i wpisów, aby ułatwić kontrole - możliwość zastosowania Zaawansowane Raportowanie i Ostrzeżenia, aby umożliwić wszechstronne raportowanie zdarzeń i monitorowanie.

Monitorowanie dostępu do infrastruktury w chmurze

Uzyskaj pełną widoczność na poświadczenia w infrastrukturze w chmurze Twojej organizacji (np. Entra ID (Azure), AWS, Google Cloud), a także na uprawnienia dostępu użytkowników.

Likwidowanie użytkownika

Szczegółowe migawki kluczowych elementów sejfu użytkownika przed zlikwidowaniem i przeniesieniem sejfu do innego wyznaczonego użytkownika.

Określone wyszukiwania na poziomie wpisu

Szybkie wyszukiwanie wpisów z określonymi atrybutami, np. tytuł wpisu, rodzaj wpisu, URL, właściciel(e) wpisu czy nazwa stanowiska.

Uzgadnianie uprawnień dla wpisów użytkownika

Zapewnij administratorowi podgląd na wpisy udostępniane użytkownikowi poprzez wiele źródeł z różnymi uprawnieniami i ograniczeniami.