業種: 製造業

ゼロトラスト特権アクセス管理で製造業を保護

KeeperPAM®のような特権アクセス管理 (PAM) ソリューションを活用し、製造業のセキュリティを強化。産業用制御システム (ICS)、運用技術 (OT)、そして機密性の高い生産データを不正アクセスから保護します。

業種: 製造業

KeeperPAM®のような特権アクセス管理 (PAM) ソリューションを活用し、製造業のセキュリティを強化。産業用制御システム (ICS)、運用技術 (OT)、そして機密性の高い生産データを不正アクセスから保護します。

製造業におけるOTシステムとITネットワークの統合、ならびにIoTデバイスの利用拡大により、ネットワークへの侵入口がさらに増加しています。特権ユーザーが重要なOTシステムにアクセスできることで、アクセス経路の拡大が生まれ、攻撃リスクが高まります。

多くの製造業では、特権アカウントは機械やSCADAシステム、PLCなど、複数のシステムに分散しています。アカウントが分散していることでアクセス権限の管理が困難になり、不正アクセスのリスクが高まります。

APIキー、証明書、アクセストークンなどのデジタルIDが増加し続ける中、多くの組織では、それらに紐づく権限の可視性を失いつつあります。適切に管理されないまま放置された認証情報は、ITおよびOT環境全体のセキュリティリスクを高めます。

製造業の組織では、特権アクセスをリアルタイムで監視したり、システム全体の活動を監査するためのインフラやリソースが不足している場合があります。このような監視体制がないと、不正アクセスや特権の悪用の兆候を発見することが困難になります。

製造業の組織では、最新のセキュリティプロトコルを考慮して設計されていないレガシーシステムに依存していることが多く、これらのシステムは多要素認証 (MFA) やロール別アクセス制御 (RBAC)、自動監査といった高度な機能をサポートしていない場合があります。

製造業者は、機械やソフトウェア、ITインフラの保守のために外部ベンダーや契約業者に依存することが多く、これらの第三者には重要なシステムへの特権アクセス権が付与されることが一般的です。しかし、適切なアクセス管理がなければ、認証情報の漏えいや悪用のリスクが高まります。

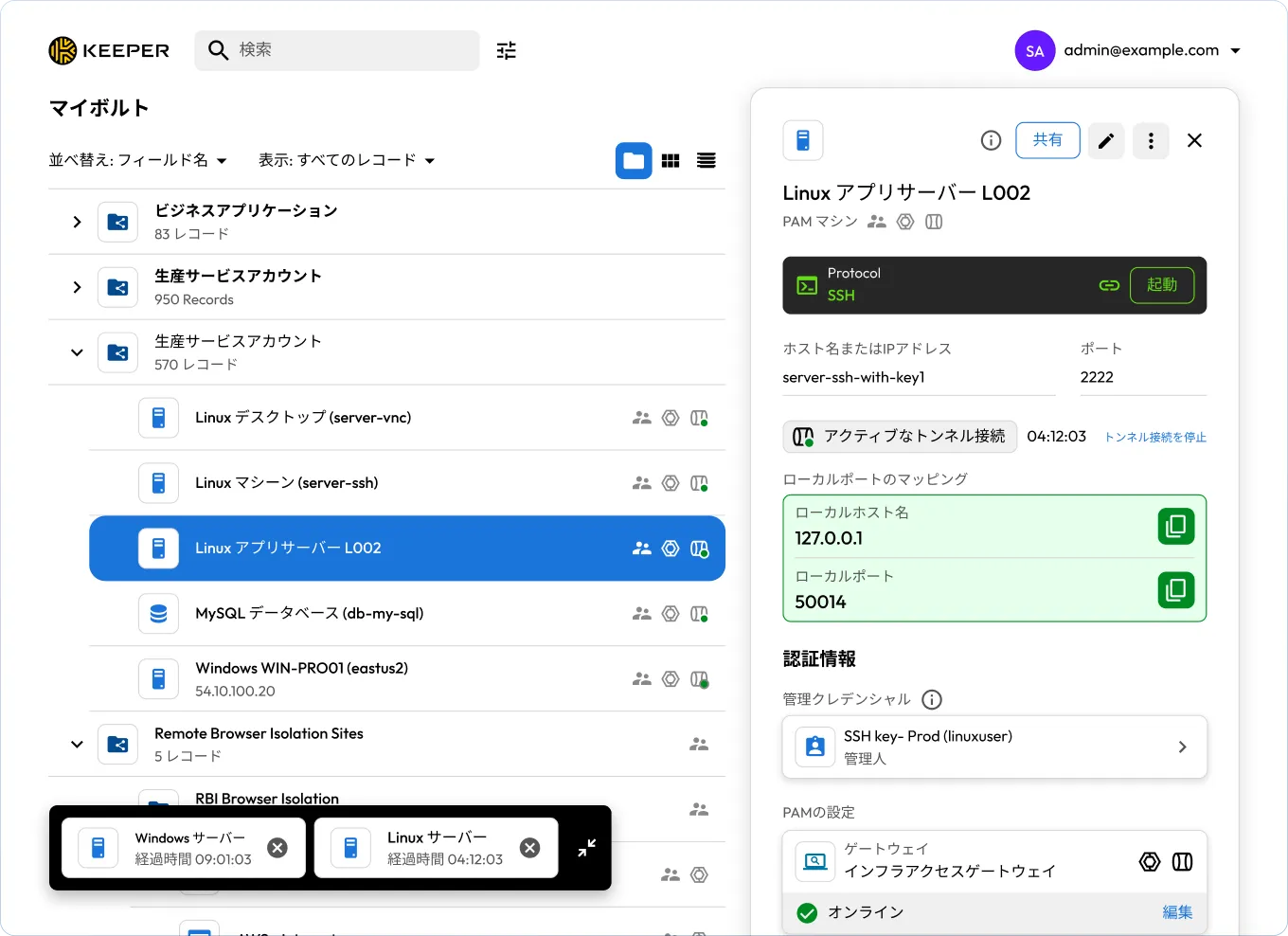

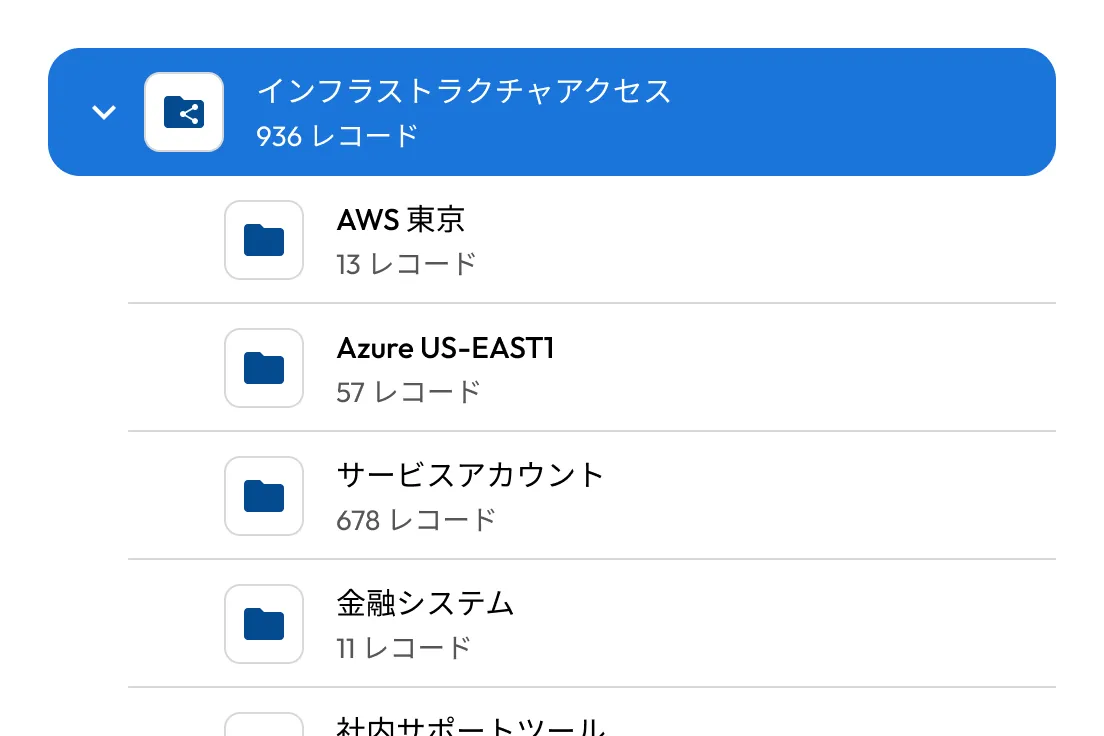

KeeperPAMは、OT環境とIT環境の両方にわたるエンドツーエンドのセキュリティを提供し、製造業者が生産のワークフローを妨げることなくサイバーリスクを軽減できるよう支援します。ゼロトラストネットワークアクセス (ZTNA) とエージェント不要のクラウドネイティブアーキテクチャにより、PLC、SCADAシステム、IoTデバイスを複雑さやダウンタイムを伴わずに安全に保護します。KeeperPAMは直接的なネットワークアクセスやファイアウォールの変更を必要としないため、セグメント化された製造ネットワークや、最新のエージェントをサポートできないレガシーシステムにも最適です。

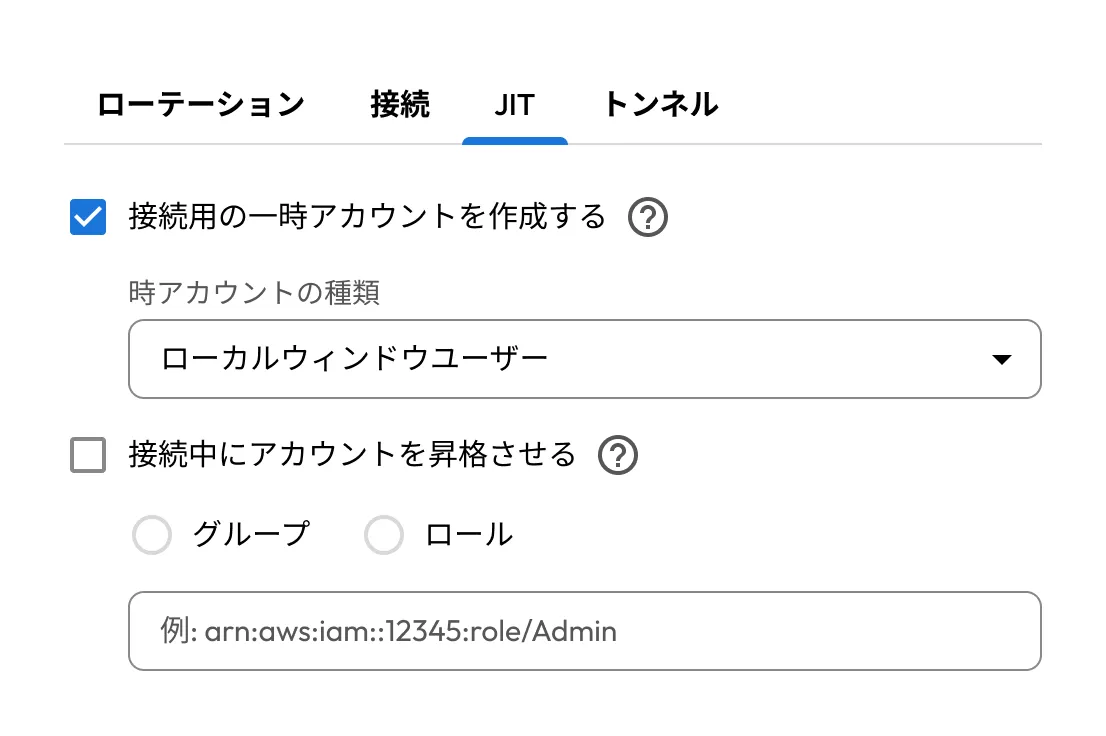

KeeperPAMは、IDプロバイダー (IdP) やSCIM (ドメイン横断型ID管理の標準プロトコル) と連携し、特権アカウントのプロビジョニングおよびデプロビジョニングを自動化します。これにより、従業員、契約業者、外部ベンダーは、許可された期間内のみアクセス権を持つことが保証されます。さらに、ジャストインタイム (JIT) アクセスのワークフローにより、恒常的な特権アカウントを排除し、攻撃対象領域を大幅に削減できます。アクセスが不要になった時点で認証情報は自動的にローテーションされ、放置されたアカウントや古い認証情報が悪用されるリスクを防ぎます。

セッション監視、キー入力ログ、画面録画により、KeeperPAMはITおよびOTインフラ全体の特権セッションを可視化します。リモートデスクトッププロトコル (RDP) やセキュアシェル (SSH) への対応により、レガシーサーバー、生産設備、制御インターフェースを含む重要システムへのリモートアクセスを、安全かつ監査可能な形で管理できます。ログはSplunk、Azure Sentinel、DatadogといったSIEMプラットフォームと連携可能で、NIST 800-53、ISO 27001、CMMCなどの規制要件への準拠を支援します。さらに、レガシーシステムにおいても多要素認証 (MFA) を適用でき、ポリシー別のデータ損失防止 (DLP) 制御により、リモートアクセス中の不正なダウンロード、ファイル転送、クリップボード操作をブロックできます。

多くの外部ベンダーは、機器、ソフトウェア、プラントシステムの保守のために特権アクセスを必要としますが、管理されていないアクセスは重大な脆弱性を招く可能性があります。KeeperPAMは、内部認証情報を公開せずに、時間制限付きセッションと暗号化されたトンネルを通じて、認証情報を不要とする安全なベンダーアクセスを実現します。アクセスはすべて監査可能で、ロール、時間、システムの種類、操作内容に応じて制御できる詳細なポリシーによって管理されます。これにより、セキュリティや統制を損なうことなく、保守・サポート業務の効率化を図ることが可能です。

"パスワードに紐付いた鍵が生成される仕組みで、Keeperの管理者でさえ私たちのパスワードにアクセスできないことが分かっているため、安心してシステムを利用できます。"

Fabien Magnier

Groupe Beneteau|情報システムセキュリティ責任者

チャットサポートを利用する場合、Cookie を有効にしてください。