Systèmes informatiques décentralisés

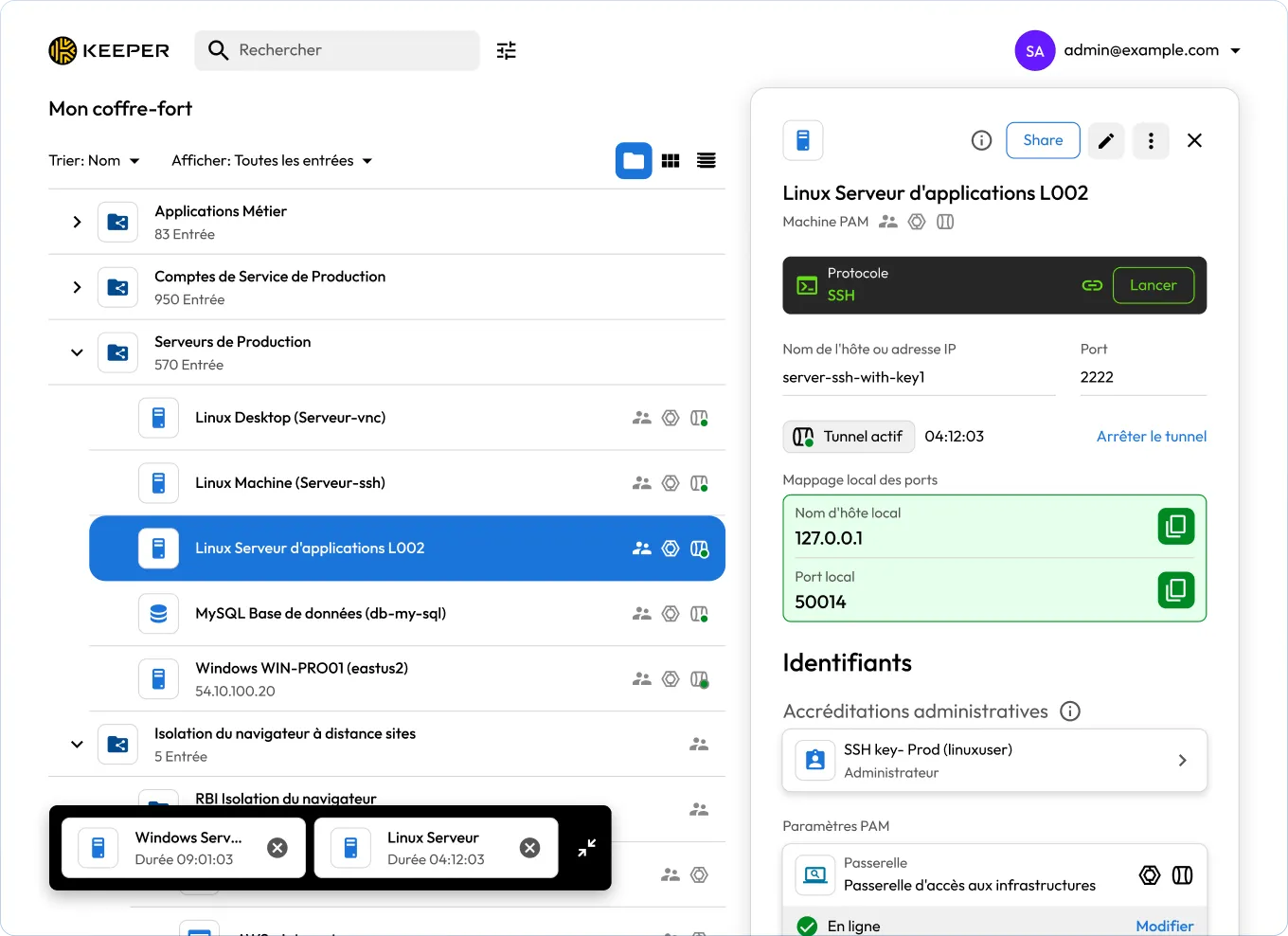

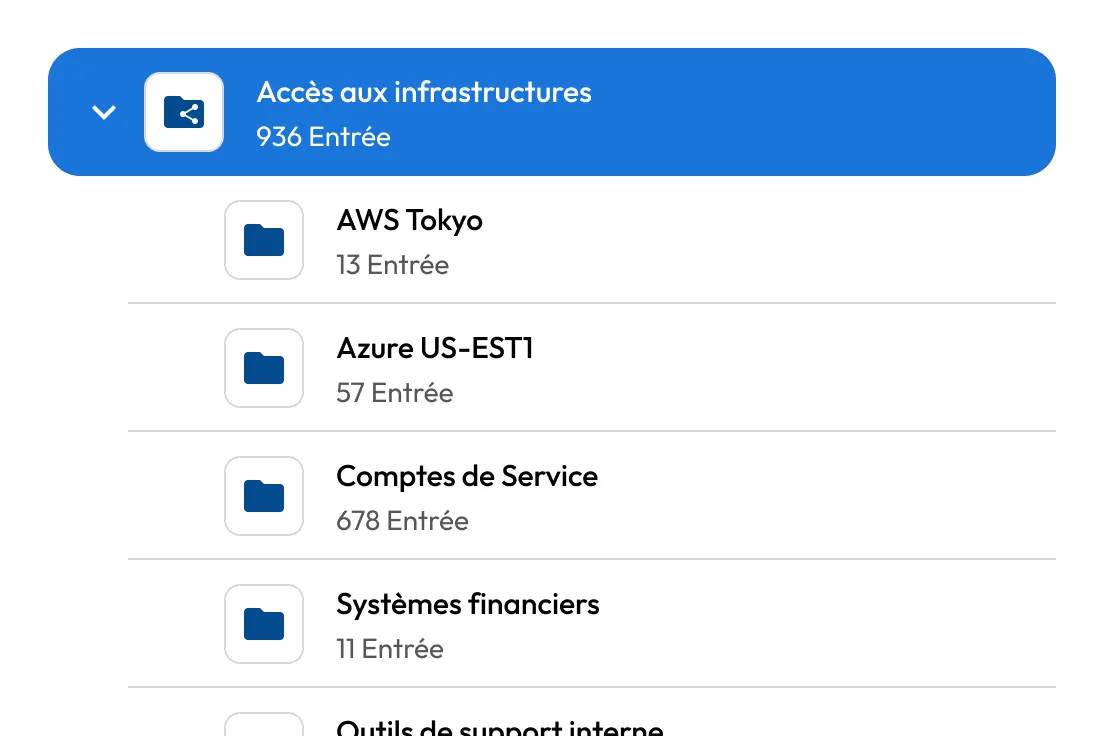

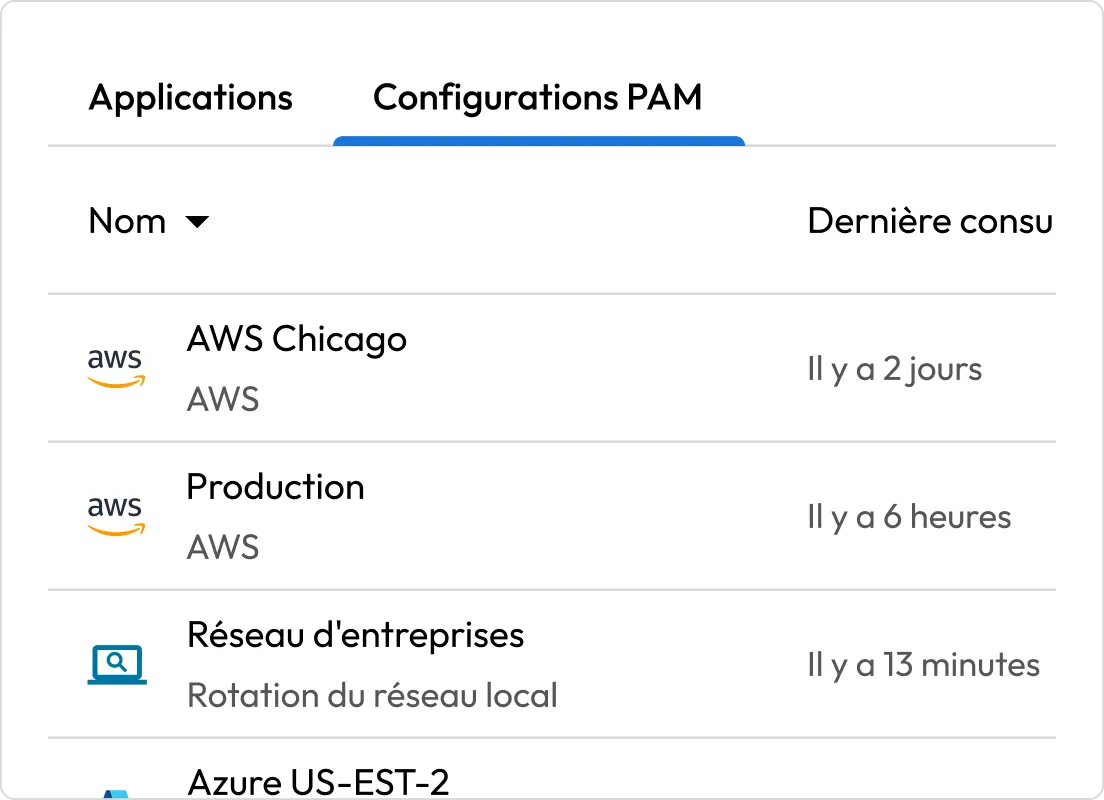

De nombreuses universités exploitent des systèmes informatiques décentralisés, dans lesquels les départements et les groupes de recherche gèrent leur propre infrastructure, ce qui conduit souvent à des politiques de sécurité incohérentes et à une surveillance fragmentée.

Gestion fragmentée des utilisateurs

Les universités connaissent un renouvellement constant d'étudiants, de chercheurs et d'enseignants, ce qui entraîne un volume important de demandes d'approvisionnement et de déprovisionnement d'utilisateurs. Sans processus automatisé, les équipes informatiques peuvent être débordées, ce qui augmente le risque de failles de sécurité.

Accès au système après les heures d'ouverture

Les professeurs, les chercheurs et les étudiants ont souvent besoin d’accéder aux systèmes en dehors des heures normales de bureau, ce qui peut rendre difficile pour les équipes de sécurité de différencier l’accès légitime des menaces potentielles.

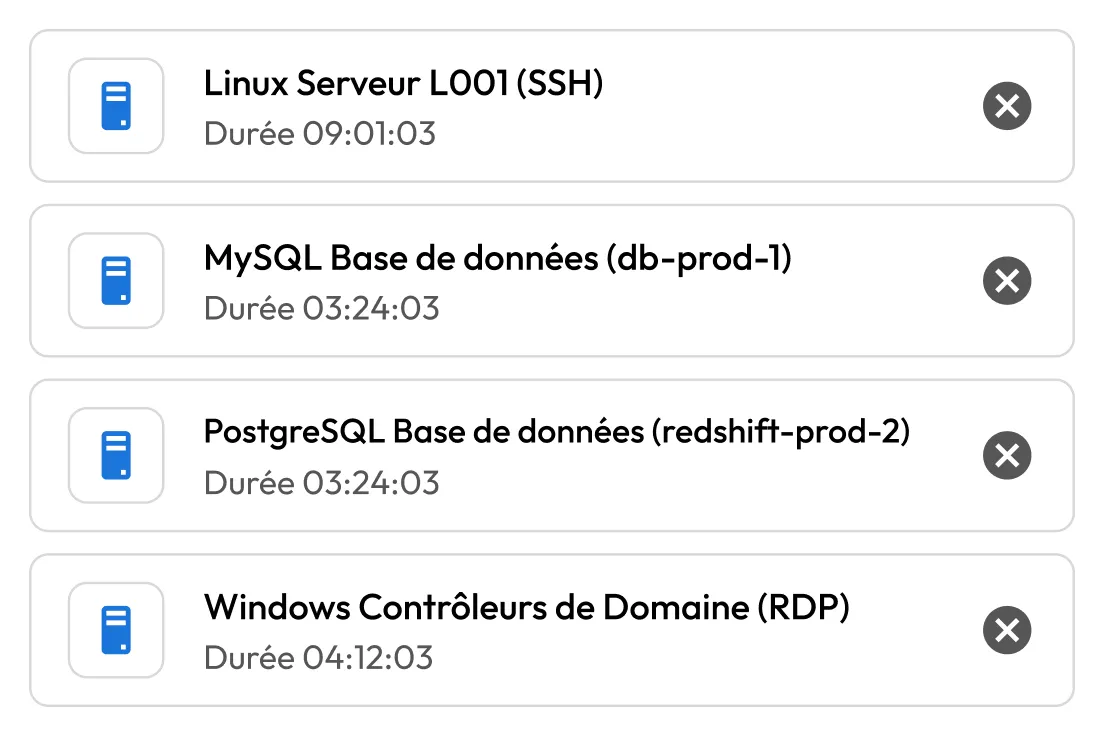

Contrôles d'accès inappropriés

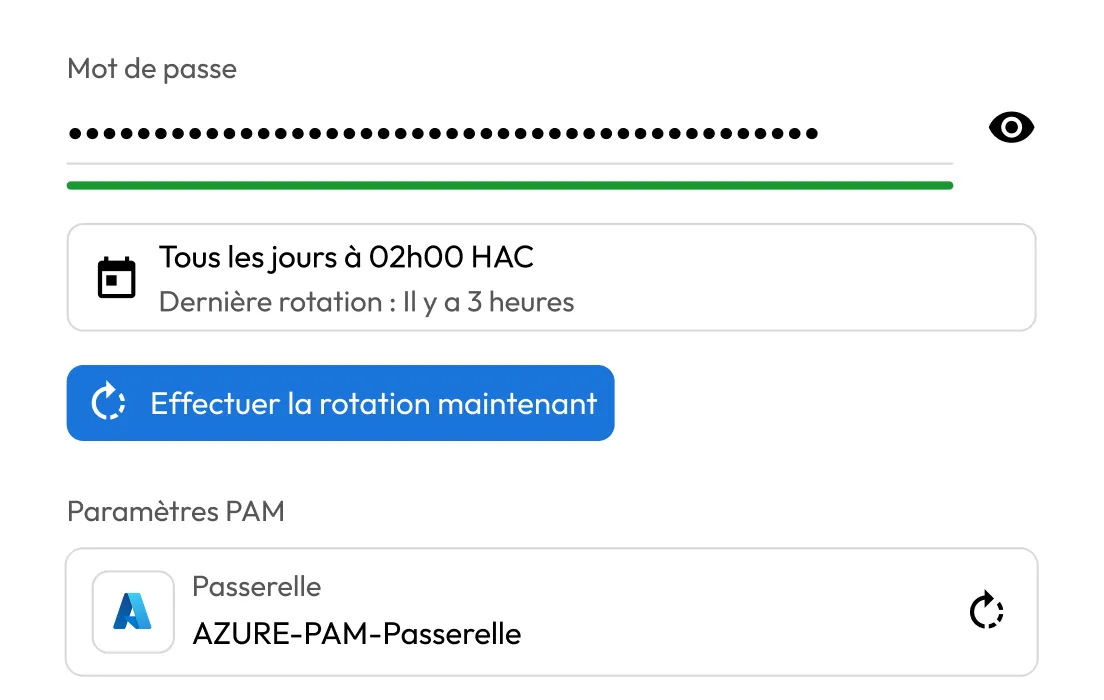

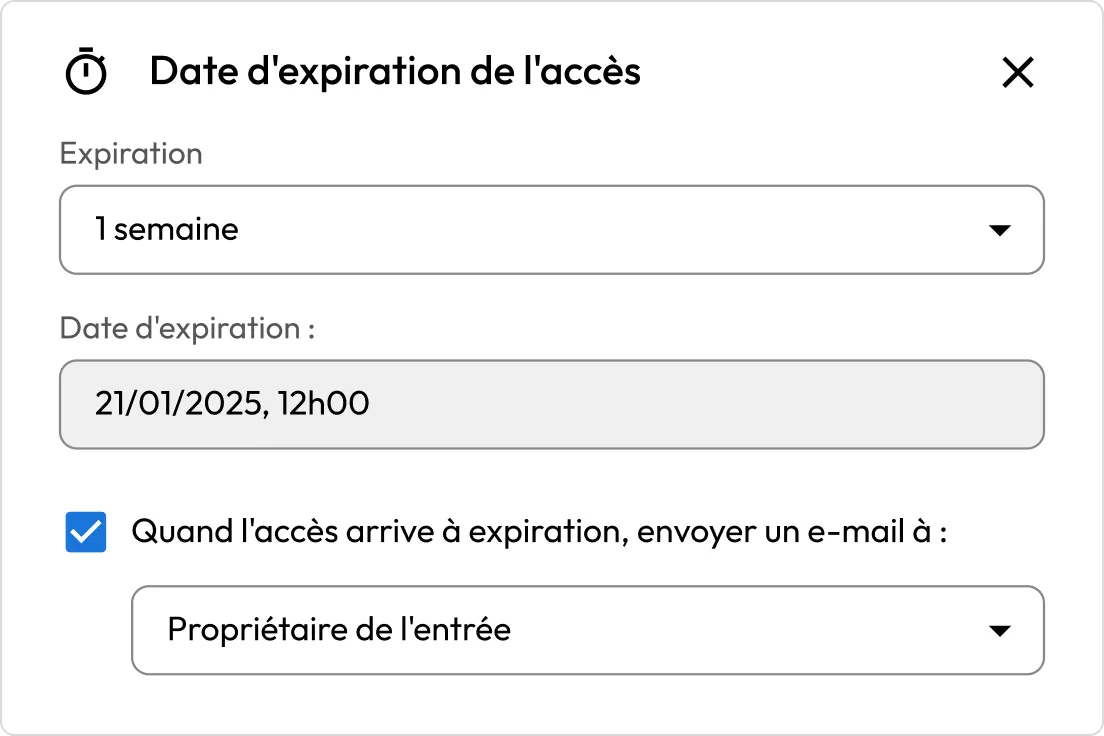

À mesure que les utilisateurs entrent et sortent de l'établissement, ou changent de rôle et de responsabilités, maintenir des autorisations d'accès précises et à jour devient de plus en plus complexe. Sans outils efficaces de gestion des accès, les universités risquent d'accorder un accès abusif à des systèmes ou des données sensibles, exposant ainsi potentiellement des informations critiques à des utilisateurs non autorisés.

Sécurité et conformité

Les universités gèrent d'importantes quantités de données sensibles, notamment des informations personnelles identifiables (IPI), des dossiers financiers, des dossiers académiques et des recherches exclusives. Le respect des exigences de conformité telles que FERPA, HIPAA, PCI DSS et NIST 800-53 exige un contrôle strict des accès privilégiés.

Accès par des tiers

Dans le cadre de la recherche universitaire, la collaboration entre universités, agences gouvernementales et organisations privées nécessite souvent l'octroi d'un accès privilégié aux systèmes critiques. Bien que nécessaire au partage des ressources et des données, cela augmente le risque d'accès non autorisé, susceptible d'entraîner des violations de données.