التكامل بسلاسة مع أي بيئة بيانات

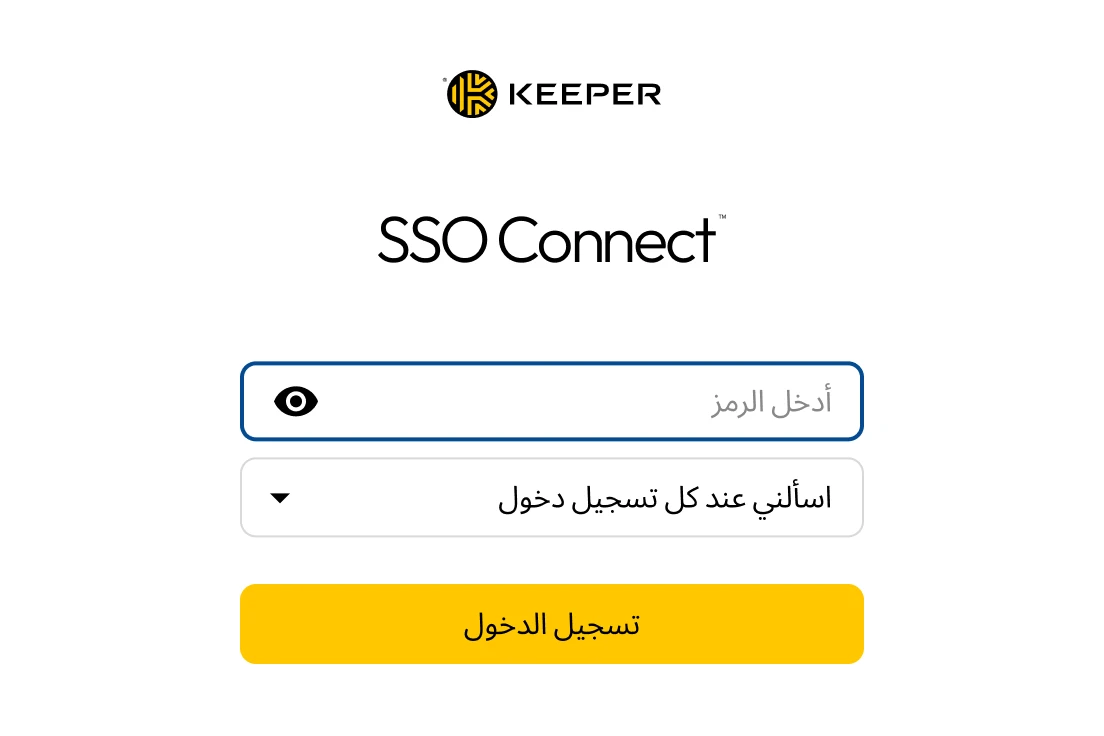

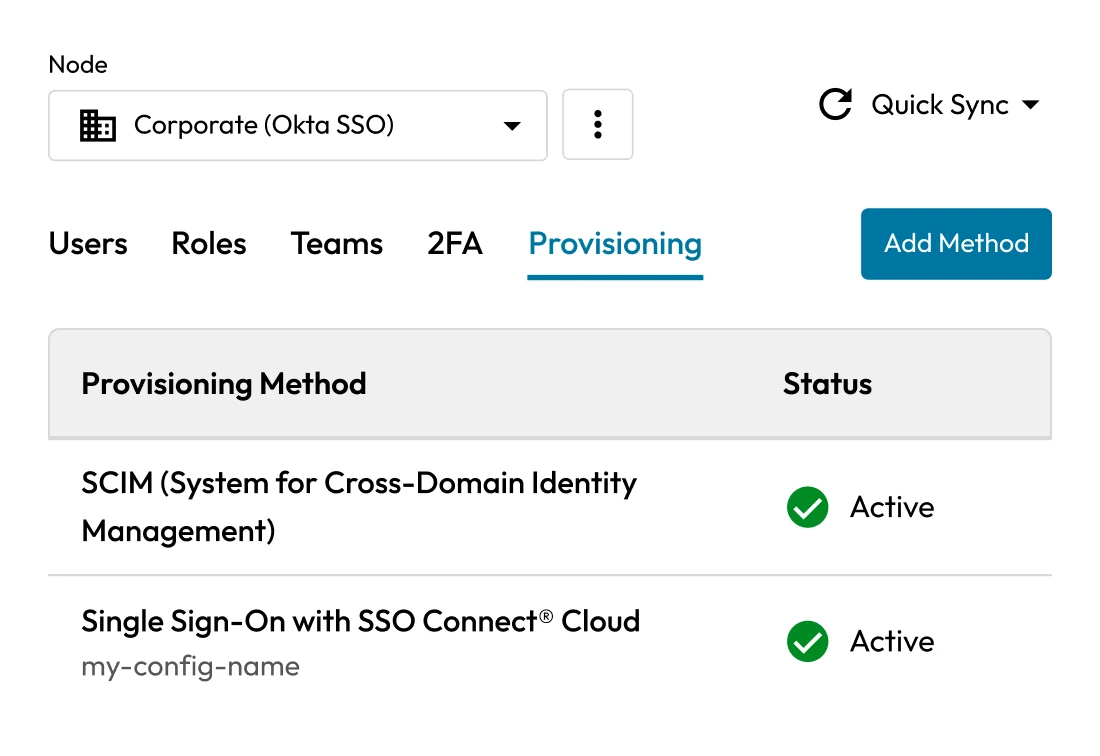

قم بتأمين أي بيئة - سحابية أو محلية - عبر أنظمة التشغيل Windows وmacOS وLinux باستخدام Keeper SSO Connect. إنه يتكامل بسلاسة مع أبرز موفّري الهوية، بما في ذلك Microsoft 365 وEntra ID (Azure) وADFS وOkta وPing Identity وJumpCloud وCentrify وOneLogin وF5 BIG-IP APM.