سرقة بيانات الاعتماد المميزة

غالبًا ما يستهدف مجرمو الإنترنت بيانات اعتماد المسؤولين الداخليين وفرق عمليات التطوير من خلال التصيد الاحتيالي أو البرامج الضارة. توفِّر هذه الحسابات المميزة وصولًا مباشرًا إلى الأنظمة الحرجة، وبمجرد اختراقها، يمكن أن تسمح للمجرمين الإلكترونيين بالتحرك بحرية داخل البيئة، غالبًا دون اكتشاف فوري.

المخاطر الداخلية

يمكن أن يشكِّل الموظفون والمقاولون والشركاء الذين يمتلكون وصولًا مميزًا مخاطر أمنية خطيرة. سواء أكان ذلك عن طريق الإهمال أو سوء الاستخدام المتعمَّد، يمكن لهؤلاء الأشخاص الداخليين اختراق الأنظمة، وكشف البيانات الحساسة، وتعطيل العمليات، خاصةً في البيئات التي لا يتم فيها التحكم بالوصول المميز أو مراقبته بشكل صارم.

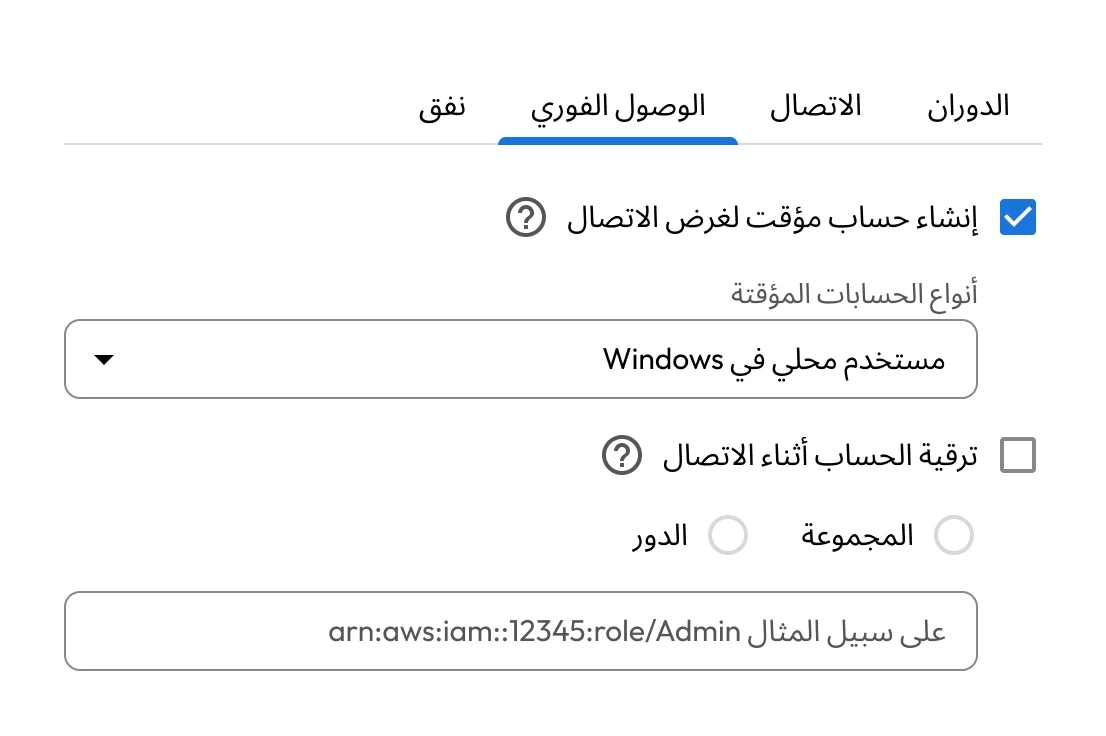

غياب ضوابط أقل الامتيازات

تُعَد الحسابات ذات الامتيازات الزائدة والأدوار غير المُعدة بشكل صحيح من المشكلات الشائعة في بيئات SaaS. غالبًا ما يُمنح الموظفون وصولًا أوسع من اللازم، ما يزيد من التأثير المحتمل في حالة إساءة استخدام الحساب. ودون تطبيق صارم لمبادئ الحد الأدنى من الامتيازات، يمكن للمستخدمين الحصول على وصول غير ضروري إلى الأنظمة الحساسة.

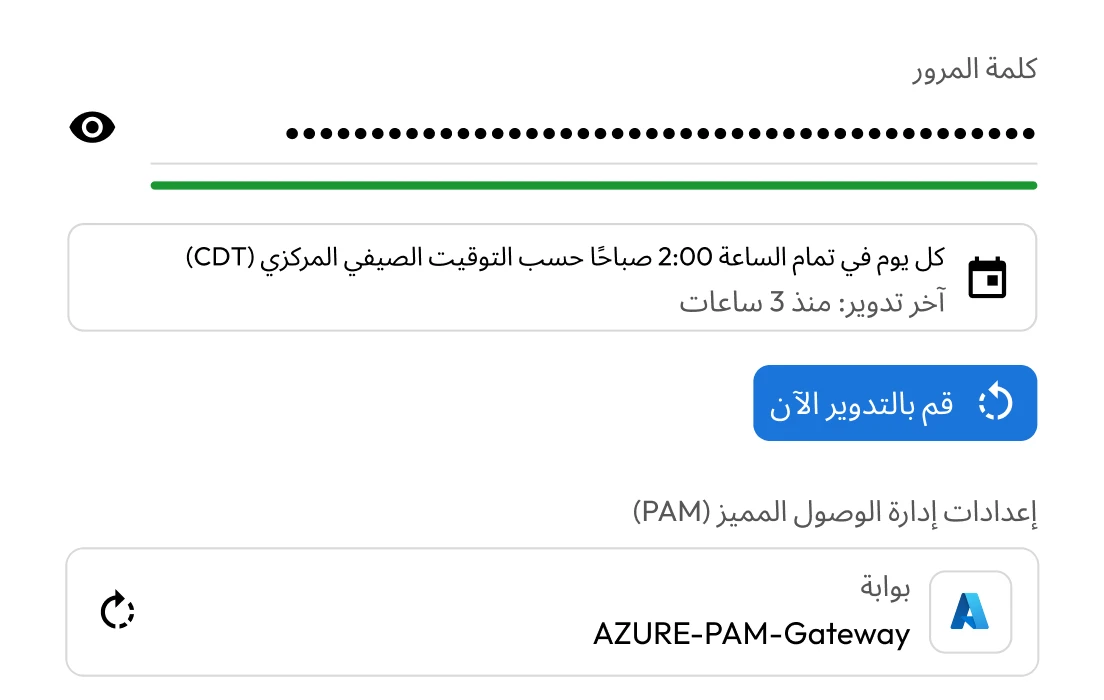

سوء إدارة الأسرار

تواجه العديد من مؤسسات SaaS صعوبة في إدارة بيانات الاعتماد بشكل آمن عبر بيئات علميات التطوير الخاصة بها. غالبًا ما يتم تضمين الأسرار في النصوص البرمجية أو ملفات الإعداد أو مستودعات الشيفرة مثل GitHub، حيث يمكن أن تُكشف أثناء التطوير أو النشر. تؤدي هذه الممارسات إلى مخاطر غير ضرورية وتترك الأنظمة الحيوية عرضةً لسوء الاستخدام أو الاختراق.

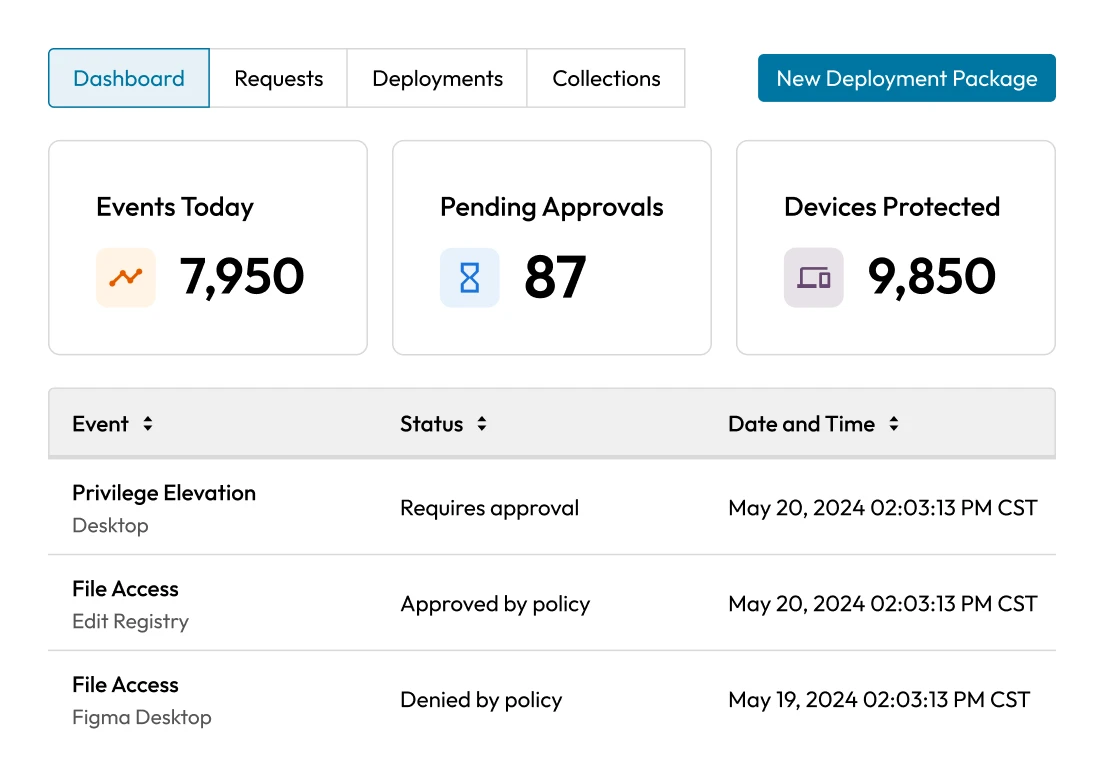

عدم كفاية مراقبة الأنشطة المميزة

من دون إشراف في الوقت الفعلي، يمكن أن يتصاعد سوء استخدام الحسابات المميزة بسرعة ويبقى غير ملحوظ حتى وقوع أضرار جسيمة. ويمكن أن يؤدي ضعف التدقيق، وغياب تحليلات السلوك، أو فقدان التنبيهات المرتبطة بالأنشطة المميزة إلى صعوبة اكتشاف الحالات الشاذة أو الأفعال غير المصرَّح بها. تترك هذه الفجوات في الرؤية مجالًا أمام مجرمي الإنترنت أو الأشخاص الداخليين لاستغلال الوصول المميز.

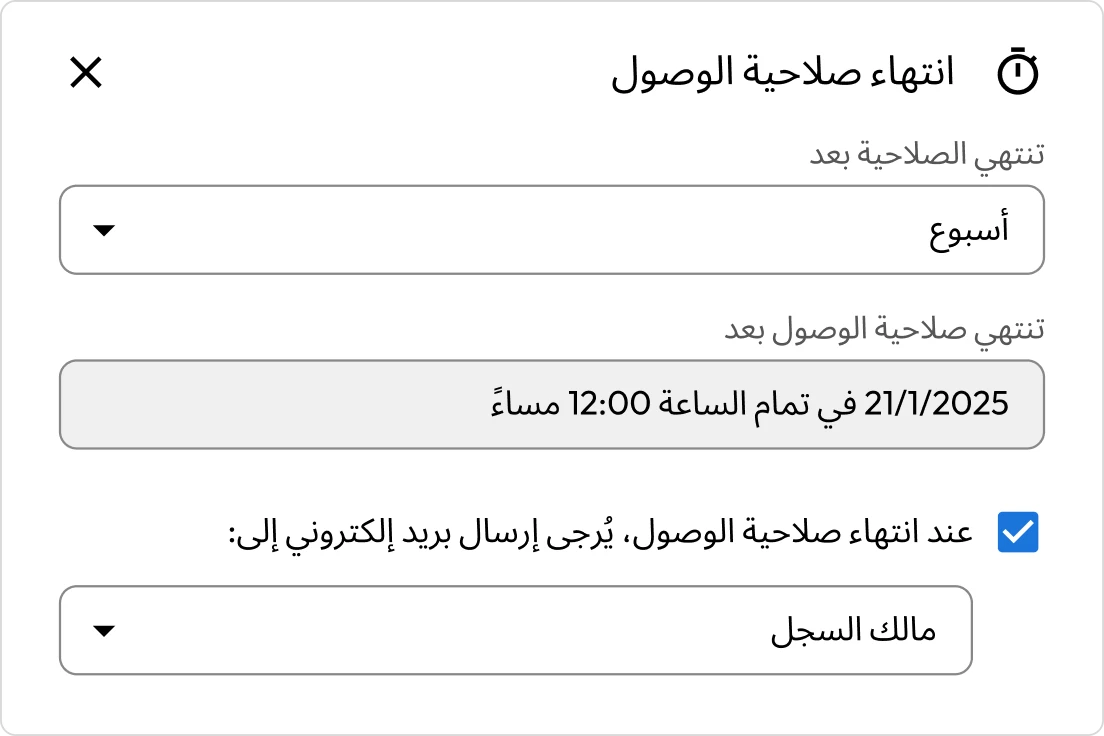

مخاطر الوصول من قبل أطراف ثالثة

غالبًا ما تعتمد شركات SaaS على مطورين خارجيين ومستشارين وشركاء تكامل يحتاجون إلى وصول مؤقت أو محدود إلى الأنظمة الداخلية. من دون ضوابط وصول دقيقة ومراقبة للجلسات، يشكِّل وصول الأطراف الثالثة فجوة أمنية كبيرة. يمكن لهؤلاء المستخدمين الخارجيين الاحتفاظ بوصول أكبر مما هو مطلوب أو لمدة أطول من المقررة، ما يزيد من خطر سوء الاستخدام أو الاختراق.