特权凭据盗窃

网络犯罪分子经常通过网络钓鱼或恶意软件锁定内部管理员及 DevOps 凭据,以此为攻击目标。这些特权账户可以直接访问关键系统。一旦这些关键系统失陷,网络犯罪分子便可在环境中自由活动且通常难以及时察觉。

2024 年 SaaS 企业遭入侵事件激增,核心系统仅需九分钟即可被攻破。

企业因 SaaS相关数据泄露面临的平均风险敞口。

2023 年使用至少一款发生安全事件的应用程序的组织占比。

网络犯罪分子经常通过网络钓鱼或恶意软件锁定内部管理员及 DevOps 凭据,以此为攻击目标。这些特权账户可以直接访问关键系统。一旦这些关键系统失陷,网络犯罪分子便可在环境中自由活动且通常难以及时察觉。

拥有特权访问权限的员工、承包商和合作伙伴可能会带来严重的安全风险。无论是由于疏忽大意还是故意滥用,这些内部人员都可能危害系统、泄露敏感数据并扰乱运营,尤其是在特权访问未得到严格控制或监控的环境中。

特权账户权限过度与角色配置错误是 SaaS 环境的常见问题。员工常被授予超出必要范围的访问权限,这加剧了账户滥用的潜在影响。若未严格执行最低特权原则,用户可能会获得对敏感系统的不必要访问权限。

许多 SaaS 组织难以安全地管理其 DevOps 环境中的凭据。机密信息常被嵌入脚本、配置文件或 GitHub 等代码仓库,在开发或部署过程中易遭泄露。此类做法会带来不必要的风险,并使关键系统易受滥用或入侵威胁。

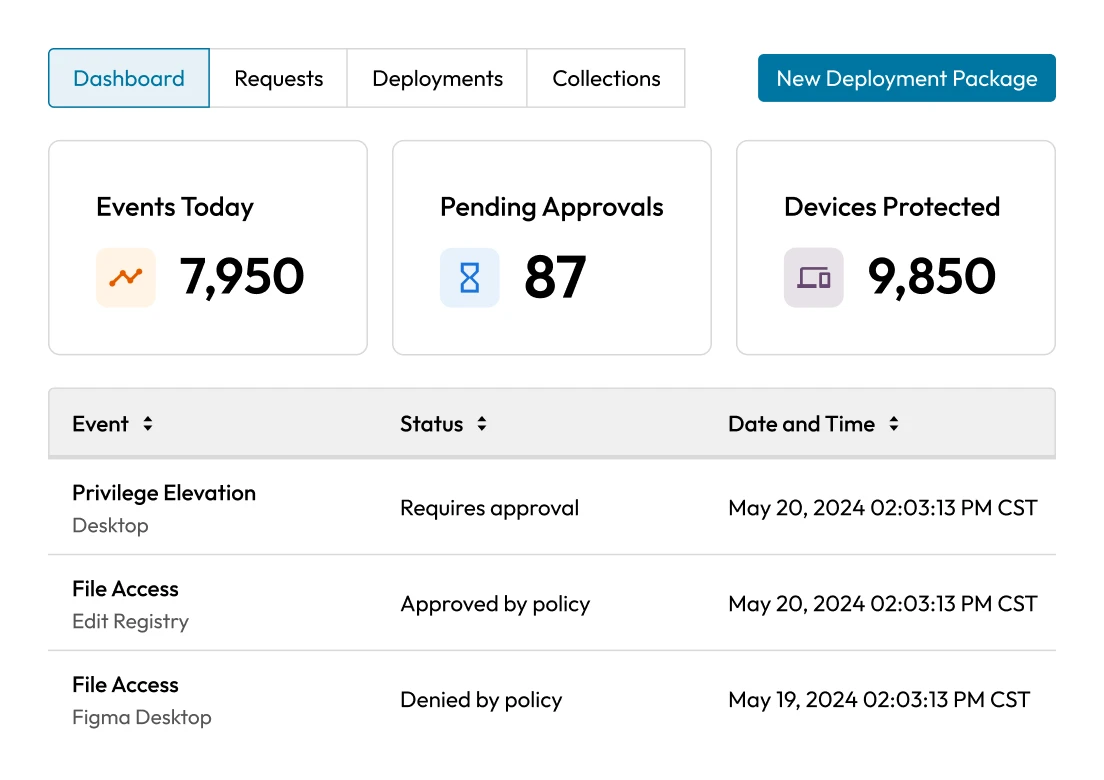

若缺乏实时监督,特权账户滥用可能迅速升级且难被发现,直至产生重大损害。审计机制不健全、行为分析缺失或特权活动警报失灵,将导致难以检测异常或未授权操作。由于存在此类可见性漏洞,网络犯罪分子或内部人员可趁机利用特权访问权限。

SaaS 公司通常依赖外部开发人员、顾问和集成合作伙伴,而他们常常需要对内部系统进行临时或受限访问。若缺乏细粒度访问控制和会话监控,第三方访问将造成重大安全漏洞。这些外部用户可能保留超出所需或超过预期的访问权限,从而增加滥用或入侵风险。

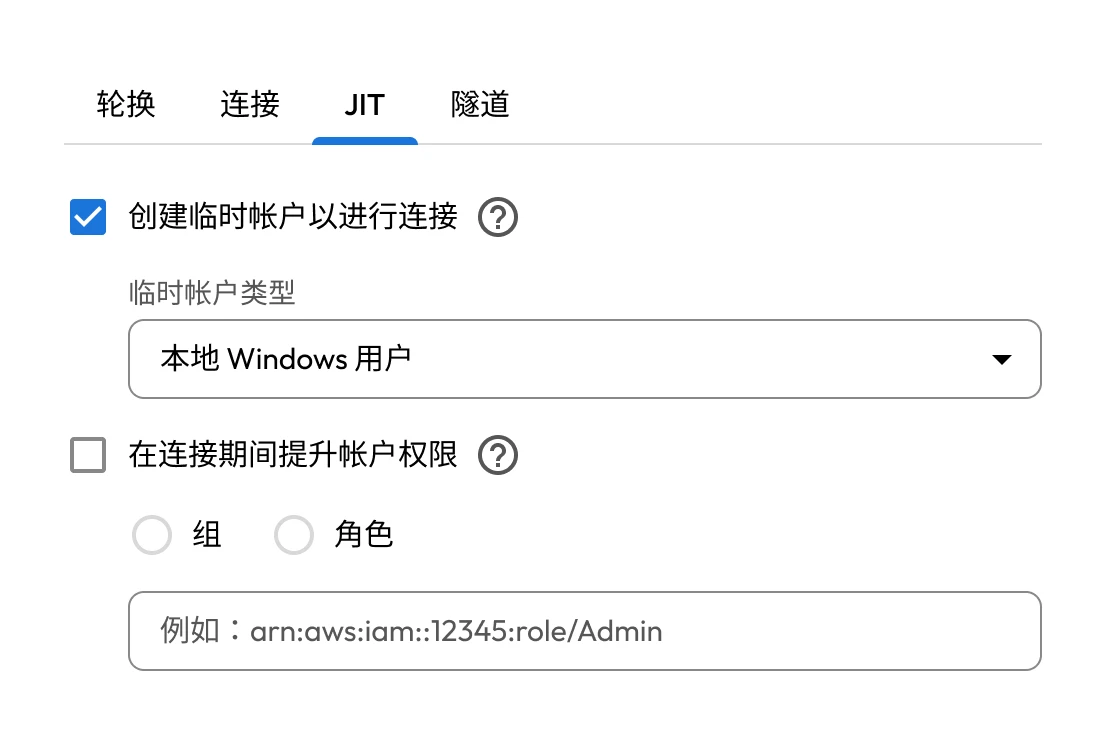

过度赋权用户会构成重大安全隐患。KeeperPAM 通过实施即时访问 (JIT) 和最小够用权限 (JEP) 访问模型来解决此问题。访问权限仅在执行任务所需时段与范围内授予,所有常设权限均通过自动化配置与撤销机制消除。此举缩减了攻击面并确保员工永不保留超出所需的访问权限。

Keeper 的 Endpoint Privilege Manager 是一款基于代理的插件,可直接在用户端点(包括 Windows、macOS 和 Linux 系统)上实施最低特权策略。它能够在特定任务(例如执行管理命令或安装软件)中按需即时提升权限,而无需授予持久的管理员权限。由此企业可实现精准管控支持用户提权的应用程序和进程及提权的触发时机。

KeeperPAM 通过零知识机密保管库实现机密信息的集中存储与访问,破解机密管理困局。凭据、API 密钥及其他敏感信息可通过安全方式进行管理并按需或按计划定期轮换。KeeperPAM 与 CI/CD 管道和 DevOps 工具无缝对接,确保机密信息从未以硬编码形式存在于脚本中或暴露在代码仓库中。

特权账户的监控盲区可能导致隐蔽的安全漏洞。KeeperPAM 通过端到端会话监控、详实审计日志及实时风险遥测消除此类盲区。所有会话(无论 SSH、RDP、浏览器或数据库操作)均被录制并可供追溯。相关记录可推送至 Splunk、Datadog 及 Azure Sentinel 等平台,为 SOC 团队提供异常检测、事件调查与合规达标的必要数据支撑。

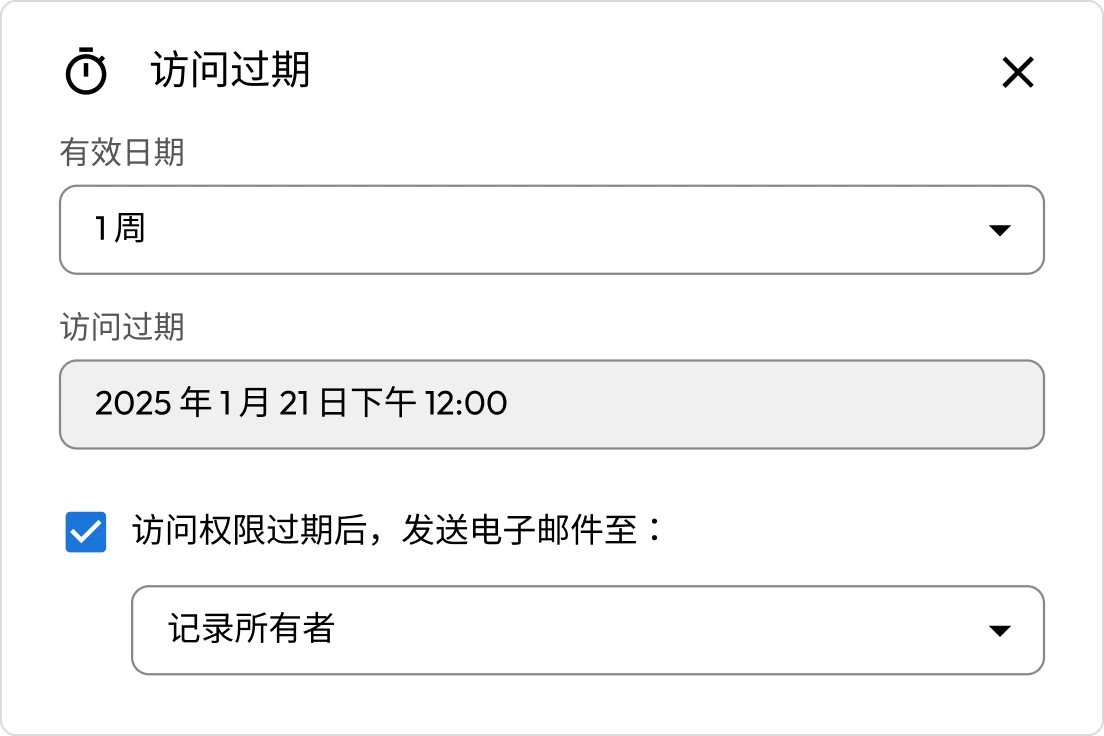

第三方承包商和合作伙伴常常需要临时访问内网系统。KeeperPAM 支持组织在不影响安全的情况下,对外部用户授予限时、无需凭据的访问权限。可经 Keeper Vault 配置访问权限,并依据策略自动废止。会话过程全程留痕审计,确保外部活动可追踪核查。

您必须启用 Cookie 才能使用在线聊天。