传统系统复杂

许多联邦机构仍旧依赖于传统系统。这类系统补丁更新困难、无法支持现代身份验证协议,且与现有网络安全工具难以兼容。它们的复杂性和脆弱性导致系统改造困难,从而留下漏洞,让攻击者有机可乘。即便常规安全更新也可能造成服务中断,导致项目延误与风险累积。

许多联邦机构仍旧依赖于传统系统。这类系统补丁更新困难、无法支持现代身份验证协议,且与现有网络安全工具难以兼容。它们的复杂性和脆弱性导致系统改造困难,从而留下漏洞,让攻击者有机可乘。即便常规安全更新也可能造成服务中断,导致项目延误与风险累积。

联邦机构需应对不断演进的合规要求,例如 FISMA、NIST 800-63B 以及要求强化访问控制与数据保护的行政令。由于环境碎片化且难以及时掌握“何人有权访问何资源”,合规性的达标面临严峻挑战。特权用户操作审计、最低特权验证及合规报告生成等流程往往耗费大量资源。

要实现零信任,需要美国国防部 (DoD) 所有部门在系统、架构和预算规划中全面融入零信任能力。许多机构在优先部署支撑转型的网络安全方案时面临困难。严格管控特权账户对零信任至关重要,因为这些账户一旦被入侵将引发最高风险,需持续监管方能保护敏感数据与核心业务。

政府机构普遍处于无边界的多云环境,系统分散部署于本地、云端及远程节点。这种分散性使得实施访问控制与监控特权操作愈加复杂。统一的 ICAM 策略需要对所有用户及设备建立集中化的可视化监测与管控能力,但多数机构仍缺少这一能力基础,导致风险管理和事件响应难度显著增加。

联邦机构经常被要求在资源减少的情况下做更多的事情。紧缩的预算、不灵活的采购流程和优先级竞争使得投资全面的安全计划变得困难。现代网络安全需要在工具、人才和培训方面进行投资,而这些方面可能会受到限制。这可能导致依赖手动流程或无法应对现代威胁的传统工具。

特权账户可访问联邦机构内最核心的敏感系统与数据。此类账户若遭入侵,攻击者可横向渗透并获取机密信息。为了保护国家利益并维系公众信任,各机构必须将特权凭据安全管理置于首位。此举既能强化网络安全防线,又可确保符合联邦监管要求。

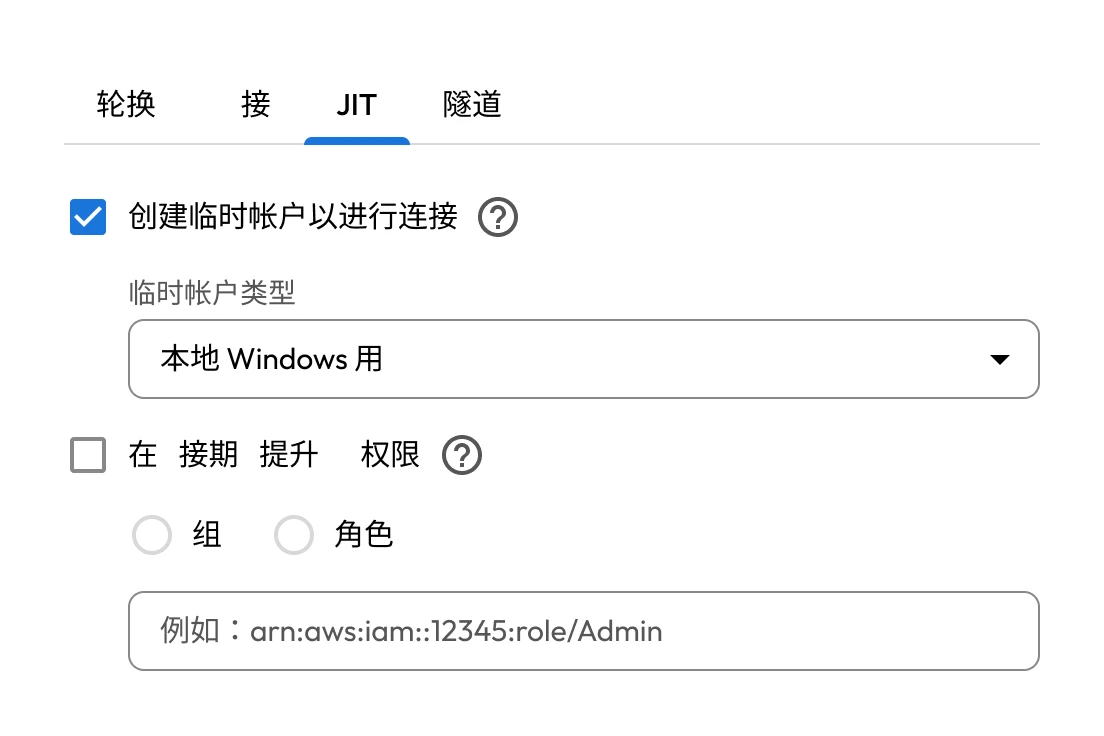

借助 KeeperPAM,机构可以在每次访问尝试时要求身份验证,并实施即时访问 (JIT) 和适度权限访问 (JEP),从而实现零信任原则。细粒度策略控制与时效性会话机制确保用户仅在特定时刻访问必要资源,以大幅削减常驻权限与风险敞口。

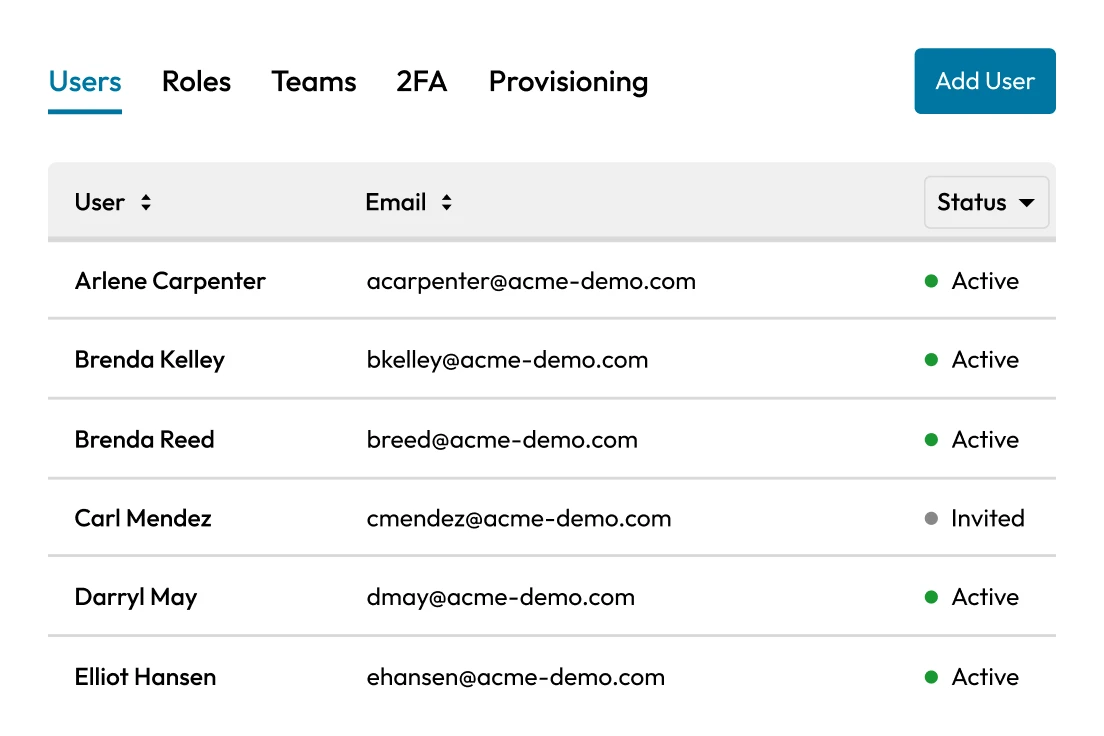

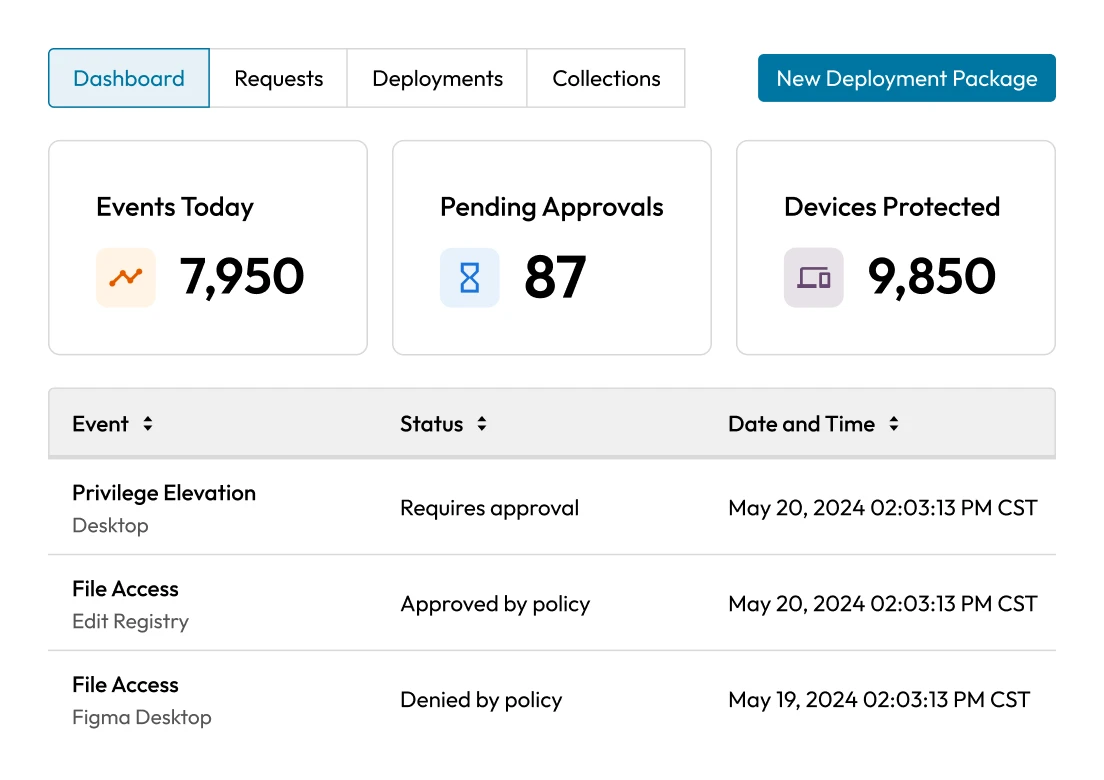

KeeperPAM 为安全团队提供了统一的管控平台,实现对云环境、本地及远程系统的特权访问管理。所有凭据、机密及会话活动均加密存储于 Keeper 数字保管库并受其管控。通过管理控制台,团队可执行统一策略、查看实时遥测数据,并将所有活动日志传输至 SIEM 平台,实现对每位用户、设备及环境的集中式监控。

Keeper 端点特权管理器通过代理解决方案将 PAM 功能扩展至用户工作站与服务器。管理员可在端点层面对任务型特权进行时效性授权,助力企业实施最低特权原则并降低内部威胁风险。

您必须启用 Cookie 才能使用在线聊天。