As auditorias de conformidade não precisam ser caóticas.

Solicite uma demonstraçãoA conformidade de TI é complexa e custosa

A epidemia de violação de dados, combinada com exigências dos clientes de mais controle sobre como as empresas lidam com seus dados pessoais, deram luz a um ambiente regulamentar em constante expansão, concentrado em exigir que as organizações tenham certos controles de segurança em vigor – e responsabilizando-as por violações de dados. Eis apenas algumas das normas regulamentares e do setor com que as organizações precisam estar em conformidade:

- O Ato de Responsabilidade e Portabilidade de Seguro de Saúde (HIPAA, Health Insurance Portability and Accountability Act) de 1996 é uma lei federal que protege as informações de saúde do paciente, impedindo sua divulgação sem o consentimento ou conhecimento do paciente.

- O Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS, Payment Card Industry Data Security Standard) é um conjunto de padrões de segurança exigidos pelas maiores marcas de cartão de crédito. Qualquer empresa que aceitar, processar, armazenar ou transmitir informações de cartão de crédito devem estar em conformidade com o PCI DSS.

- O Ato de Sarbanes-Oxley (SOX) exige verificações e extratos para garantir que a divulgação corporativa seja precisa e transparente e que as partes interessadas da empresa e o público geral sejam protegidos contra erros de contabilidade e práticas fraudulentas.

- O Risco Federal e o Programa de Gerenciamento de Autorizações (FedRAMP, Federal Risk and Authorization Management Program) é um conjunto abrangente de controles de segurança que os fornecedores de serviços de nuvem devem aderir como pré-requisito para vender serviços às agências governamentais federais dos Estados Unidos.

- O Regulamento de Proteção de Dados Gerais (GDPR, General Data Protection Regulation) é uma lei de proteção e privacidade de dados aplicada a todas as empresas que servem clientes na União Europeia, mesmo se a empresa não tiver presença física por lá.

- O Ato de Privacidade do Consumidor de Califórnia (CCPA, California Cosnumer Privacy Act), muitas vezes chamado de "GDPR Americano", é uma lei de proteção e privacidade de dados que se aplica aos habitantes da Califórnia. O CCPA pediu a diversos outros estados para que aplicassem legislações de privacidade de dados semelhantes.

Muitas empresas precisam estar em conformidade com diversos padrões, o que é muito complexo e custoso. De acordo com o Competitive Enterprise Institute, empresas grandes gastam cerca de dez mil dólares por funcionário anualmente para manter a conformidade.

Auditorias de conformidade podem ser complicadas

Todos que trabalham com GRC (governança, risco e conformidade) sabem como funciona. Apesar dos riscos organizacionais serem interdependentes e os controles de segurança serem compartilhados entre os departamentos, a conformidade é geralmente planejada e gerenciada de forma isolada. Além de isso aumentar o risco da não manutenção da conformidade — ou, pior ainda, de brechas —, esta abordagem isolada de conformidade cria uma grande bagunça quando as auditorias de conformidade anuais são realizadas. O pessoal de GRC gasta tanto tempo e energia perseguindo documentações de apoio e correndo contra prazos que atender aos prazos e passar do processo de auditoria se torna mais importante do que os controles de segurança por si só.

No entanto, a conformidade não é um evento único. Espera-se que as organizações mantenham a conformidade o ano inteiro. Além disso, muitos dos controles exigidos pelas estruturas de conformidade são as melhores práticas de segurança que as empresas devem seguir de qualquer forma para reduzir o risco de uma brecha de dados.

Por exemplo, quase todas as estruturas de conformidade lidam com os riscos associados ao acesso a sistemas privilegiados exigindo acesso de rede de confiança zero, privilégio mínimo ou ambos. Por exemplo, o Requisito 7 do PCI DSS é o seguinte:

“Todos os sistemas no Ambiente de Dados do Titular do Cartão devem ter controle de acesso suficientemente configurado para garantir que somente os indivíduos internos tenham acesso ao ambiente, sistemas e dados confidenciais do titular do cartão. Todo acesso por indivíduos não autorizados deve ser negado.”

A maioria das estruturas contém controles adicionais sobre a proteção de credenciais e não usam credenciais padrão, sessões de registro e mais.

Obtenha visibilidade e controle sobre o uso de credenciais e acesso

Como todo usuário dentro de uma rede empresarial é um fator de risco, proteger as credenciais do usuário e implementar acesso de confiança zero a redes organizacionais é essencial para empresas ficarem em conformidade com PCI DSS, HIPAA, SOX, GDPR e outras estruturas de conformidade. Como a maioria das empresas devem estar em conformidade com várias estruturas, é essencial automatizar a maior quantidade possível de processos de conformidade para evitar colocar carga extra sobre a equipe de TI e GRC já sobrecarregada.

A plataforma de gerenciamento de senhas empresariais (EPM) mais recomendada do Keeper facilita o monitoramento e a geração de relatórios de conformidade concedendo aos adminsitradores de TI visibilidade e controle completos sobre o uso de senhas de funcionários e acesso de rede de confiança zero baseada em funções em todos os ambientes de rede. O Keeper suporta controles internos robustos com administração delegada, políticas de autoridade, rastreamento e monitoramento de eventos com gerações de relatórios de eventos e registros de auditoria.

O Keeper fornece a todos os usuários na sua empresa um cofre digital criptografado para armazenar senhas e arquivos. Um painel de segurança no Console de Administração fornece uma visão geral de senhas fracas, reutilização de senhas e requisitos de autenticação de dois fatores (2FA), bem como controles de acesso baseado em função (RBAC) para exigir políticas de privilégio mínimo. A administração pode ser delegada de acordo com o departamento ou por um líder de equipe e as pastas e os registros podem ser compartilhados e revogados de forma segura. Se um administrador ou funcionário deixar a empresa, o cofre pode ser bloqueado automaticamente e transferido de forma segura. O acesso aos registros dos cofres do Keeper podem passar por auditorias de conformidade ou análise.

Elimine casos isolados e simplifique os relatórios de auditoria

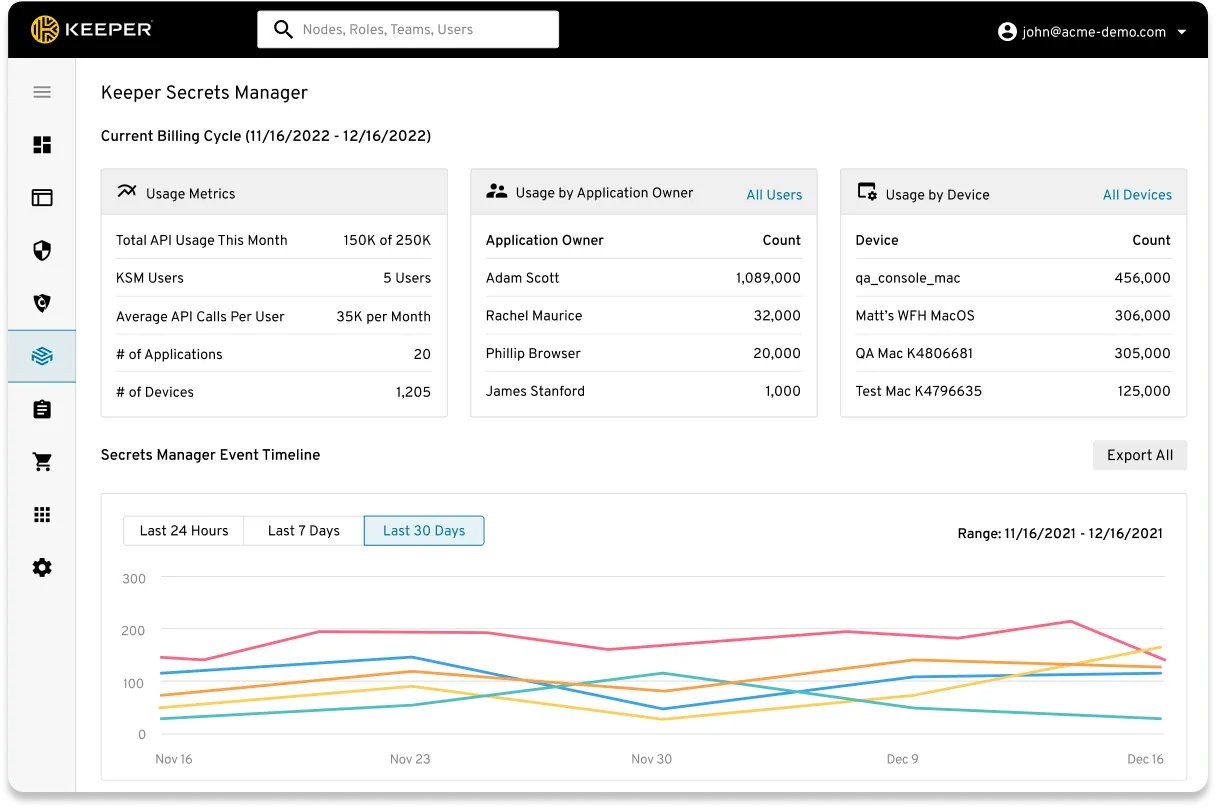

Os relatórios de conformidade do Keeper fornecem aos administradores de TI, segurança e GRC visibilidade sob demanda das permissões de acesso aos segredos e às credenciais da empresa em um ambiente de segurança de conhecimento zero e confiança zero. Os relatórios podem ser encaminhados para soluções de GRC e auditores externos.

Os relatórios de conformidade do Keeper ajudam a sua empresa, de forma contínua, a manter conformidade e gerenciar riscos com recursos como auditoria sob demanda, geração de relatórios de acesso de cartão de pagamento, geração de relatórios de investigações de serviços financeiros, monitoramento de acesso a infraestrutura em nuvem, dispensa de usuários, pesquisas de nível de registro específico e reconciliação de permissões de registro de usuário.

Além de agregar auditorias de segurança, o Keeper fornece registro de eventos para mais de 200 tipos de eventos, alertas com base em eventos e integração com soluções de SIEM populares de terceiros. A funcionalidade de relatórios de conformidade do Keeper também permite que os administradores monitorem e gerem relatórios sobre permissões de acesso para contas privilegiadas em toda a organização, em um ambiente de segurança de confiança zero e conhecimento zero.

Monitore populações de usuários de qualquer tamanho

Keeper Security's Relatórios e Alertas Avançados oferece a capacidade para que os administradores de TI monitorem qualquer tamanho de população de usuários; recebam dados de tendência resumidos e concentrados e notificações em tempo real de comportamentos arriscados e incomuns; e executem relatórios personalizados. Por exemplo, o comando de relatório de auditoria fornece geração de relatórios com base em eventos detalhados ao usuário, registro ou nível de sistema geral.

O ARAM permite que os administradores definem facilmente relatórios de conformidade personalizados que incluem eventos detalhados relacionados ao compartilhamento de informações, incluindo com quem as informações foram compartilhadas e quaisquer mudanças de permissões relacionadas ao acesso.

O ARAM é projetado para ser intuitivo e oferecer fácil manutenção. Não há configurações de scripts, REGEX ou syslog necessárias e, após preparar tudo, o resto é automatizado.

Forneça acesso remoto seguro a sistemas privilegiados com sessões registradas com auditorias realizadas

Fornecer acesso remoto aos sistemas mais confidenciais é necessário, mas introduz riscos. VPNs geralmente fornecem acesso demais, principalmente a contratantes, vendedores e funcionários de uso ocasional.

O Keeper Connection Manager permite que administradores forneçam acesso a sistemas privilegiados sem a necessidade de compartilhar credenciais. O acesso pode ser revogado a qualquer momento e um rastro de auditoria robusto identifica como e quando o sistema foi usado. O Keeper Connection Manager suporta o registro de cada sessão de conexão. Os registros podem ser gravações de vídeos gráficos da conexão ou (para determinados protocolos de conexão) registros de script escrito que registra somente o texto enviado à máquina do cliente. Como essas gravações são armazenadas dentro do Keeper Connection Manager — e não na máquina de usuários —, os malfeitores não conseguem modificá-las nem excluí-las.

Proteja e gerencie os segredos da infraestrutura de TI

Como os segredos de redes de TI desbloqueiam o acesso a sistemas e dados altamente privilegiados, proteger segredos é tão essencial para evitar ataques cibernéticos como proteger senhas dos usuários finais. No entanto, o espalhamento de segredos, bem como senhas codificadas e integradas, tornam o gerenciamento de segredos ainda mais desafiador que o gerenciamento de senhas de usuários.

Integrado diretamente no Keeper EPM, bem como no Keeper Connection Manager, o Keeper Secrets Manager é uma plataforma de conhecimento zero, baseada em nuvem e completamente gerenciada para proteger segredos de infraestrutura como chaves de API, senhas de bancos de dados, chaves de acesso, certificados e quaisquer outros tipos de dados confidenciais.

Com o Keeper Secrets Manager, todos os servidores, canais de CI/CD, ambientes de desenvolvedor e códigos-fonte retiram os segredos de um ponto final de API seguro. Cada segredo é criptografado com uma chave AES de 256 bits, que é então criptografada por outra chave de aplicação AES-256. O dispositivo do cliente retira o texto criptografado da nuvem do Keeper e os segredos são descriptografados e usados localmente no dispositivo — e não nos servidores do Keeper.

Adicionalmente, todos os pedidos do servidor são então criptografados com uma chave de transmissão AES-256 sobre o TLS para evitar ataques de intermediários (MITM, Man-in-the-middle) ou ataques de reprodução. Esta criptografia de várias camadas é cuidada de forma transparente pelos SDKs do lado do cliente, fáceis de integrar em qualquer ambiente.

O Keeper Secrets Manager integra de forma intuitiva em praticamente qualquer ambiente de dados, sem a necessidade de infraestrutura baseada em nuvem ou hardwares adicionais e integrações nativas com uma ampla variedade de ferramentas de DevOps, incluindo GitHub Actions, Kubernetes, Ansible e muito mais.

Infraestrutura e políticas de segurança líderes de mercado

O Keeper tem a atestação SOC 2 mais duradoura e certificação ISO 27001 no setor. O Keeper utiliza segurança de ponta, com uma estrutura de confiança zero e arquitetura de segurança de conhecimento zero que protege os dados dos cientes com várias camadas de chaves de criptografia em níveis de cofres, pastas compartilhadas e registros.