Sistemas legados complexos

Muitos órgãos do governo federal ainda dependem de sistemas legados. Esses sistemas são difíceis de atualizar, não oferecem suporte a protocolos modernos de autenticação e, com frequência, não se integram às ferramentas atuais de cibersegurança. Sua complexidade e fragilidade os tornam resistentes a mudanças, criando brechas que podem ser exploradas por agentes maliciosos. Mesmo atualizações rotineiras de segurança podem ser disruptivas, causando atrasos e aumentando os riscos.

Requisitos de conformidade

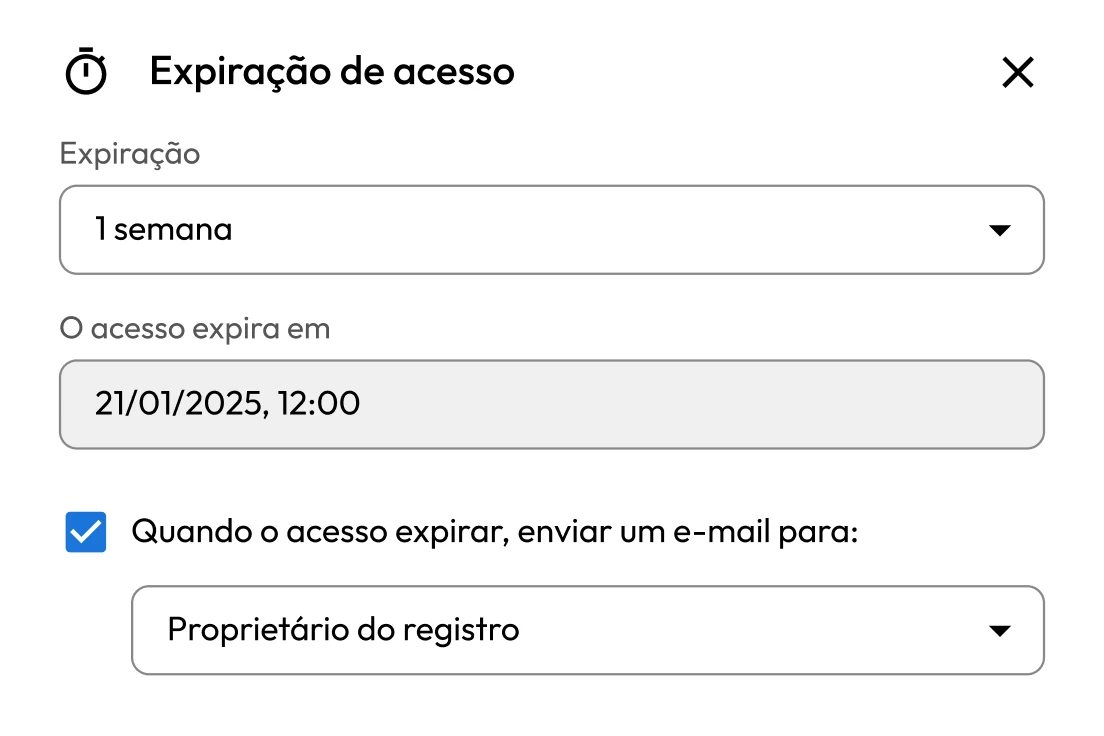

As entidades federais estão sujeitas a um cenário regulatório em constante evolução, com exigências como FISMA, NIST 800-63B e ordens executivas que impõem práticas mais rigorosas de controle de acesso e proteção de dados. Cumprir essas exigências é um desafio, devido à fragmentação dos ambientes e à visibilidade limitada sobre quem tem acesso a quê. Auditar ações de usuários privilegiados, demonstrar o princípio do menor privilégio e gerar relatórios de conformidade pode consumir muitos recursos.

Adoção da confiança zero

A jornada rumo ao modelo de confiança zero exige que todos os componentes do Departamento de Defesa (DoD) adotem e integrem capacidades de confiança zero em seus sistemas, arquiteturas e orçamentos. Muitos órgãos enfrentam dificuldades para priorizar as soluções de cibersegurança necessárias para essa transição. O gerenciamento rigoroso do acesso privilegiado é fundamental nesse modelo, pois essas contas representam os maiores riscos em caso de comprometimento e exigem supervisão contínua para proteger dados sensíveis e operações críticas.

Infraestrutura de TI descentralizada

Órgãos governamentais frequentemente operam em ambientes sem perímetro definido, com múltiplas nuvens e sistemas distribuídos entre infraestruturas locais, nuvem e locais remotos. Essa fragmentação dificulta a aplicação de controles de acesso e o monitoramento de atividades privilegiadas. Uma estratégia unificada de ICAM exige visibilidade e controle centralizados sobre todos os usuários e dispositivos, mas muitos órgãos ainda não contam com essa base, o que torna a gestão de riscos e a resposta a incidentes mais desafiadoras.

Restrições orçamentárias

Órgãos federais são frequentemente pressionados a fazer mais com menos. Orçamentos restritos, processos de aquisição inflexíveis e prioridades concorrentes dificultam o investimento em programas de segurança abrangentes. A segurança cibernética moderna exige investimentos em ferramentas, talentos e capacitação — recursos que muitas vezes são limitados. Isso pode levar à dependência de processos manuais ou ferramentas legadas que não estão preparadas para enfrentar as ameaças atuais.

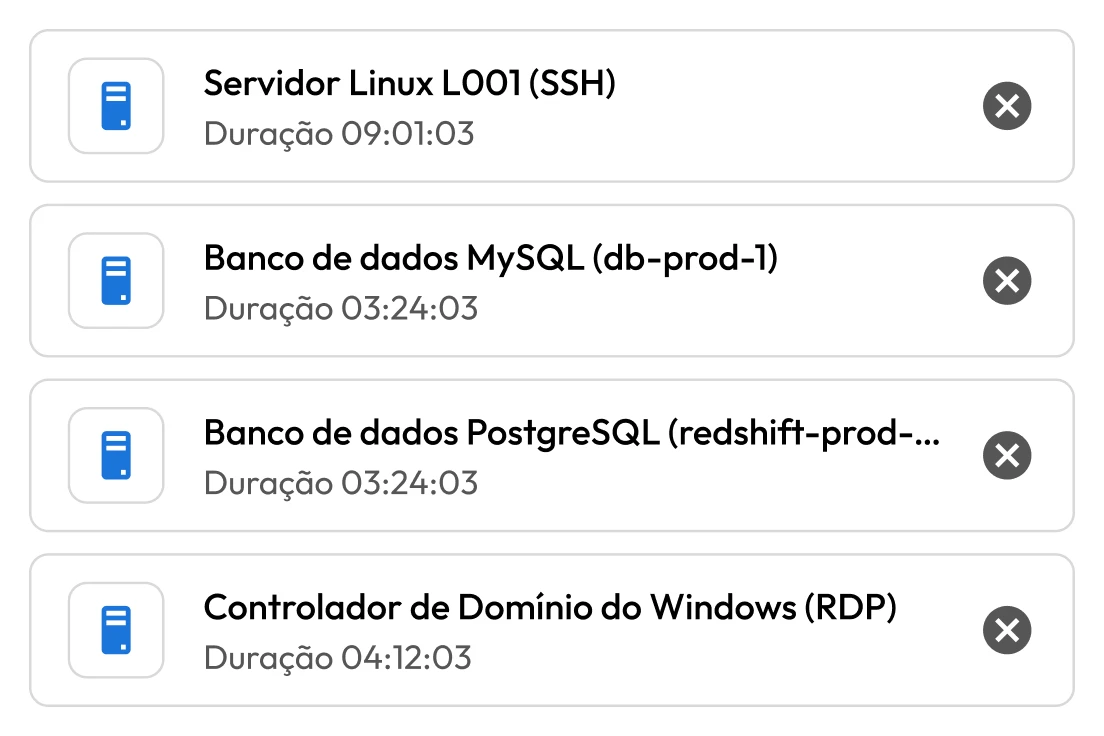

Credenciais privilegiadas não gerenciadas

As contas privilegiadas concedem acesso aos sistemas e dados mais sensíveis dentro dos órgãos federais. Se forem comprometidas, podem permitir que agentes maliciosos se movimentem lateralmente e acessem informações confidenciais. Para proteger os interesses nacionais e manter a confiança pública, os órgãos devem priorizar o gerenciamento seguro das credenciais privilegiadas. Essa medida reforça a segurança cibernética e garante a conformidade com as exigências federais.