Bezproblemowa integracja z dowolnym środowiskiem danych

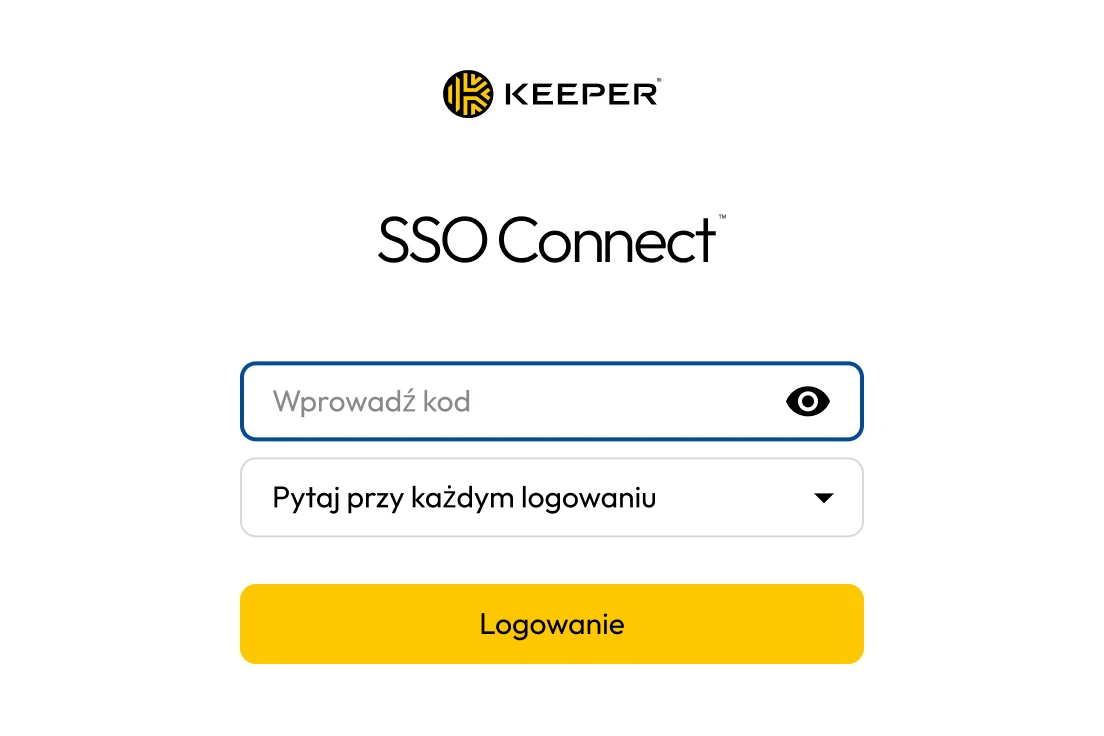

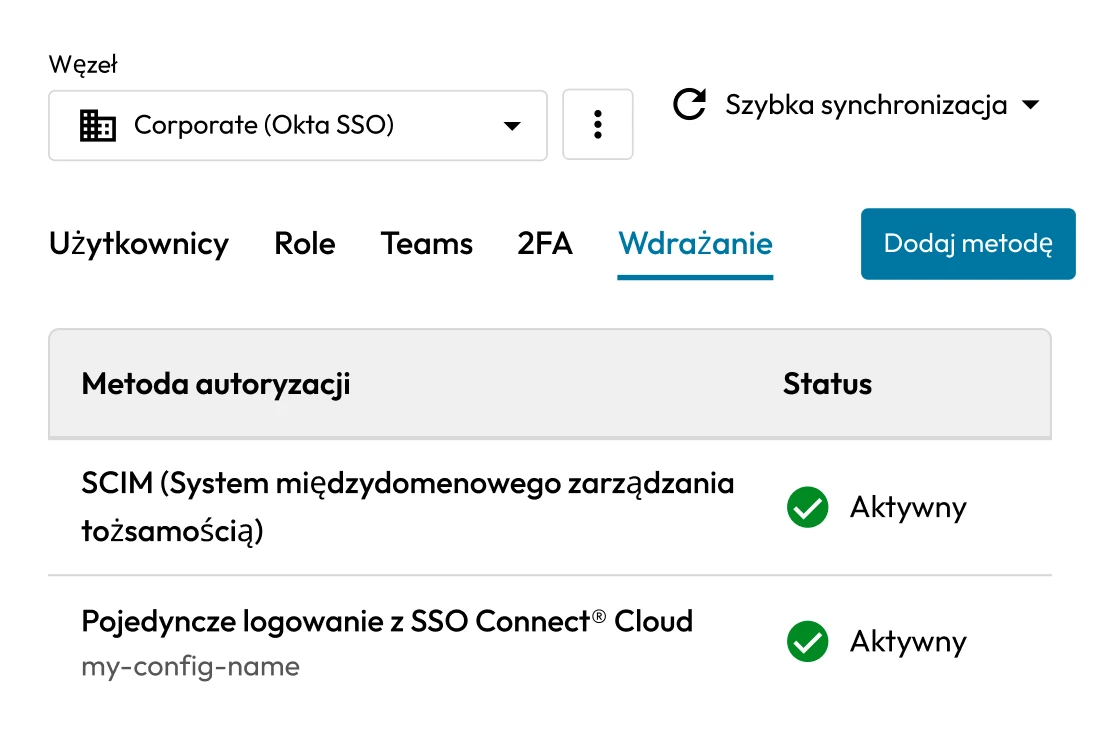

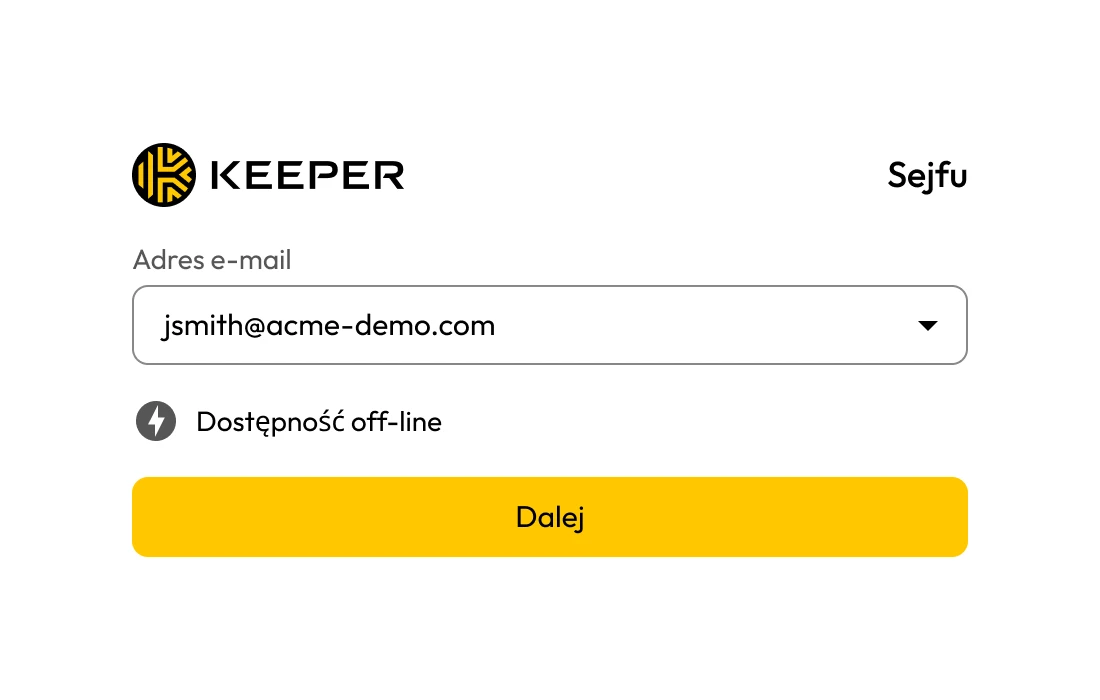

Zabezpiecza dowolne środowisko - w chmurze lub lokalnie - w systemach Windows, macOS i Linux za pomocą Keeper SSO Connect. Bezproblemowo integruje się z wiodącymi dostawcami tożsamości, w tym Microsoft 365, Entra ID (Azure), ADFS, Okta, Ping Identity, JumpCloud, Centrify, OneLogin i F5 BIG-IP APM.