Kradzież poświadczeń uprzywilejowanych

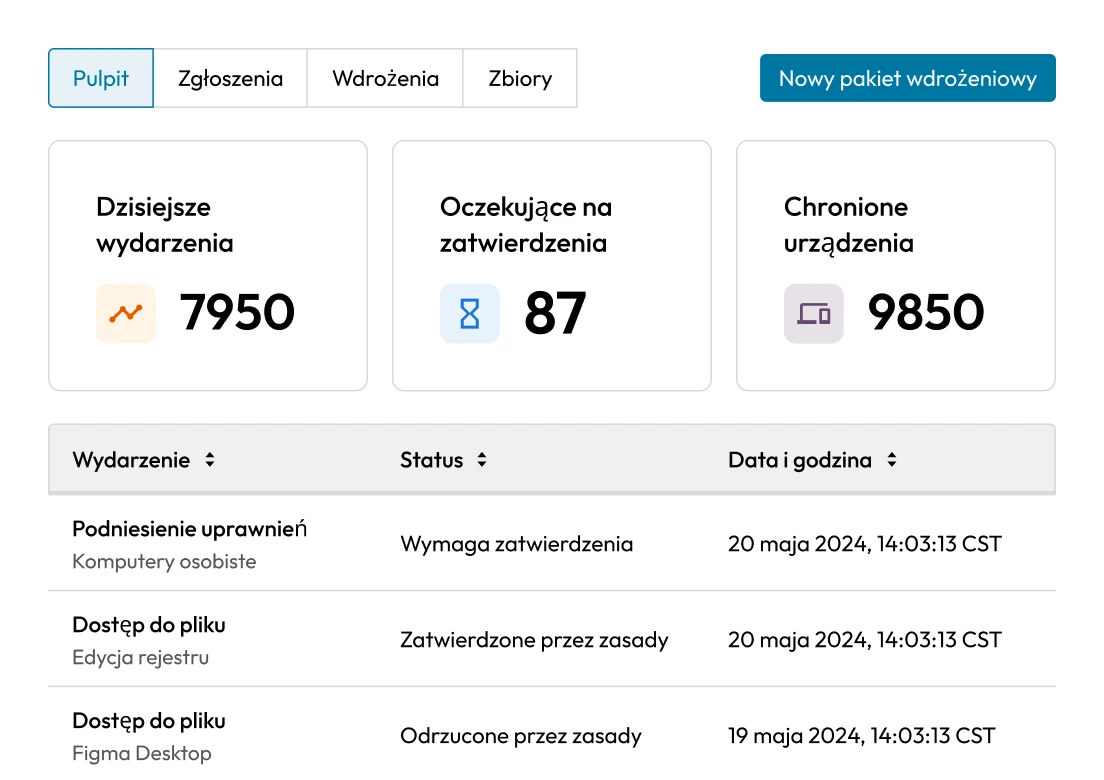

Cyberprzestępcy często celują w wewnętrzne poświadczenia administratora i DevOps poprzez phishing lub złośliwe oprogramowanie. Te uprzywilejowane konta zapewniają bezpośredni dostęp do krytycznych systemów, a po naruszeniu pozwalają cyberprzestępcom na swobodne poruszanie się w środowisku, często bez natychmiastowego wykrycia.

Zagrożenia wewnętrzne

Pracownicy, kontrahenci i partnerzy z uprzywilejowanym dostępem mogą stanowić poważne zagrożenie dla bezpieczeństwa. Niezależnie od tego, czy w wyniku nieostrożności, czy celowego nadużycia, wspomniani insiderzy mogą naruszać systemy, ujawniać poufne dane i zakłócać operacje, zwłaszcza w środowiskach, gdzie dostęp uprzywilejowany nie jest ściśle kontrolowany ani monitorowany.

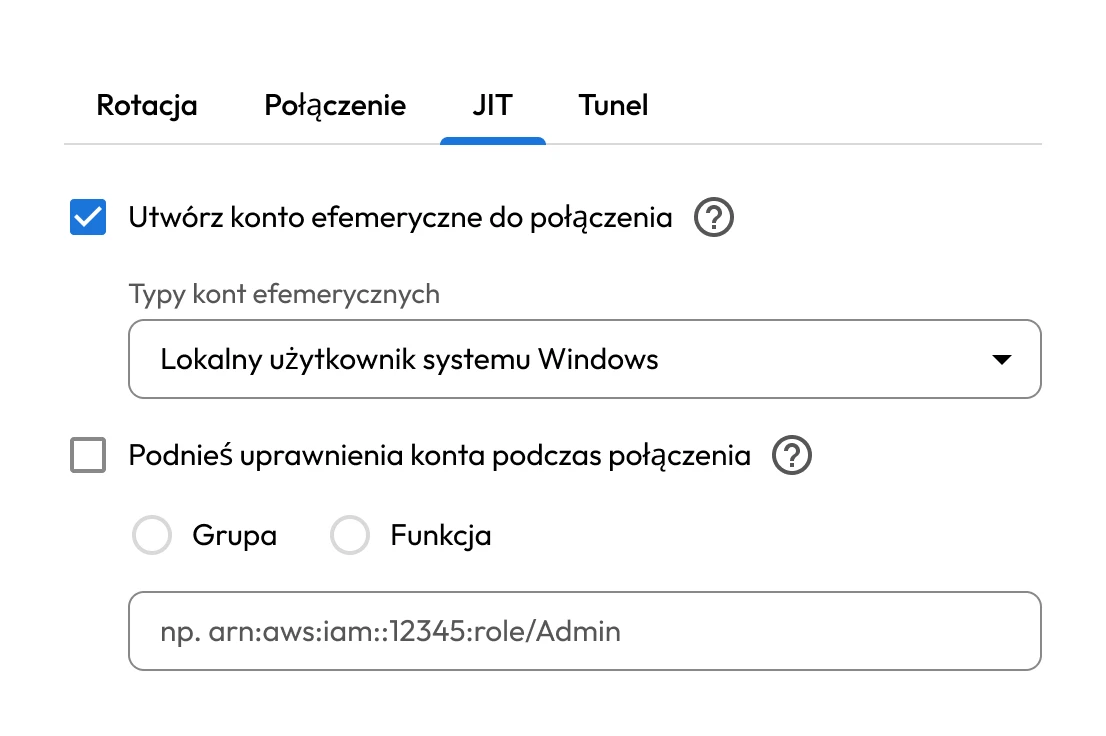

Brak kontroli dostępu o najmniejszych uprawnieniach

Nadmiernie uprzywilejowane konta i źle skonfigurowane role to częste problemy w środowiskach SaaS. Pracownikom często przyznaje się szerszy dostęp niż to konieczne, co zwiększa potencjalny wpływ w przypadku niewłaściwego użycia konta. Bez ścisłego egzekwowania zasad najmniejszych uprawnień, użytkownicy mogą uzyskać niepotrzebny dostęp do wrażliwych systemów.

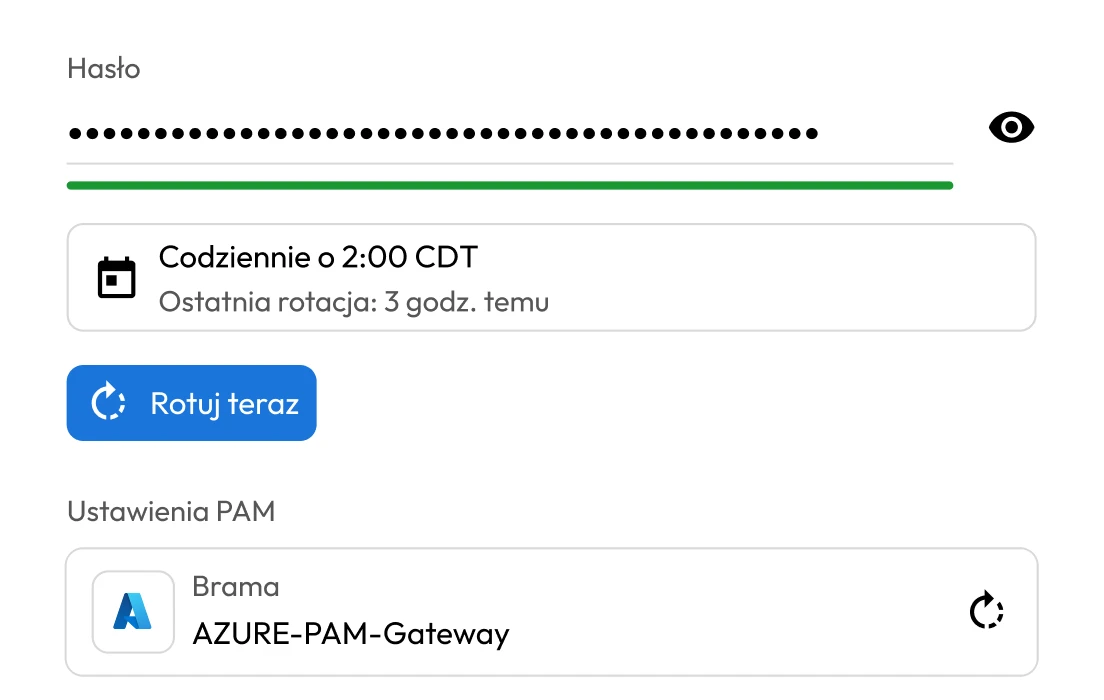

Niewłaściwe zarządzanie tajnymi danymi

Wiele organizacji SaaS ma trudności z bezpiecznym zarządzaniem poświadczeniami w swoich środowiskach DevOps. Tajne dane są często osadzane w skryptach, plikach konfiguracyjnych lub repozytoriach kodu, takich jak GitHub, gdzie mogą być ujawnione podczas tworzenia lub wdrażania. Te praktyki stwarzają niepotrzebne ryzyko i pozostawiają krytyczne systemy podatne na niewłaściwe użycie lub naruszenie.

Niewystarczające monitorowanie działań uprzywilejowanych

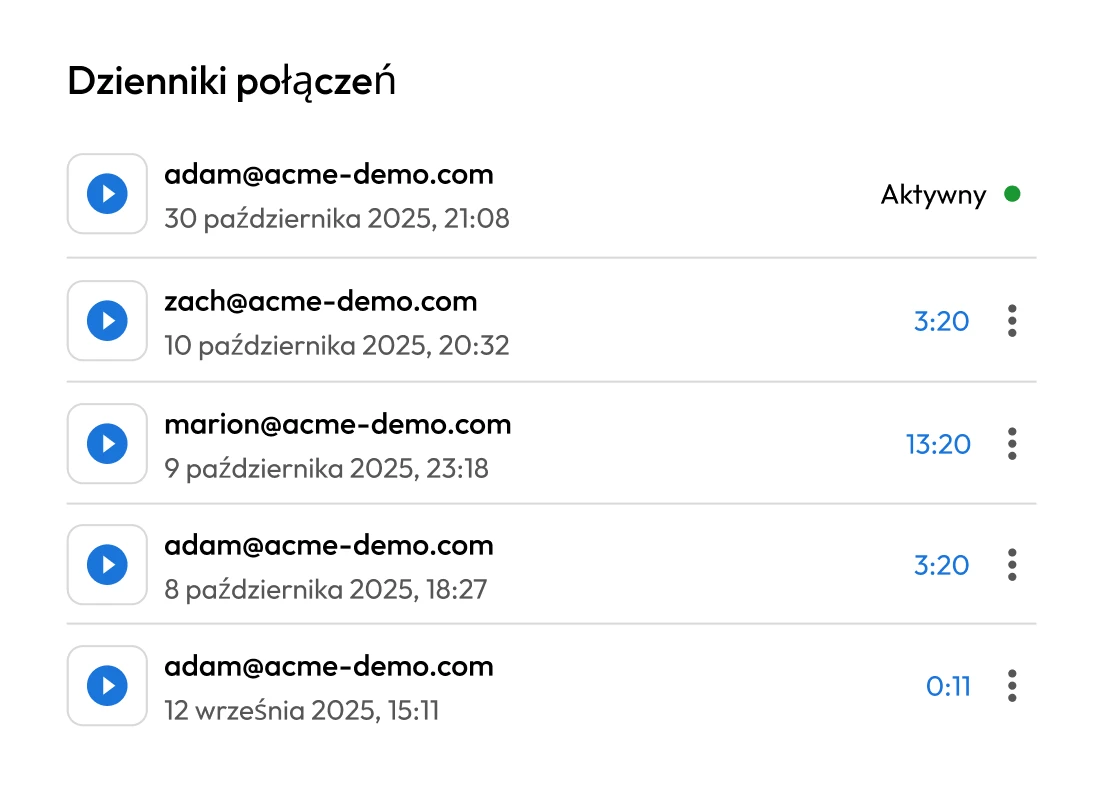

Bez nadzoru w czasie rzeczywistym, niewłaściwe użycie kont uprzywilejowanych może szybko się nasilać i pozostać niezauważone, aż do momentu wystąpienia poważnych szkód. Niewystarczający audyt, brak analizy zachowań lub brakujące alerty związane z aktywnością uprzywilejowaną mogą utrudniać wykrywanie anomalii lub nieautoryzowanych działań. Te luki w widoczności pozostawiają miejsce dla cyberprzestępców lub osób z wewnątrz na wykorzystanie podwyższonych uprawnień.

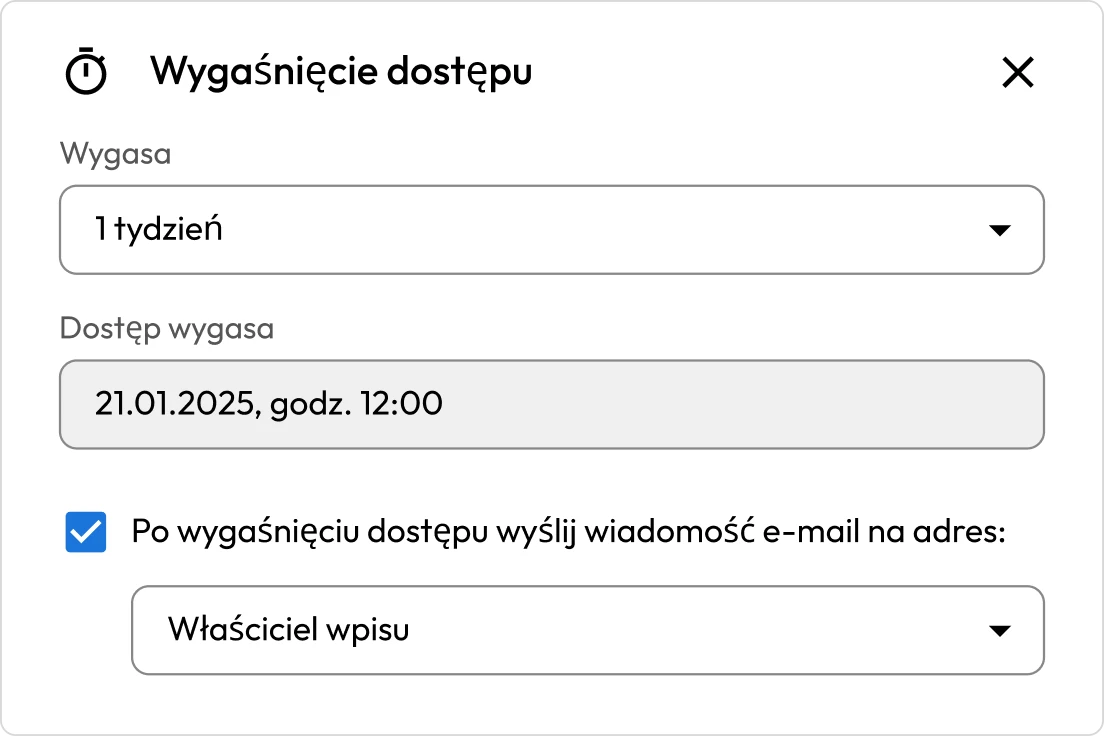

Ryzyka dostępu osób trzecich

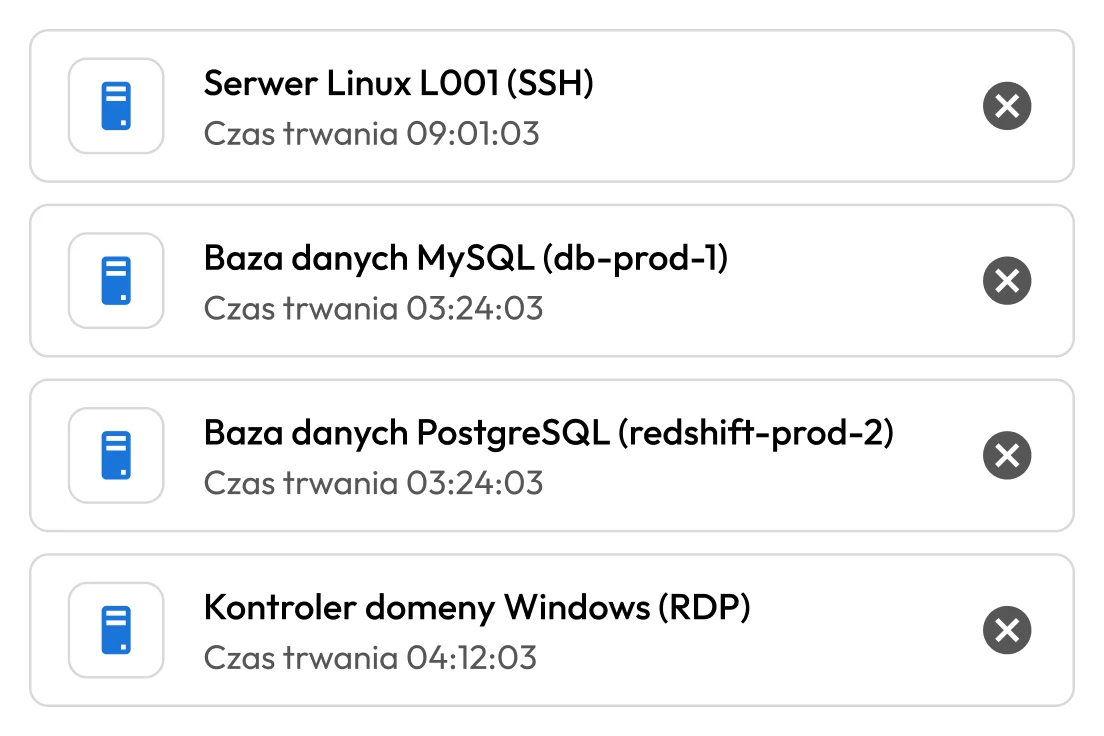

Firmy SaaS często polegają na zewnętrznych programistach, konsultantach i partnerach integracyjnych, którzy wymagają tymczasowego lub ograniczonego dostępu do systemów wewnętrznych. Bez szczegółowych kontroli dostępu i monitorowania sesji dostęp osób trzecich tworzy poważną lukę w zabezpieczeniach. Ci użytkownicy zewnętrzni mogą zachować dostęp przekraczający potrzebny zakres lub dłużej niż zamierzano, co zwiększa ryzyko nadużyć lub naruszenia bezpieczeństwa.