Złożone systemy starszego typu

Wiele agencji federalnych nadal polega na systemach starszego typu. Systemy te są trudne do poprawienia, nie obsługują nowoczesnych protokołów uwierzytelniania i często brakuje im integracji z obecnymi narzędziami cyberbezpieczeństwa. Ich złożoność i kruchość sprawiają, że są odporne na zmiany, pozostawiając luki, które przeciwnicy mogą wykorzystać. Nawet rutynowe aktualizacje zabezpieczeń mogą być uciążliwe, powodując opóźnienia i zwiększając ryzyko.

Wymagania dotyczące zgodności

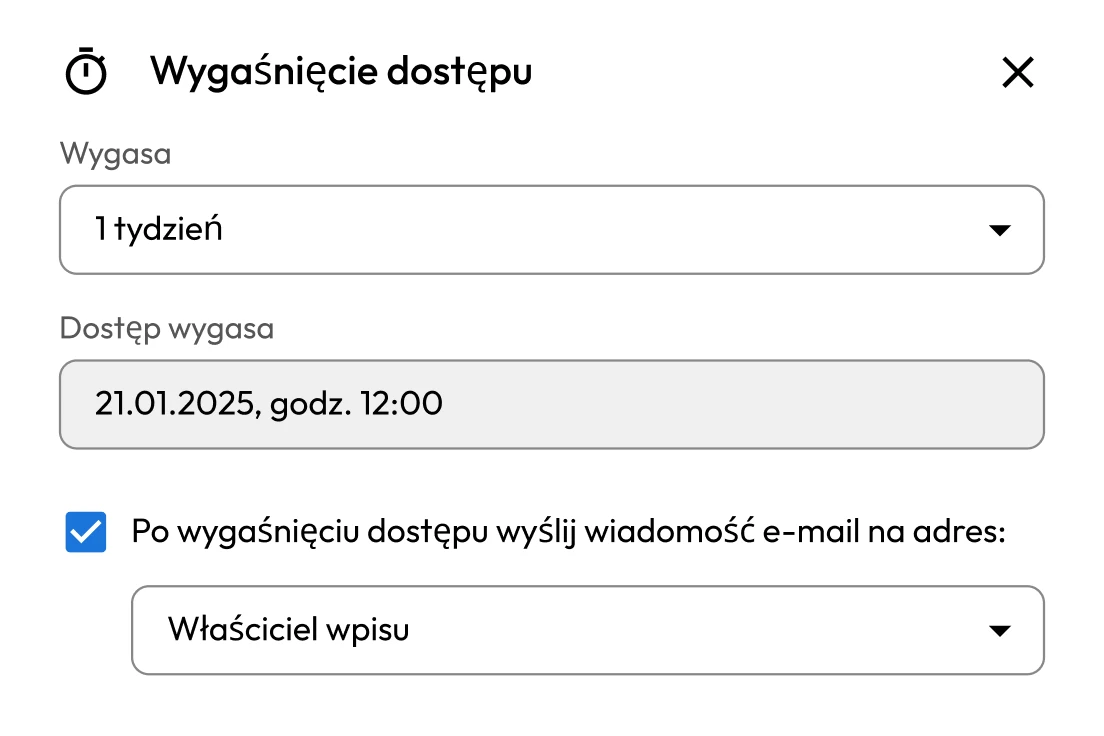

Podmioty federalne podlegają zmieniającemu się krajobrazowi wymagań zgodności, takich jak FISMA, NIST 800-63B i zarządzenia wykonawcze, które nakazują ściślejszą kontrolę dostępu i praktyki ochrony danych. Spełnienie tych wymagań jest trudne z powodu rozdrobnionych środowisk i ograniczonego wglądu w to, kto ma dostęp i do jakich danych. Audytowanie działań użytkowników uprzywilejowanych, wykazywanie minimalnych uprawnień i tworzenie raportów zgodności może być bardzo czasochłonne.

Wdrażanie podejścia zero-trust

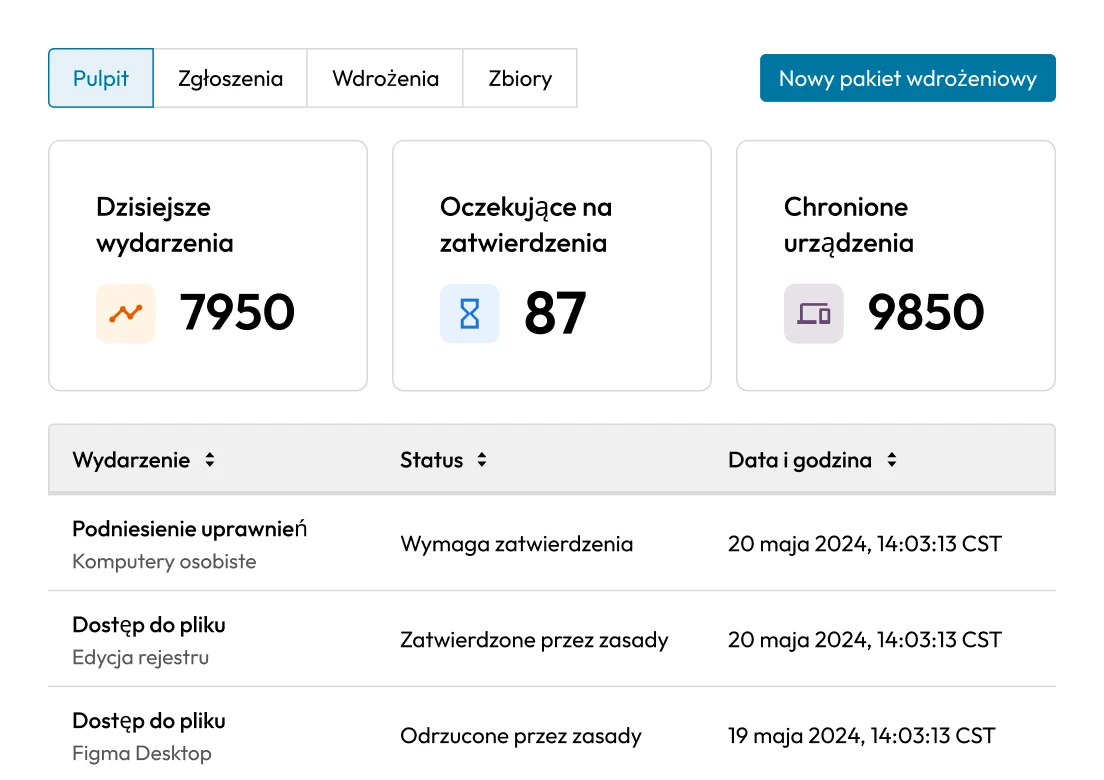

Podróż do zero trust wymaga, aby wszystkie komponenty Departamentu Obrony (DoD) przyjęły i zintegrowały możliwości zero trust w swoich systemach, architekturach i budżetach. Wiele agencji ma trudności z ustaleniem priorytetów rozwiązań z zakresu cyberbezpieczeństwa potrzebnych do tej zmiany. Ścisłe zarządzanie dostępem uprzywilejowanym jest kluczowe w modelu zerowego zaufania, ponieważ konta te stanowią największe ryzyko w przypadku naruszenia i wymagają ciągłego nadzoru, aby chronić poufne dane i operacje.

Zdecentralizowana infrastruktura IT

Agencje rządowe często działają w środowiskach wielochmurowych bez granic, z systemami rozproszonymi w lokalizacjach lokalnych, w chmurze i zdalnych. Ta fragmentacja komplikuje egzekwowanie kontroli dostępu i monitorowanie działań uprzywilejowanych. Ujednolicona strategia ICAM wymaga scentralizowanej widoczności i kontroli nad wszystkimi użytkownikami i urządzeniami, jednak wielu agencjom nadal brakuje tej podstawy, co utrudnia zarządzanie ryzykiem i reagowanie na incydenty.

Ograniczenia budżetowe

Agencje federalne często stają przed koniecznością osiągania większych efektów przy mniejszych nakładach. Ograniczone budżety, nieelastyczne procesy zakupowe i konkurencyjne priorytety utrudniają inwestowanie w kompleksowe programy bezpieczeństwa. Nowoczesne cyberbezpieczeństwo wymaga inwestycji w narzędzia, kadry i szkolenia, a wszystkie te obszary mogą borykać się z ograniczonym budżetem. Może to skutkować poleganiem na ręcznych procesach lub starszych narzędziach, które nie są odpowiednio przygotowane do radzenia sobie z nowoczesnymi zagrożeniami.

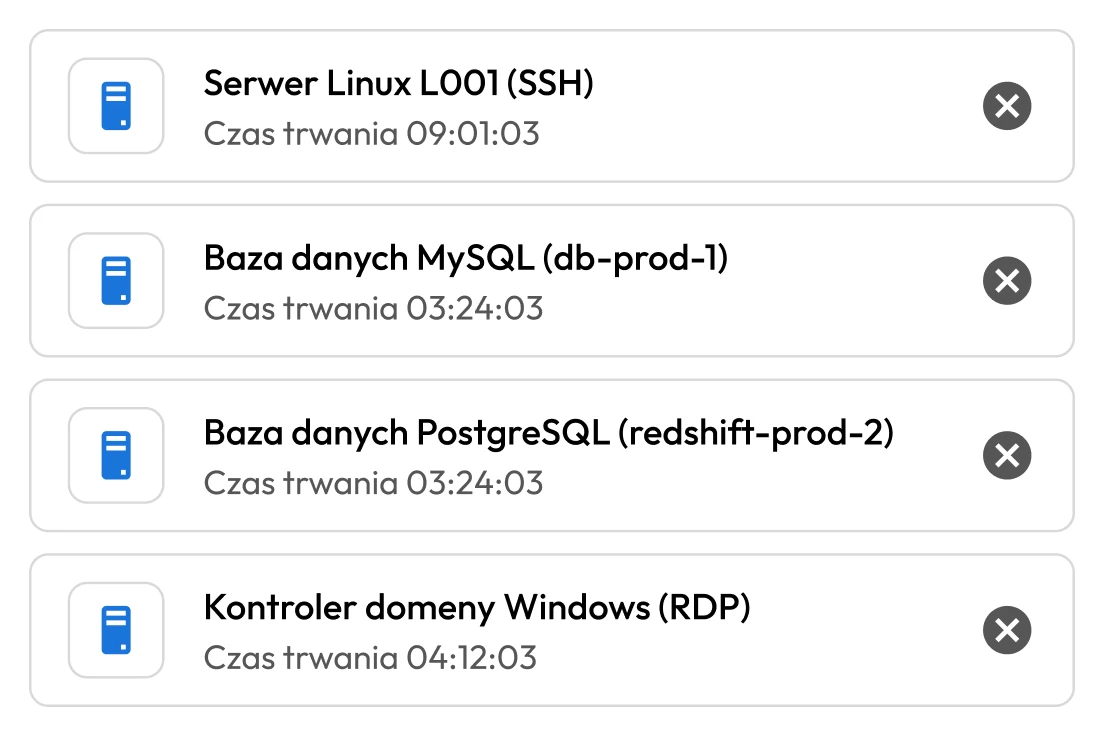

Niezarządzane uprzywilejowane dane uwierzytelniające

Konta uprzywilejowane umożliwiają dostęp do najbardziej wrażliwych systemów i danych w agencjach federalnych. W przypadku naruszenia bezpieczeństwa mogą one umożliwić przeciwnikom przemieszczanie się w sieci i uzyskanie dostępu do informacji niejawnych. Aby chronić interesy narodowe i utrzymać zaufanie publiczne, agencje muszą priorytetowo traktować bezpieczne zarządzanie uprzywilejowanymi poświadczeniami. Pomaga to zwiększyć bezpieczeństwo cybernetyczne i zapewnia zgodność z wymogami federalnymi.