特権認証情報の窃盗

サイバー犯罪者は、フィッシングやマルウェアを通じて、内部の管理者やDevOpsの特権認証情報を狙うことがよくあります。これらの特権アカウントは重要なシステムへの直接アクセスを持ち、一度侵害されるとサイバー犯罪者は環境内を自由に動き回ることが可能となり、多くの場合すぐには検知されません。

業種: SaaS (クラウド型ソフトウェア提供)

KeeperPAM®でSaaSセキュリティを強化し、クラウドインフラ、顧客データ、DevOps環境を不正アクセスから保護します。

2024年、SaaS企業における侵害件数が300%増加。中核システムは、侵入からわずか9分で侵害。

SaaS関連のデータ侵害による平均被害額は2800万ドル (約411.7 億円)。

2023年、97%の組織がセキュリティインシデントのあったアプリケーションを利用。

サイバー犯罪者は、フィッシングやマルウェアを通じて、内部の管理者やDevOpsの特権認証情報を狙うことがよくあります。これらの特権アカウントは重要なシステムへの直接アクセスを持ち、一度侵害されるとサイバー犯罪者は環境内を自由に動き回ることが可能となり、多くの場合すぐには検知されません。

特権アクセスを持つ従業員、契約者、パートナーは深刻なセキュリティリスクをもたらす可能性があります。不注意や意図的な悪用により、これらの内部関係者はシステムを侵害し、機密データを漏洩させ、業務を妨害する恐れがあります。特に、特権アクセスが厳格に管理・監視されていない環境ではリスクが高まります。

SaaS環境では、権限が過剰に付与されたアカウントや誤ったロール設定がよく見られる問題です。従業員に必要以上のアクセス権が与えられることが多く、アカウントが悪用された場合の影響が大きくなります。最小権限の原則を厳格に適用しなければ、ユーザーが不要なシステムへのアクセス権を持つことになります。

多くのSaaS組織では、DevOps環境全体での認証情報管理に課題を抱えています。シークレットがスクリプトや設定ファイル、GitHubなどのコードリポジトリに埋め込まれることが多く、開発やデプロイの過程で漏洩するリスクがあります。こうした管理方法は不要なリスクを生み、重要なシステムを悪用や侵害の脅威にさらします。

リアルタイムでの監視がないと、特権アカウントの悪用は迅速に拡大し、重大な被害が発生するまで発見されない恐れがあります。監査の不十分さ、行動分析の欠如、特権活動に連動したアラートの未設定などにより、異常や不正な操作の検知が難しくなります。こうした監視の隙間は、サイバー犯罪者や内部関係者が高権限を悪用する余地を生み出します。

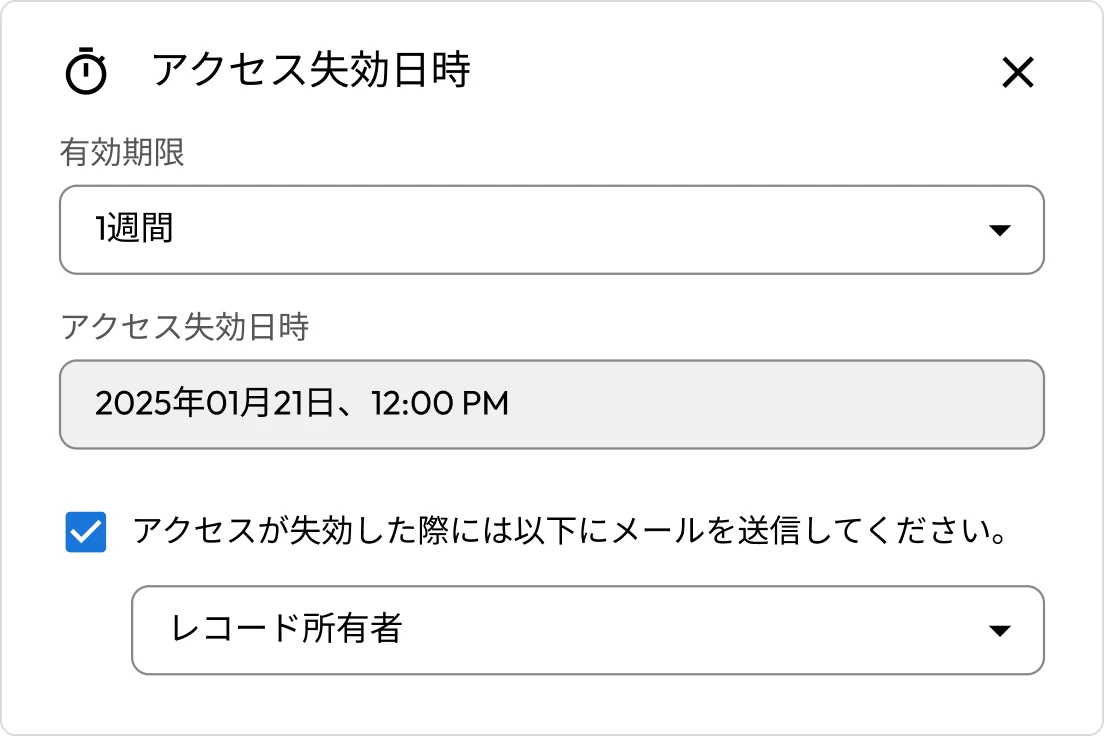

SaaS企業はしばしば、外部の開発者、コンサルタント、統合パートナーに内部システムへの一時的または限定的なアクセスを許可しています。しかし、詳細なアクセス制御やセッション監視がない場合、サードパーティアクセスは大きなセキュリティの穴となります。これらの外部ユーザーが必要以上のアクセス権を持ち続けたり、意図したより長期間アクセスを保持したりすることで、悪用や侵害のリスクが高まります。

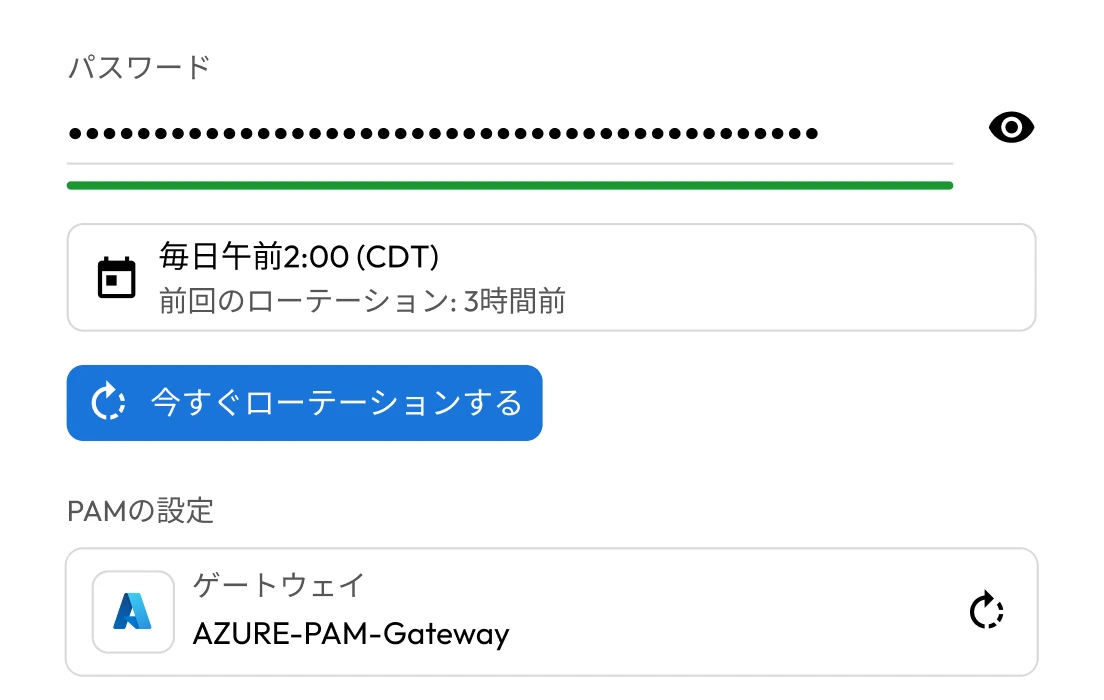

KeeperPAMは、セッション中にユーザーが特権認証情報へ直接アクセスしたり閲覧したりすることを防ぎ、認証情報の窃取を阻止します。ユーザー名、パスワード、SSHキーを露出させるのではなく、Keeperはゼロトラストゲートウェイを介して安全で暗号化されたセッションを確立します。この仕組みにより、重要なインフラへの認証情報不要のアクセス経路が構築され、フィッシングやマルウェア攻撃が無効化されます。また、KeeperPAMはアクセス権が取り消された後の認証情報の自動ローテーションにも対応し、サイバー犯罪者が狙いやすい固定シークレットを排除します。

特権活動の包括的な監視と監査ににより、内部脅威のリスクを軽減します。すべてのセッションは記録され、画面表示やキー入力のデータが取得されます。ログはセキュリティ情報とイベント管理 (SIEM) プラットフォームへリアルタイムで送信されるので、さらなる分析が可能です。ロールベースのアクセス制御 (RBAC) により、ユーザーは自身のロールで許可された範囲内のアクセスのみが可能です。また、管理コンソールでは「誰が、いつ、どのように、何にアクセスしたか」を可視化します。

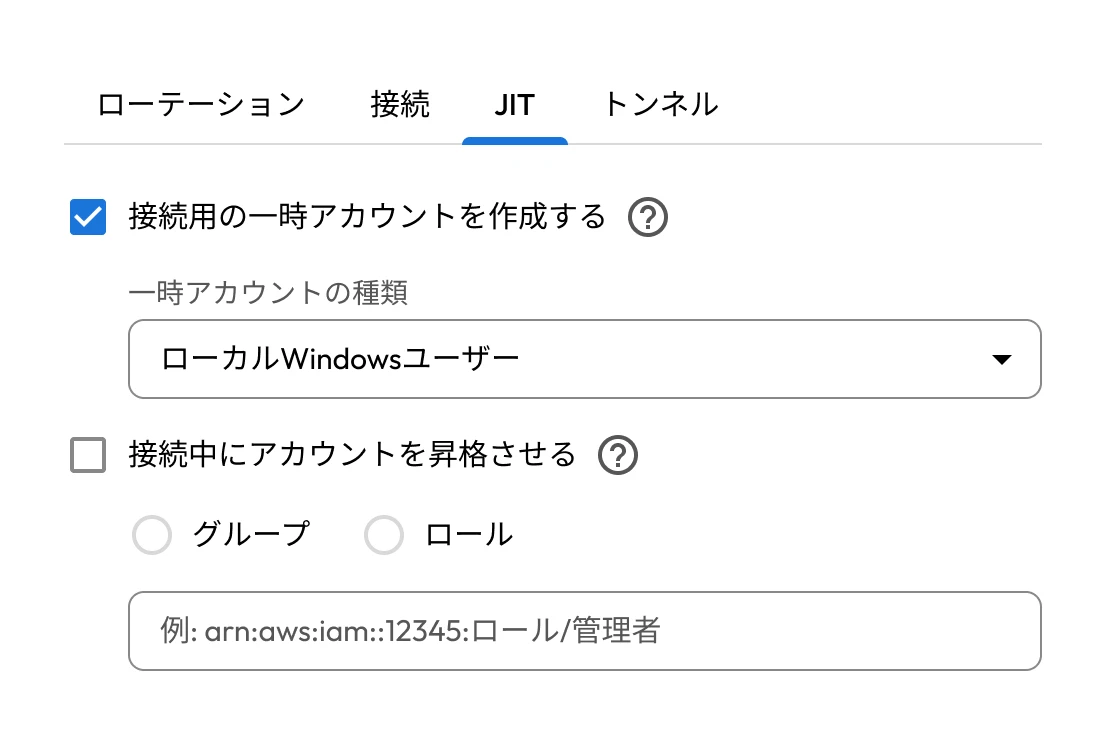

過剰な権限を持つユーザーは重大なセキュリティリスクとなります。KeeperPAMはジャストインタイム (JIT) および必要最小限の特権 (JEP) のアクセスモデルを適用することでこれを解決します。アクセス権はタスク遂行に必要な期間と範囲に限定して付与され、すべての常駐権限は自動的なプロビジョニングとデプロビジョニングにより排除されます。これにより攻撃対象領域が縮小され、従業員が必要以上の権限を保持し続けることがなくなります。

Keeperのエンドポイント特権マネージャーは、エージェント型のアドオンで、Windows、macOS、Linuxを含むユーザーのエンドポイント上で最小権限ポリシーを直接適用します。管理者コマンドの実行やソフトウェアのインストールなど特定のタスクに対して、必要なときだけ一時的に権限を昇格させることが可能で、持続的な管理者権限の付与は行いません。これにより、組織はどのアプリケーションやプロセスをユーザーがいつ権限昇格できるかを細かく制御できます。

KeeperPAMは、ゼロ知識型のボルト (保管庫) を通じて、シークレットの管理不足を解決します。認証情報やAPIキーなどのシークレットを一元管理し、必要に応じて手動またはスケジュールに合わせて安全にローテーションできます。また、KeeperPAMはCI/CDパイプラインやDevOpsツールとスムーズに連携し、スクリプトへのハードコーディングやリポジトリでの漏洩を防ぎます。

特権アカウントの可視性の欠如は、侵害を見逃すリスクを高めます。KeeperPAMは、エンドツーエンドのセッション監視、詳細な監査ログ、リアルタイムのリスクテレメトリにより、こうした死角を排除します。SSH、RDP、ブラウザベース、データベースなど、あらゆるセッションを記録し、レビューが可能です。これらの記録はSplunk、Datadog、Azure Sentinelなどのプラットフォームに送信でき、SOCチームが異常検知やインシデント調査、コンプライアンス遵守に必要なデータを得られます。

サードパーティの契約者やパートナーは、内部システムへの一時的なアクセスが必要になることが多いです。KeeperPAMは、認証情報を使わずに外部ユーザーへ時間制限付きのアクセスを安全に付与できます。アクセス権はKeeperボルト経由で付与され、ポリシーに基づいて自動的に取り消されます。すべてのセッションは完全に監査可能であり、外部ユーザーの活動を追跡・確認できます。

チャットサポートを利用する場合、Cookie を有効にしてください。