複雑なレガシーシステム

多くの連邦政府機関はいまだにレガシーシステムに依存しています。これらのシステムはパッチの適用が難しく、最新の認証プロトコルに対応しておらず、現在のサイバーセキュリティツールとの統合にも欠けています。その構造の複雑さと脆弱性により、変更が困難で、脅威者に悪用されうるセキュリティの隙を残しています。通常のセキュリティアップグレードでさえ業務に支障をきたす可能性があり、遅延やリスクの増大につながることもあります。

業種: 米国連邦政府

KeeperPAM®を活用することで、レガシーシステムのリスクに依存することなく、連邦機関全体で特権アクセスを制御し、攻撃対象領域を削減し、サイバーセキュリティを強化できます。

多くの連邦政府機関はいまだにレガシーシステムに依存しています。これらのシステムはパッチの適用が難しく、最新の認証プロトコルに対応しておらず、現在のサイバーセキュリティツールとの統合にも欠けています。その構造の複雑さと脆弱性により、変更が困難で、脅威者に悪用されうるセキュリティの隙を残しています。通常のセキュリティアップグレードでさえ業務に支障をきたす可能性があり、遅延やリスクの増大につながることもあります。

連邦機関は、FISMAやNIST 800-63B、さらにはアクセス制御やデータ保護の強化を義務づける大統領令など、進化し続けるコンプライアンス要件への対応を求められています。しかし、環境の分散化や「誰が何にアクセスできるか」の可視性の欠如により、これらの要件を満たすのは困難です。特権ユーザーの行動監査、最小権限の実証、コンプライアンスレポートの作成などには、多くのリソースが必要となります。

ゼロトラストへの移行には、すべての国防総省 (DoD) 関連機関が、自組織のシステムやアーキテクチャ、予算にわたってゼロトラスト機能を導入・統合することが求められます。しかし多くの機関では、こうした変革に必要なサイバーセキュリティソリューションの優先順位付けに苦慮しています。特権アクセスの厳格な管理は、ゼロトラストにおいて特に重要です。これらのアカウントが侵害された場合、最も大きなリスクとなりうるため、機密データや業務を保護するには継続的な監視が不可欠です。

政府機関では、境界のないマルチクラウド環境で業務を行うことが一般的であり、システムはオンプレミス、クラウド、リモート拠点に分散しています。こうした環境の断片化により、アクセス制御の徹底や特権アクセスの監視が複雑化しています。統合的なICAM戦略を実現するには、すべてのユーザーとデバイスを一元的に可視化・管理することが求められますが、多くの機関ではその基盤が未整備のままであり、リスク管理やインシデント対応を困難にしています。

連邦政府機関は、限られたリソースでより多くの成果を求められることが少なくありません。予算の制約、柔軟性に欠ける調達プロセス、そして優先事項の競合により、包括的なセキュリティ対策への投資が困難になっています。現代のサイバーセキュリティには、ツール、人材、トレーニングへの継続的な投資が求められますが、こうしたすべての要素が制約を受ける可能性があります。その結果、現代の脅威に対応できないレガシーツールや手作業に依存せざるを得ない状況が生まれることもあります。

特権アカウントは、連邦政府機関内の最も機密性の高いシステムやデータへのアクセス権を付与します。これらのアカウントが侵害されると、攻撃者は横展開を行い、機密情報にアクセスされる恐れがあります。国益の保護と公共の信頼維持のため、各機関は特権認証情報の安全な管理を最優先すべきです。これにより、サイバーセキュリティの強化と連邦規制への準拠が実現します。

KeeperPAMはインフラを変更したり、ほとんどのエンドポイントにエージェントをインストールしたりすることなく、最新のアクセス制御をレガシーシステムにまで適用できるよう、政府機関を支援します。Keeperゲートウェイを通じた暗号化セッションブローカーにより、ITチームは認証情報を分離し、多要素認証 (MFA) を強制し、レガシー環境全体にわたる特権アクセスのアクティビティを監視できます。Keeperはすべてのセッションを監査し、ポリシーを中央で適用することで、システムの古さや複雑さに関係なく、最新のPAMソリューションと同等の可視性と管理性を提供します。

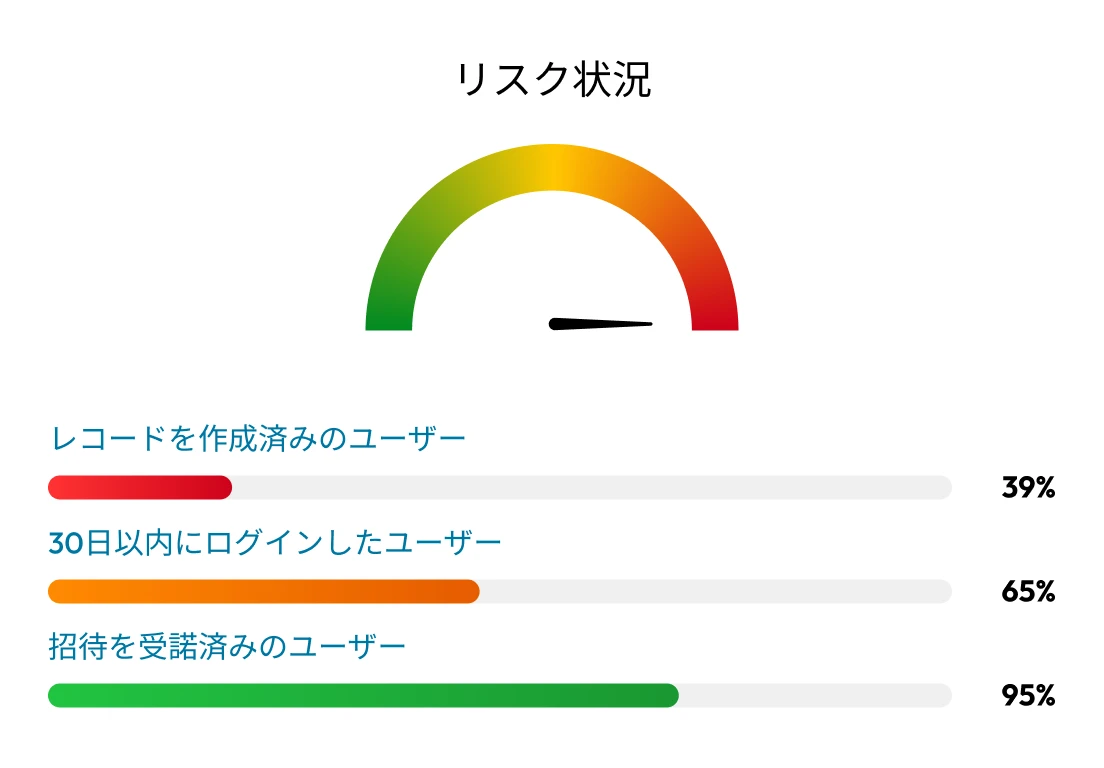

KeeperPAMは、FISMA、NIST 800-63B、CMMCといった各種要件への対応を支援するために、ポリシーの一元管理、SCIMによるプロビジョニング、完全な監査ログ機能を提供します。セキュリティチームは、詳細なセッション録画、キー入力ログ、リアルタイムのセキュリティ情報とイベント管理 (SIEM) 統合を通じて、特権アクティビティに関する包括的な可視性を得ることができます。また、リスクダッシュボードにより、監査準備が簡素化され、継続的なコンプライアンス監視が可能になります。

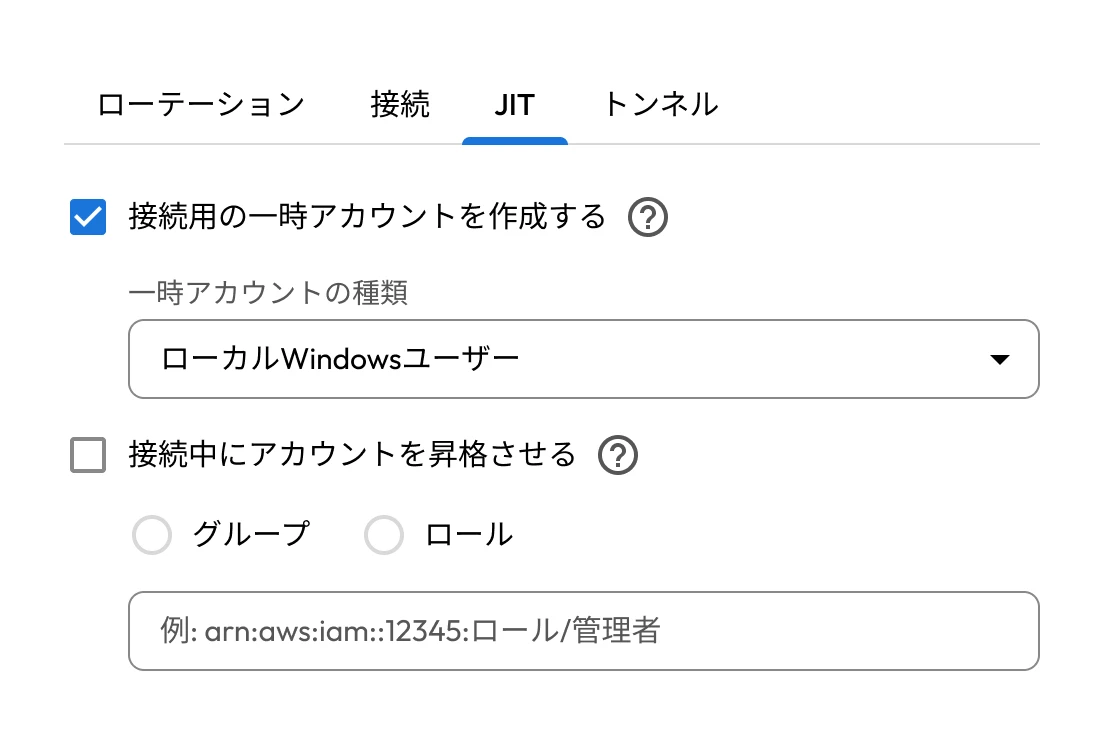

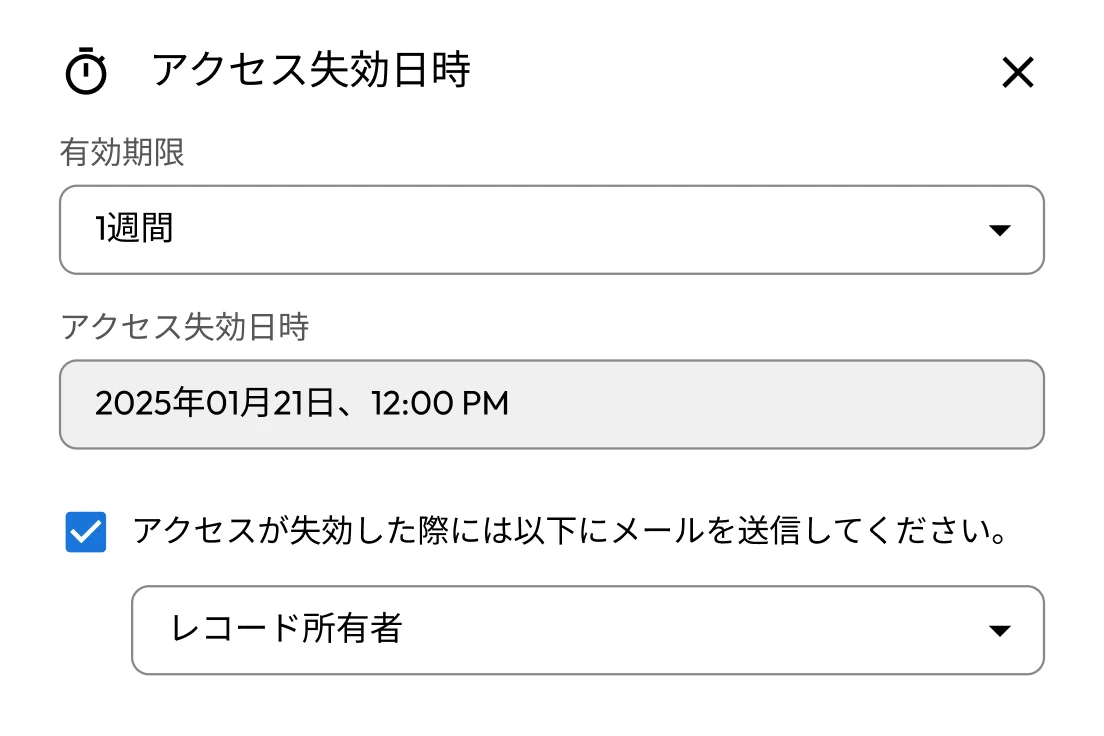

KeeperPAMを活用することで、政府機関はゼロトラストの原則を実現できます。すべてのアクセス試行時に本人確認を求め、ジャストインタイム (JIT) アクセスおよび最小権限 (JEP) アクセスを強制することで、セキュリティを強化します。きめ細かなポリシー制御と時間制限付きセッションにより、ユーザーは「必要なときに、必要な範囲」のみアクセスできるようになり、恒常的な特権の削減とリスクの最小化が可能になります。

KeeperPAMは、人とマシンの両方の認証情報をゼロ知識方式のボルト内で安全に管理します。認証情報はユーザーに一切公開されず、セッション終了後は自動でローテーションされます。ポリシーによりコピー&ペーストやダウンロード、セッションの操作を制限し、不正使用や情報漏洩を防止します。さらに、全セッションの録画再生機能により、特権操作の詳細な監査が可能です。

Keeperのエンドポイント特権マネージャーは、エージェントベースのソリューションでユーザーのワークステーションやサーバーにPAM機能を拡張します。管理者はエンドポイント単位で、タスクに応じた時間制限付きの権限を割り当てることができ、企業全体での最小権限の徹底と内部リスクの低減を支援します。

チャットサポートを利用する場合、Cookie を有効にしてください。