Sistemi legacy complessi

Molte agenzie federali si affidano ancora a sistemi legacy. Questi sistemi sono difficili da aggiornare, non supportano i moderni protocolli di autenticazione e spesso mancano di integrazione con gli attuali strumenti di cybersecurity. La loro complessità e fragilità li rendono resistenti al cambiamento, lasciando lacune che gli avversari possono sfruttare. Anche gli aggiornamenti di sicurezza di routine possono rivelarsi destabilizzanti, causando ritardi e aumentando i rischi.

Requisiti di conformità

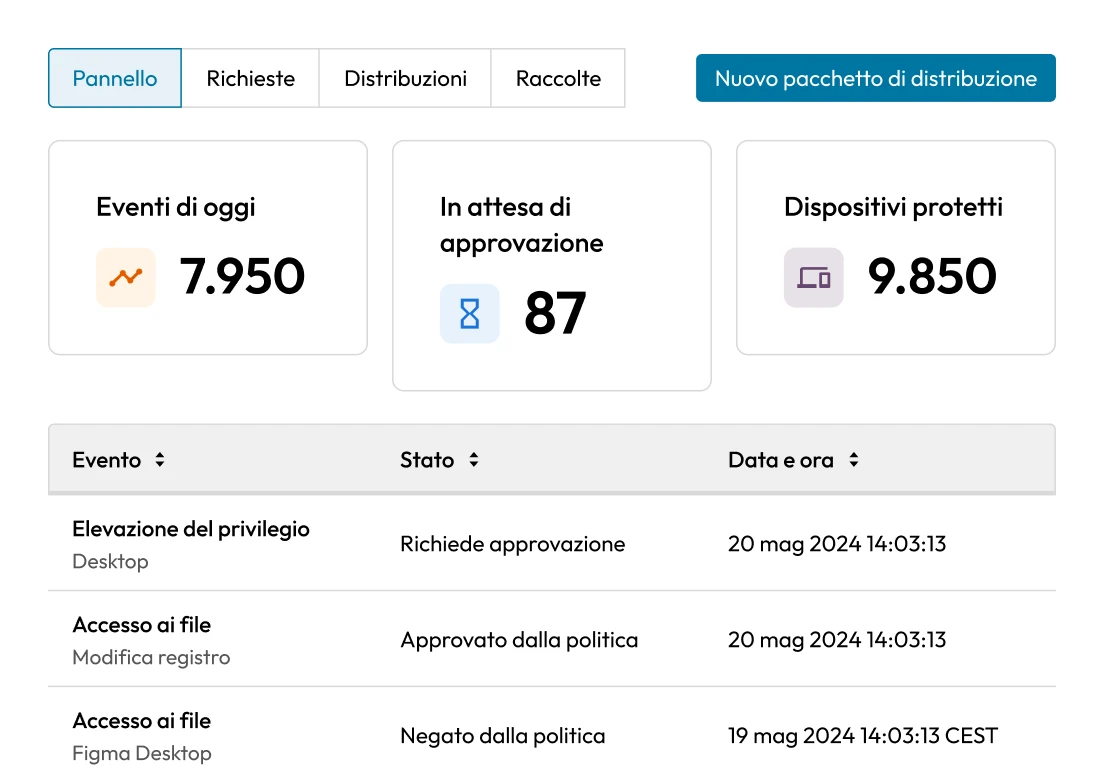

Gli enti federali sono soggetti a uno scenario in continua evoluzione di normative di conformità, come FISMA, NIST 800‑63B e ordini esecutivi che impongono pratiche più rigorose di controllo degli accessi e protezione dei dati. Soddisfare questi requisiti è impegnativo a causa degli ambienti frammentati e della visibilità limitata su chi ha accesso a cosa. Monitorare le azioni degli utenti con privilegi, dimostrare il principio del privilegio minimo e produrre report di conformità può richiedere molte risorse.

Adozione del principio zero trust

Il percorso verso il principio zero trust richiede che tutti i componenti del Dipartimento della Difesa (DoD) adottino e integrino le funzionalità zero trust nei loro sistemi, architetture e budget. Molte agenzie faticano a dare priorità alle soluzioni di cybersecurity necessarie per questo cambiamento. In un ambiente Zero Trust è fondamentale gestire rigorosamente gli accessi privilegiati, perché questi account rappresentano il rischio maggiore se compromessi e richiedono una supervisione continua per proteggere dati e operazioni sensibili.

Infrastruttura IT decentralizzata

Le agenzie governative operano spesso in ambienti multi-cloud senza perimetri definiti, con sistemi distribuiti tra sedi on-premise, cloud e location remote. Questa frammentazione complica l'applicazione dei controlli di accesso e il monitoraggio delle attività privilegiate. Una strategia ICAM unificata richiede visibilità e controllo centralizzati su tutti gli utenti e i dispositivi, ma molte agenzie non dispongono ancora di queste basi, il che rende più difficile la gestione dei rischi e la risposta agli incidenti.

Vincoli di budget

Alle agenzie federali viene spesso chiesto di fare di più con meno. Budget ridotti, processi di approvvigionamento rigidi e priorità contrastanti rendono difficile investire in programmi di sicurezza completi. La sicurezza informatica moderna richiede investimenti in strumenti, talenti e formazione, tutti elementi che possono essere limitati. Questo può portare a fare affidamento su processi manuali o strumenti legacy, inadeguati ad affrontare le minacce moderne.

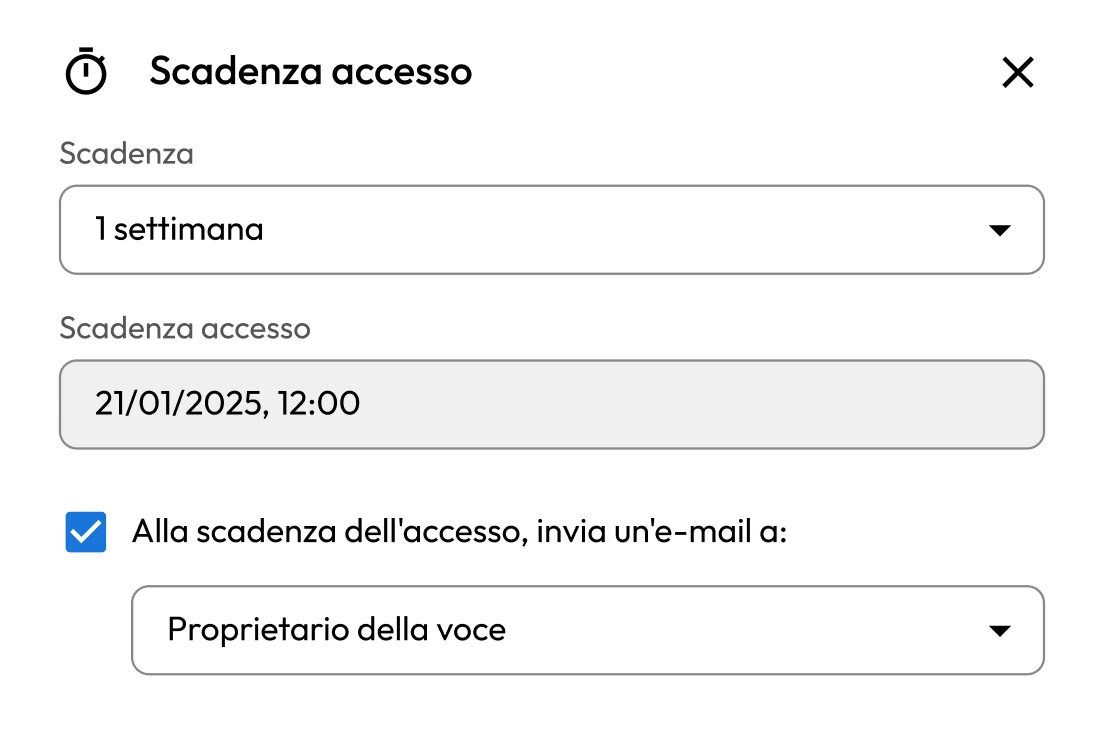

Credenziali privilegiate non gestite

Gli account con privilegi garantiscono l'accesso ai sistemi e ai dati più sensibili all'interno delle agenzie federali. Se compromessi, possono permettere agli avversari di muoversi lateralmente e accedere a informazioni classificate. Per proteggere gli interessi nazionali e garantire la fiducia del pubblico, le agenzie devono dare priorità alla gestione sicura delle credenziali privilegiate. Questo aiuta a rafforzare la cybersecurity e garantisce la conformità alle normative federali.