Intégration fluide à tout environnement de données

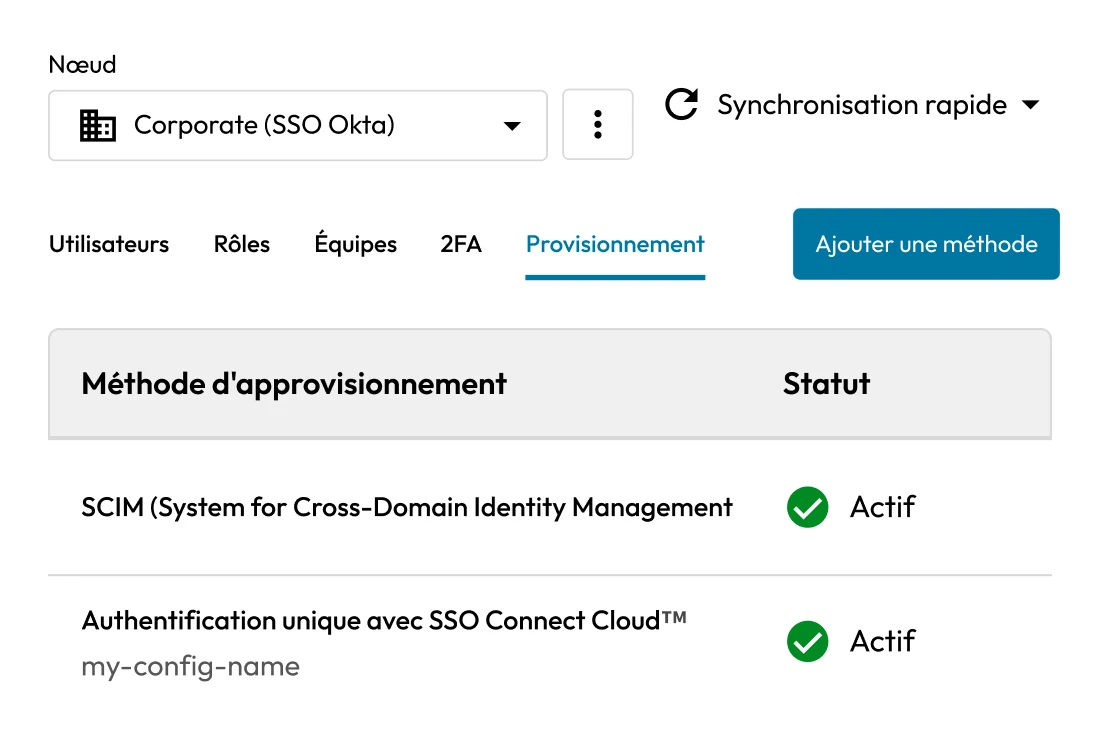

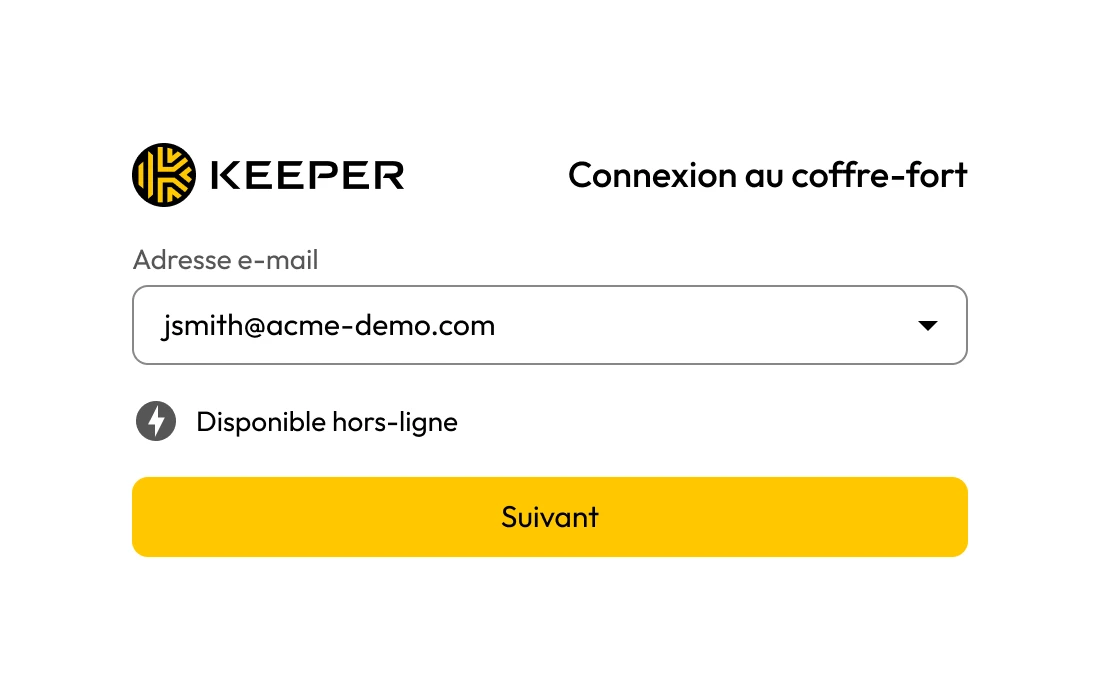

Sécuriser tout environnement Windows, macOS ou Linux, cloud ou sur site, avec Keeper SSO Connect. Intégration sans heurts aux principaux fournisseurs d’identité dont Microsoft 365, Entra ID (Azure), ADFS, Okta, Ping Identity, JumpCloud, Centrify, OneLogin et F5 BIG-IP APM.