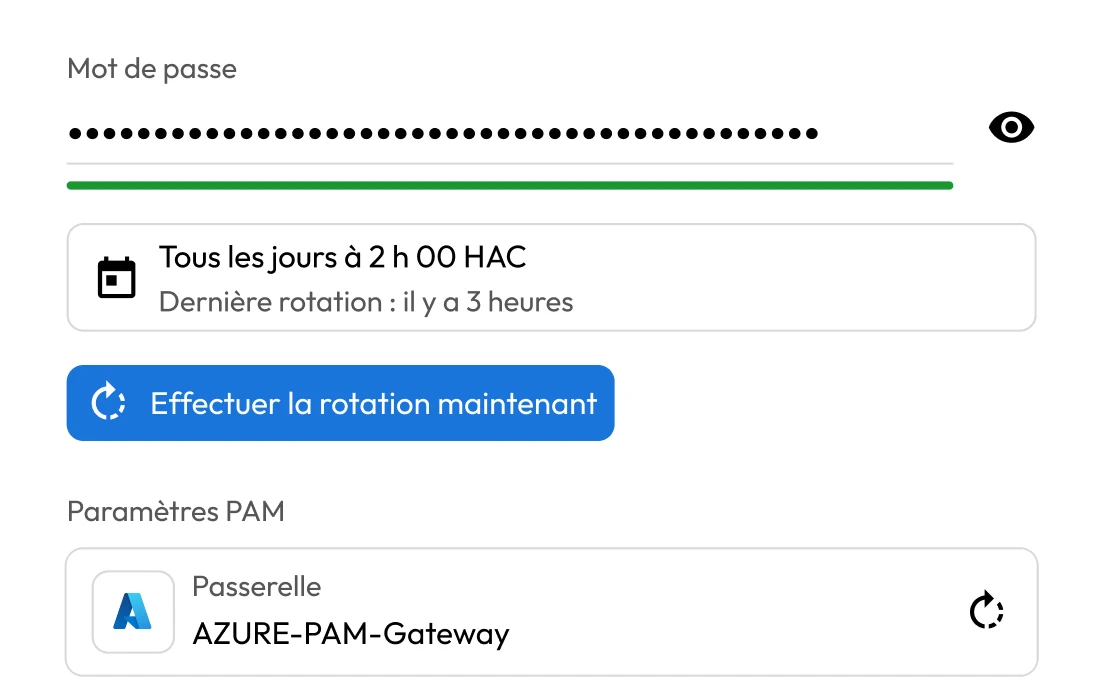

Vol d’identifiants privilégiés

Les cybercriminels ciblent souvent les identifiants des administrateurs internes et des DevOps lors des attaques de phishing ou de malwares. Ces comptes privilégiés offrent un accès direct à des systèmes critiques et, une fois compromis, peuvent permettre aux cybercriminels de se déplacer librement dans l’environnement, souvent sans être détectés immédiatement.

Menaces internes

Les employés, prestataires et partenaires disposant d’un accès privilégié peuvent poser de sérieux risques pour la sécurité. Que ce soit par négligence ou par usage abusif intentionnel, ces initiés peuvent compromettre les systèmes, exposer des données sensibles et perturber les opérations, surtout dans les environnements où les accès privilégiés ne sont pas strictement contrôlés ou surveillés.

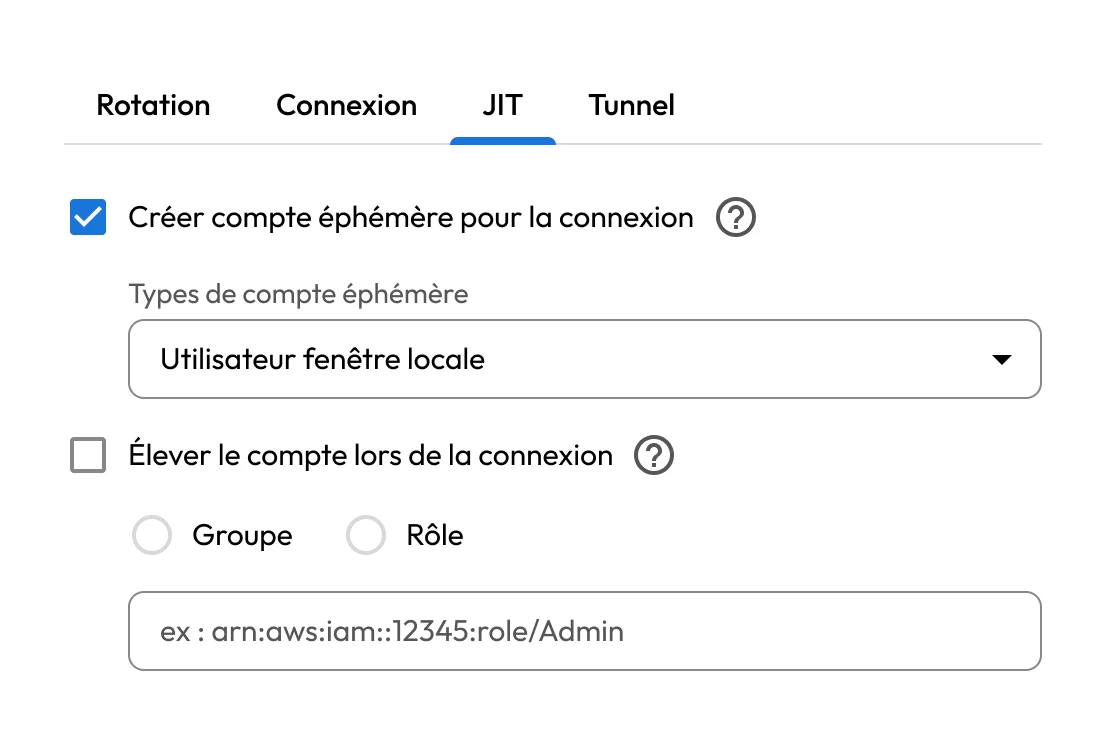

Absence de contrôles de moindre privilège

Les comptes privilégiés et les rôles mal configurés sont des problèmes courants dans les environnements SaaS. Les employés bénéficient souvent d’un accès plus large que nécessaire, ce qui augmente l’impact potentiel en cas d’utilisation abusive d’un compte. Sans une application stricte des principes de moindre privilège, les utilisateurs peuvent obtenir un accès non nécessaire à des systèmes sensibles.

Mauvaise gestion des secrets

De nombreuses organisations SaaS ont du mal à gérer les identifiants de manière sécurisée dans leurs environnements DevOps. Les secrets sont souvent intégrés dans des scripts, des fichiers de configuration ou des dépôts de code comme GitHub, où ils peuvent être exposés pendant le développement ou le déploiement. Ces pratiques créent des risques inutiles et rendent les systèmes critiques vulnérables aux utilisations abusives ou aux compromissions.

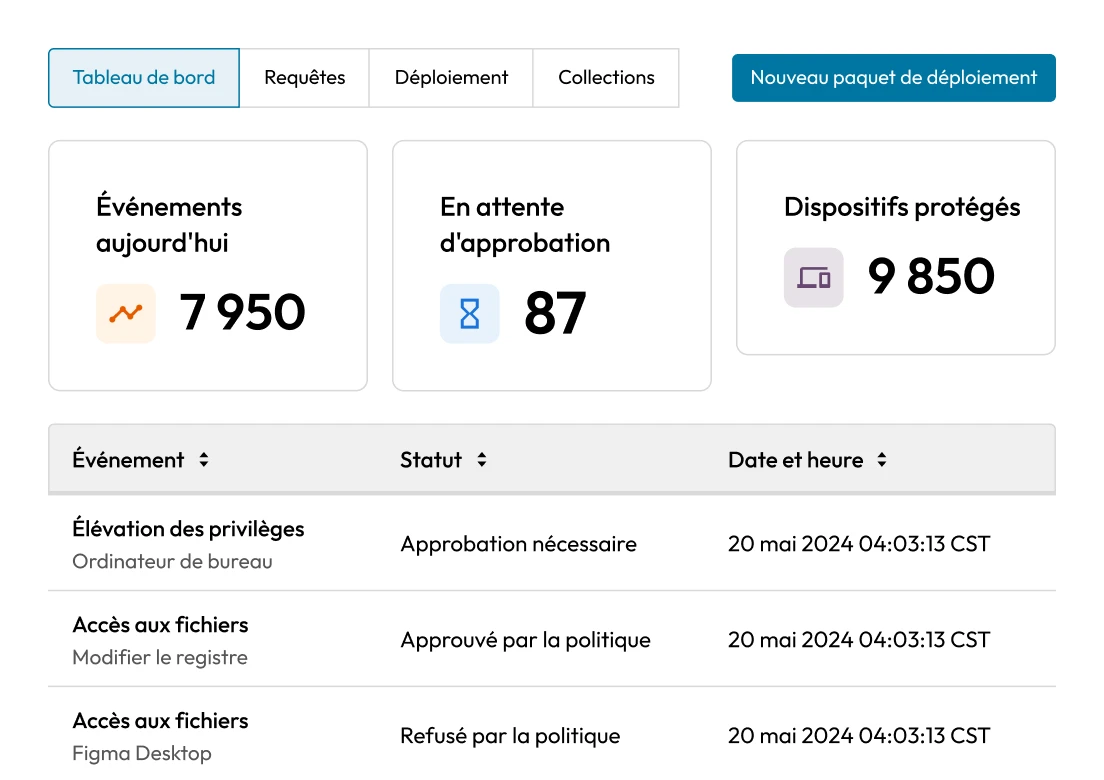

Surveillance insuffisante des activités privilégiées

Sans surveillance en temps réel, l’utilisation abusive des comptes privilégiés peut rapidement s’aggraver et rester inaperçue jusqu’à ce que des dommages graves surviennent. Un audit inadéquat, l’absence d’analyse comportementale ou d’alertes liées aux activités privilégiées peuvent rendre difficile la détection des anomalies ou des actions non autorisées. Ces lacunes de visibilité laissent la possibilité aux cybercriminels ou aux initiés d’exploiter un accès privilégié.

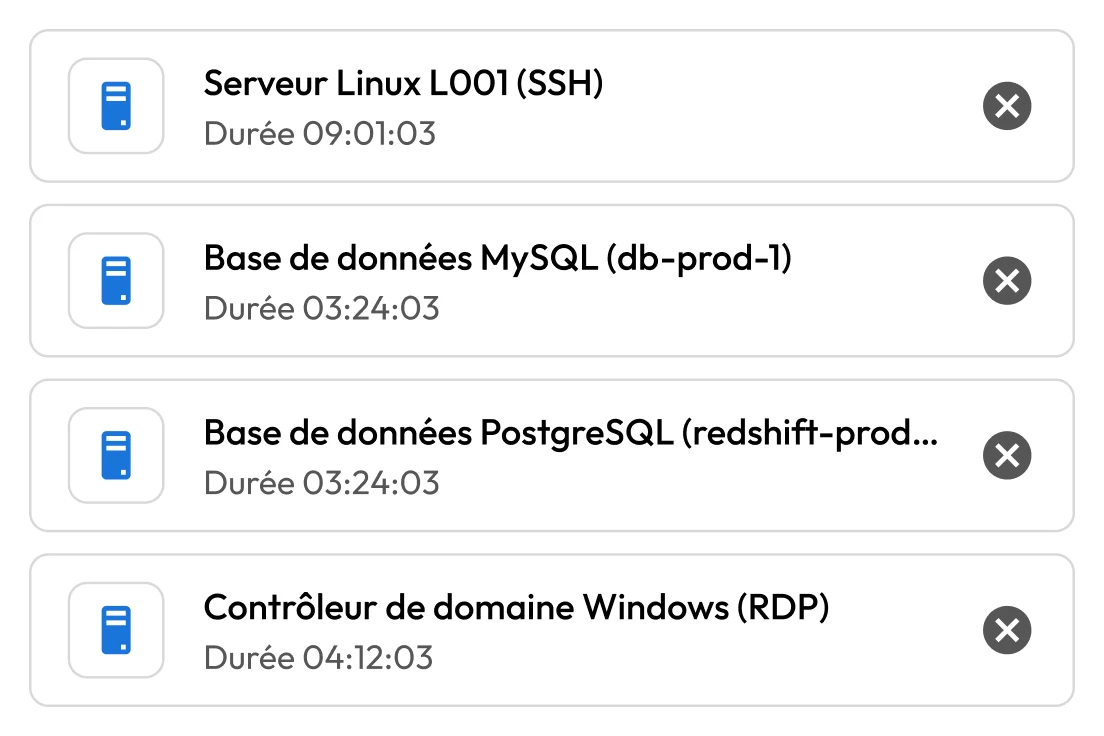

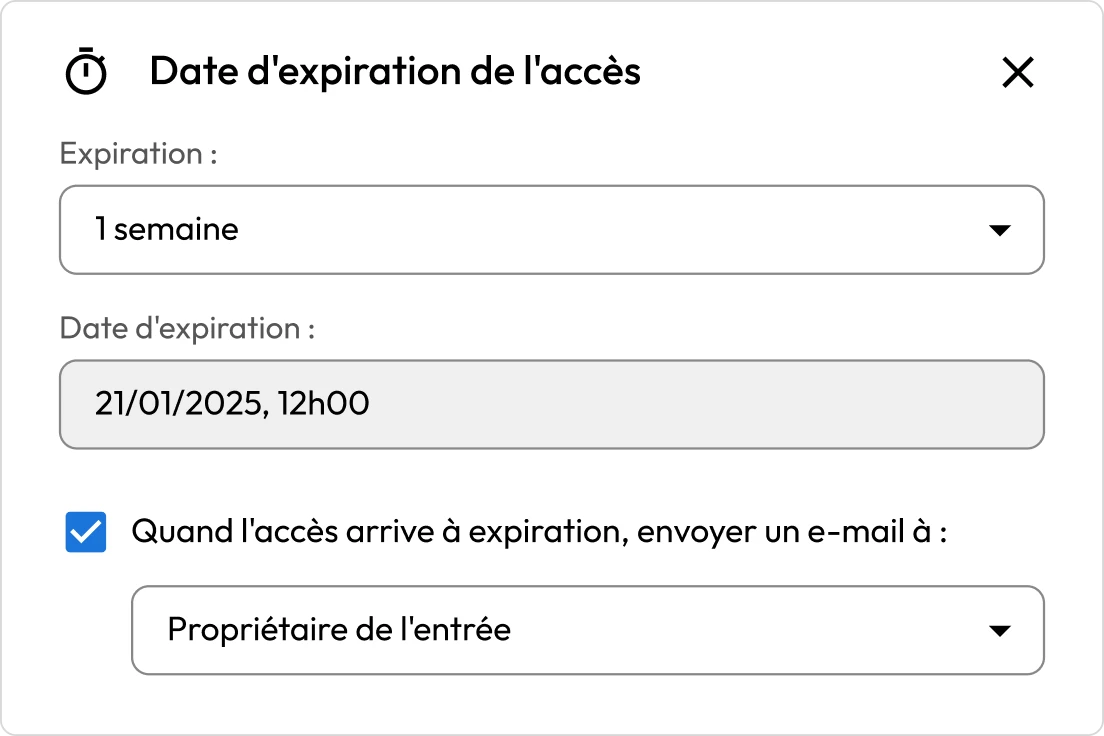

Risques liés aux accès des tiers

Les entreprises SaaS font souvent appel à des développeurs externes, des consultants et des partenaires d’intégration qui ont besoin d’un accès temporaire ou limité aux systèmes internes. Sans contrôles d’accès précis et sans surveillance des sessions, l’accès des tiers crée une faille de sécurité majeure. Ces utilisateurs externes peuvent conserver des droits d’accès plus importants que nécessaire ou plus longs que prévu, ce qui augmente le risque d’utilisation abusive ou de compromission.