Menaces internes

Les compagnies d'assurance traitent des données clients très sensibles, ce qui fait de la menace interne une préoccupation sérieuse. Les employés, les sous-traitants et les équipes internes disposent souvent d'un accès privilégié aux systèmes critiques et, en l'absence d'une surveillance adéquate, cet accès peut être utilisé à mauvais escient, entraînant des fuites de données ou des violations de la conformité.

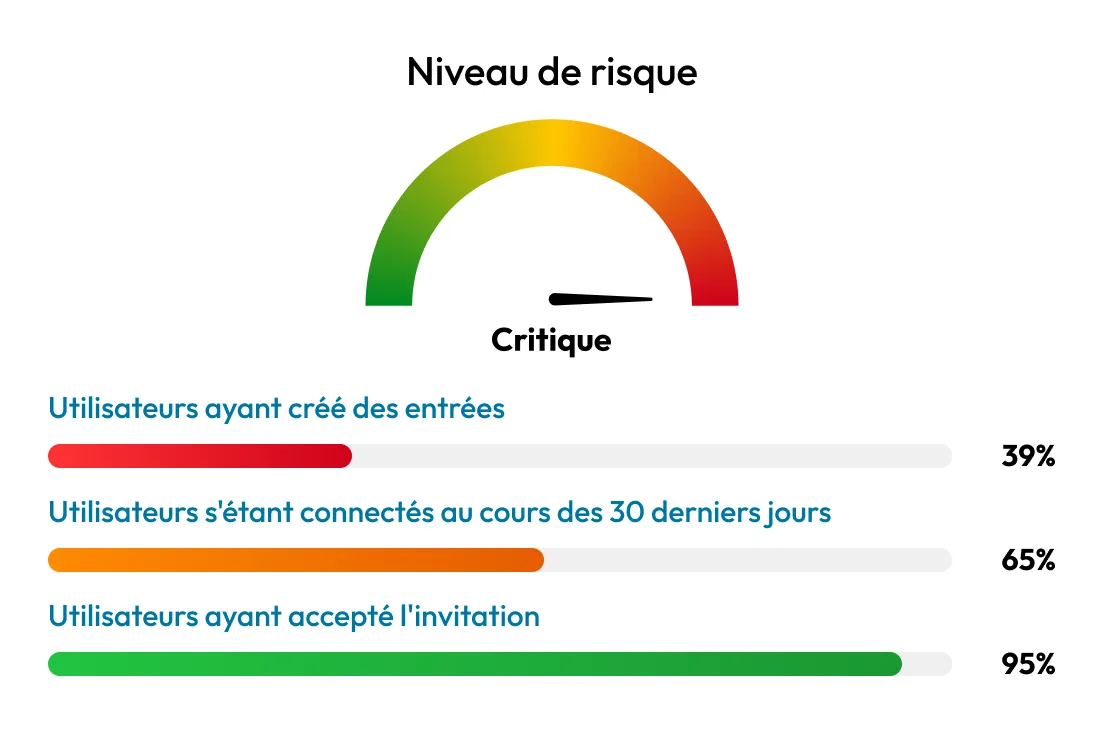

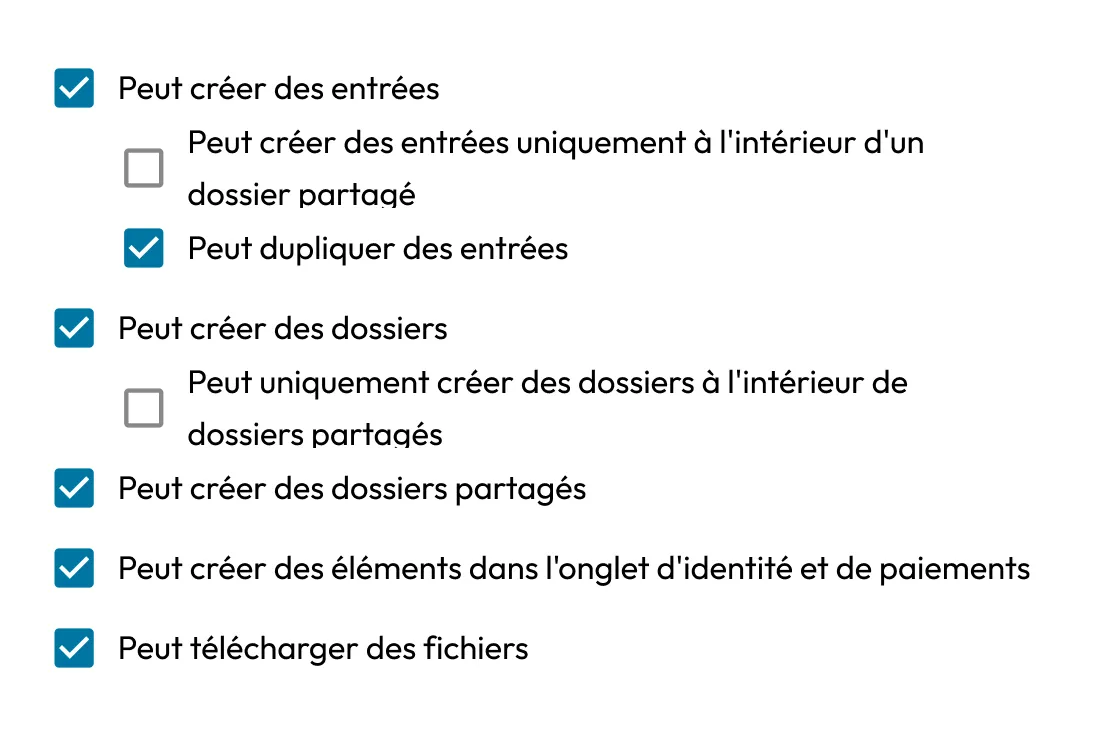

Utilisateurs surprivilégiés

Dans les environnements d'assurance, il est courant que les utilisateurs conservent des droits d'accès dont ils n'ont plus besoin. Au fil du temps, ce « privilege creep » ou cet étalement des privilèges crée des risques inutiles. En l'absence d'examens réguliers des accès et d'un contrôle d'accès basé sur les rôles (RBAC) adéquat, les organisations sont davantage exposées aux abus, aux erreurs de configuration ou à la compromission des comptes.

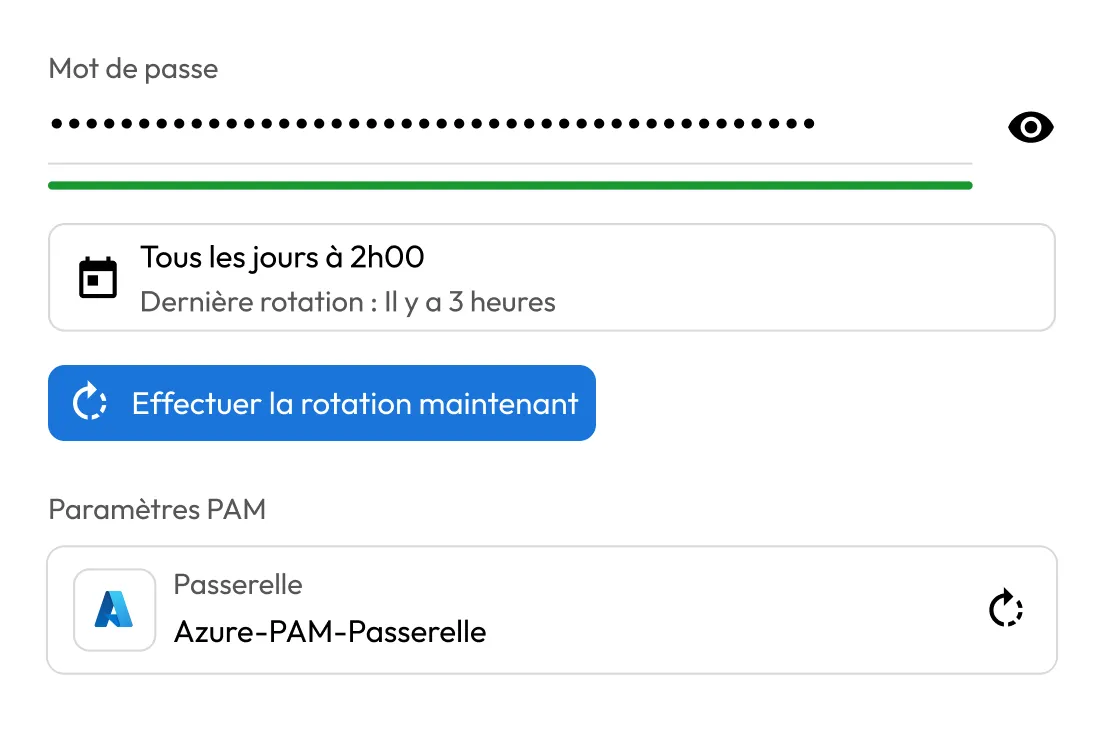

Systèmes existants

De nombreux prestataires d'assurance s'appuient encore sur des infrastructures anciennes qui ne prennent pas en charge les fonctionnalités modernes des contrôles d'accès. Ces systèmes sont plus difficiles à sécuriser et à intégrer dans les nouveaux outils et laissent souvent des lacunes dans la visibilité et l'application des politiques d'accès privilégié, en particulier dans les environnements hybrides.

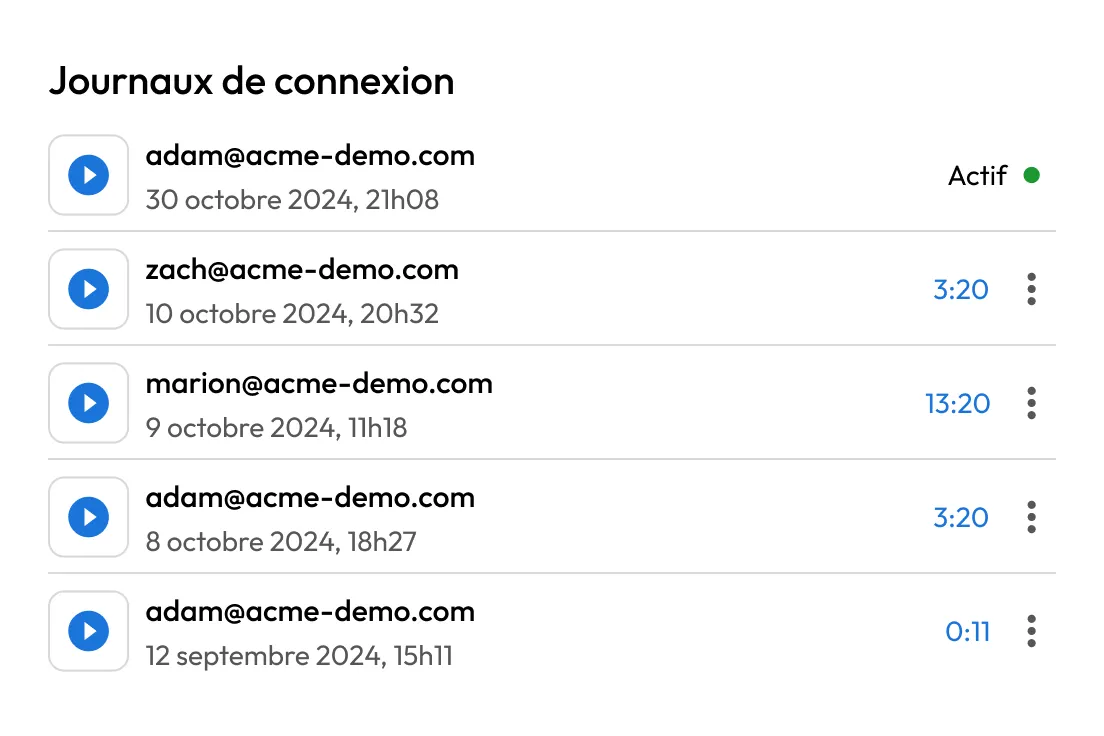

Risques liés aux accès des tiers

Les agents, les courtiers, les fournisseurs informatiques et d'autres tiers ont souvent besoin d'accéder aux systèmes des assureurs. La gestion de leurs identifiants, le contrôle des activités et la limitation de l'accès au nécessaire sont autant de défis à relever, surtout en l'absence d'un contrôle centralisé. La faiblesse des contrôles d'accès des tiers peut entraîner de graves risques en matière de sécurité et de conformité.

Défis de la sécurité cloud

À mesure que les assureurs adoptent les technologies dans le cloud, la gestion des accès privilégiés dans les systèmes sur site et cloud devient plus complexe. Chaque environnement présente ses propres risques, ce qui rend l'application cohérente et la visibilité plus difficiles sans outils unifiés.

Conformité réglementaire

Les compagnies d'assurance sont soumises à une surveillance réglementaire stricte en ce qui concerne l'accès aux données sensibles. Il est important de veiller à ce que l'accès privilégié soit limité, surveillé et contrôlable, mais cela demande beaucoup de ressources s'il n'est pas automatisé. Le non-respect des exigences peut entraîner des sanctions financières et des atteintes à la réputation.