Systèmes anciens complexes

De nombreuses agences fédérales s’appuient encore sur des systèmes anciens. Ces systèmes sont difficiles à mettre à jour, ne prennent pas en charge les protocoles d’authentification modernes et manquent souvent de capacités d’intégration avec les outils de cybersécurité actuels. Leur complexité et leur fragilité entravent le changement, laissant des failles que les adversaires peuvent exploiter. Même de simples mises à niveau de sécurité de routine peuvent être perturbatrices, entraînant des retards et augmentant les risques.

Exigences de conformité

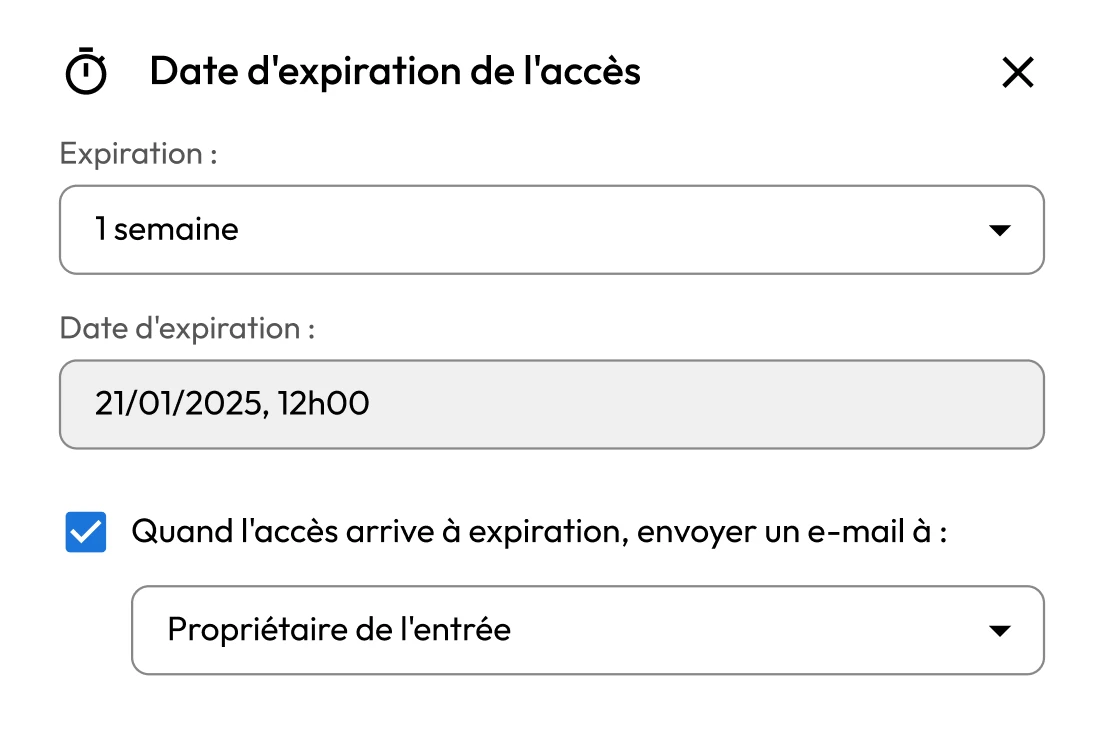

Les entités fédérales sont soumises à des directives de conformité et décrets en constante évolution, tels que FISMA ou NIST 800-63B, qui imposent des pratiques plus strictes en matière de contrôle d’accès et de protection des données. Le respect de ces exigences est complexe en raison de la fragmentation des environnements et de la visibilité limitée sur qui a accès à quoi. L’audit des actions des utilisateurs privilégiés, la démonstration du principe de moindre privilège et la production de rapports de conformité peuvent être gourmands en ressources.

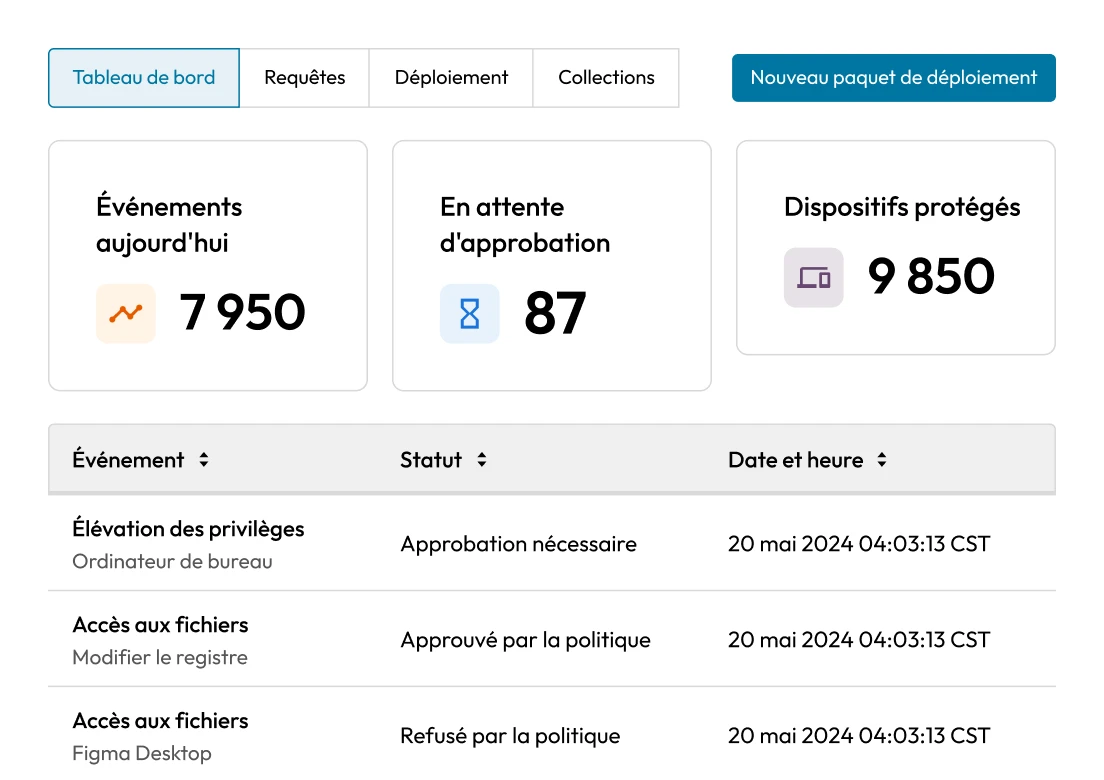

Adoption du modèle zero-trust

Le passage au modèle zero-trust nécessite que tous les composants du ministère de la Défense (DoD) adoptent et intègrent des capacités zero trust dans l’ensemble de leurs systèmes, architectures et budgets. De nombreuses agences peinent à prioriser les solutions de cybersécurité nécessaires pour cette transition. Une gestion stricte des accès privilégiés est essentielle dans un modèle zero-trust, car ces comptes présentent le risque le plus élevé en cas de compromission et nécessitent une surveillance continue pour protéger les données sensibles et les opérations.

Infrastructure informatique décentralisée

Les organismes gouvernementaux opèrent souvent dans des environnements multicloud sans périmètre, avec des systèmes répartis sur site, dans le cloud et à distance. Cette fragmentation complique l’application des contrôles d’accès et la surveillance des activités privilégiées. Une stratégie ICAM unifiée nécessite une visibilité et un contrôle centralisés sur tous les utilisateurs et appareils, mais de nombreuses agences ne disposent toujours pas de cette base, rendant la gestion des risques et la réponse aux incidents plus difficiles.

Contraintes budgétaires

Il est souvent demandé aux agences fédérales d’en faire plus avec moins. Les budgets serrés, les processus d’achat rigides et les priorités concurrentes entravent les investissements dans des programmes de sécurité complets. La cybersécurité moderne nécessite des investissements dans les outils, les talents et la formation, trois domaines sous contraintes. Il s’ensuit une dépendance à des processus manuels ou à des outils anciens qui ne sont pas équipés pour faire face aux menaces modernes.

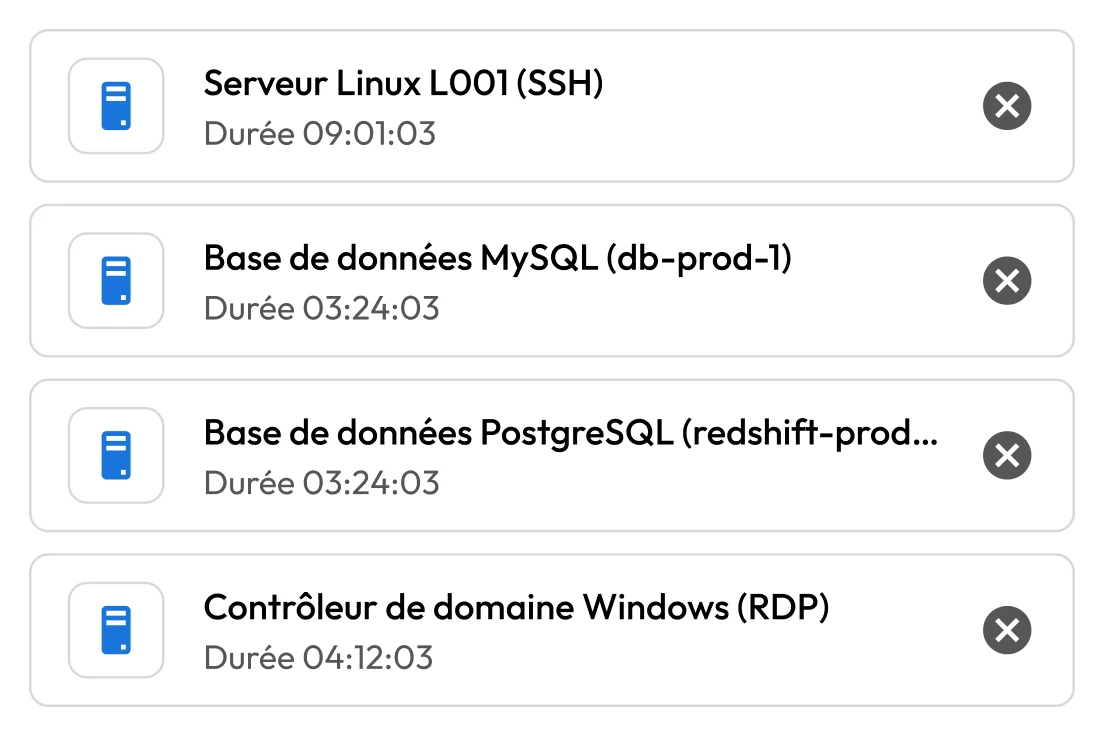

Identifiants privilégiés non gérés

Les comptes privilégiés permettent d’accéder aux systèmes et aux données les plus sensibles au sein des agences fédérales. En cas de compromission, ils peuvent permettre à des adversaires de se déplacer latéralement et d’accéder à des informations classifiées. Pour protéger les intérêts nationaux et maintenir la confiance du public, les agences doivent donner la priorité à la gestion sécurisée des identifiants de connexion privilégiés. Cela contribue à renforcer la cybersécurité et garantit la conformité avec les directives fédérales.