Robo de credenciales privilegiadas

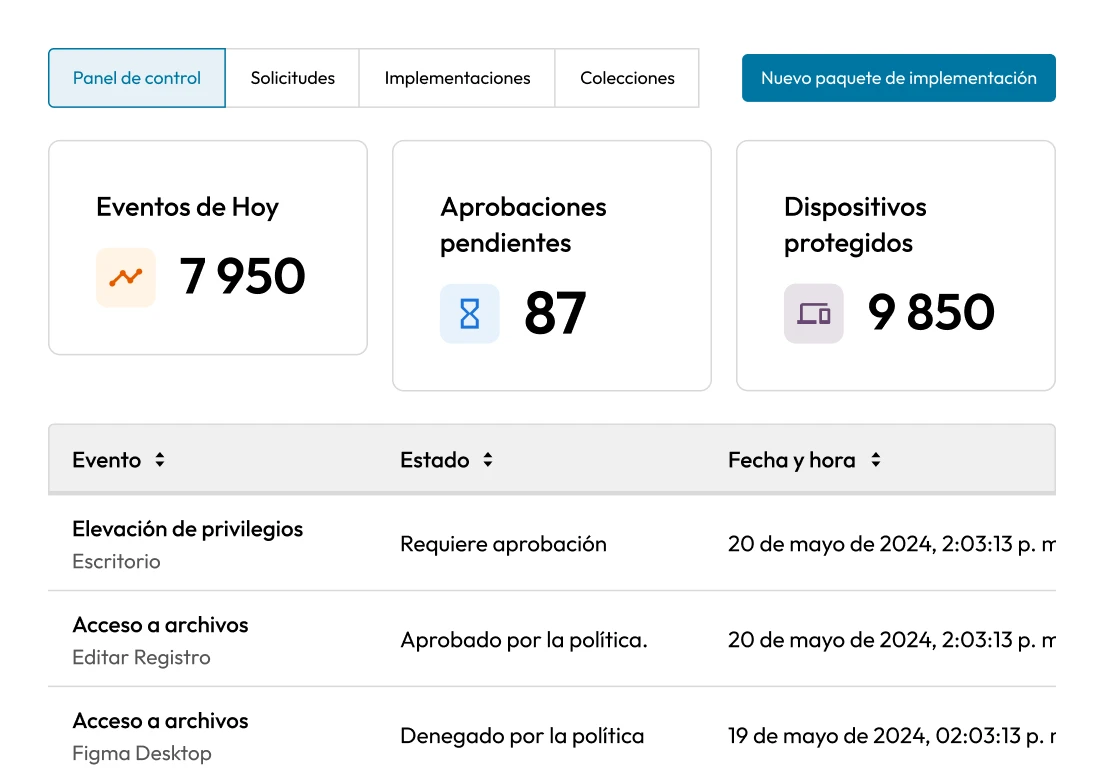

Los ciberdelincuentes frecuentemente apuntan a conseguir las credenciales internas de administración y DevOps a través del phishing o el malware. Estas cuentas privilegiadas dan acceso directo a sistemas críticos y, una vez comprometidas, pueden permitir que los ciberdelincuentes se muevan libremente dentro del entorno, a veces, sin ser detectados de inmediato.

Amenazas internas

Los empleados, contratistas y socios con acceso privilegiado pueden correr graves riesgos de seguridad. Ya sea por descuido o mal uso intencional, estos internos pueden comprometer los sistemas, exponer datos confidenciales e interrumpir las operaciones, especialmente en entornos donde el acceso privilegiado no se controla o monitorea estrictamente.

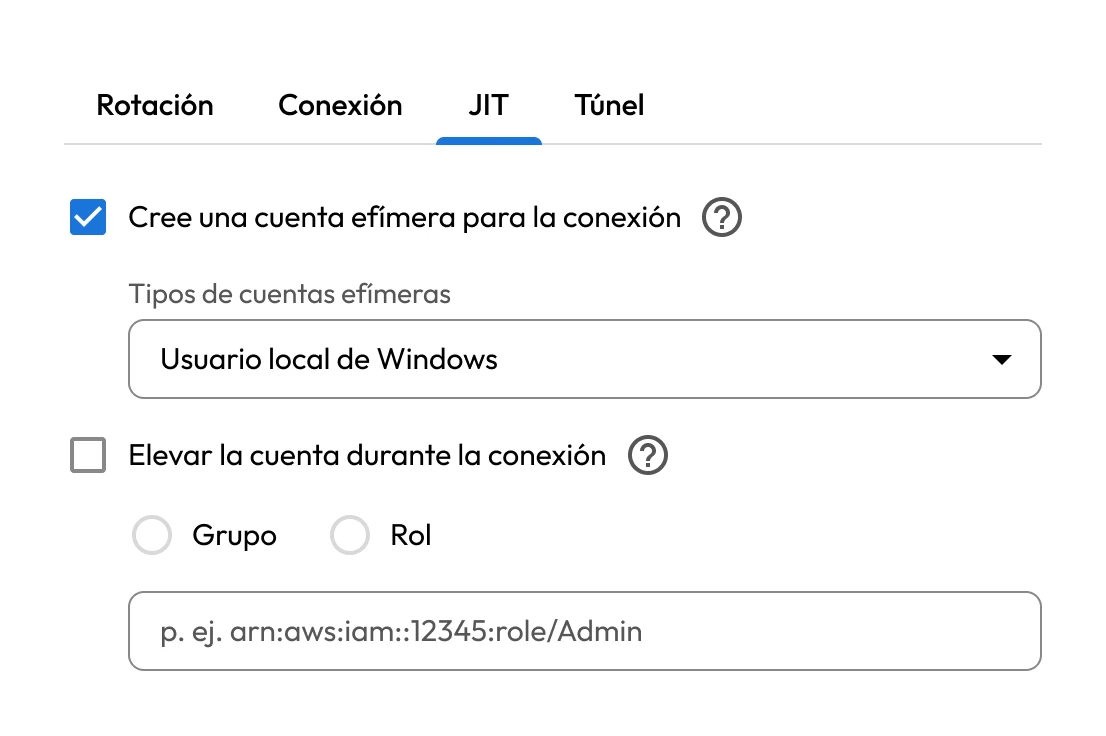

Falta de controles de privilegio mínimo

Las cuentas con privilegios excesivos y los roles mal configurados son problemas comunes en entornos SaaS. Con frecuencia, a los empleados se les concede un acceso más amplio del necesario, lo que aumenta el impacto potencial si se hace un mal uso de una cuenta. Sin la aplicación estricta de los principios de privilegio mínimo, los usuarios pueden obtener acceso innecesario a sistemas sensibles.

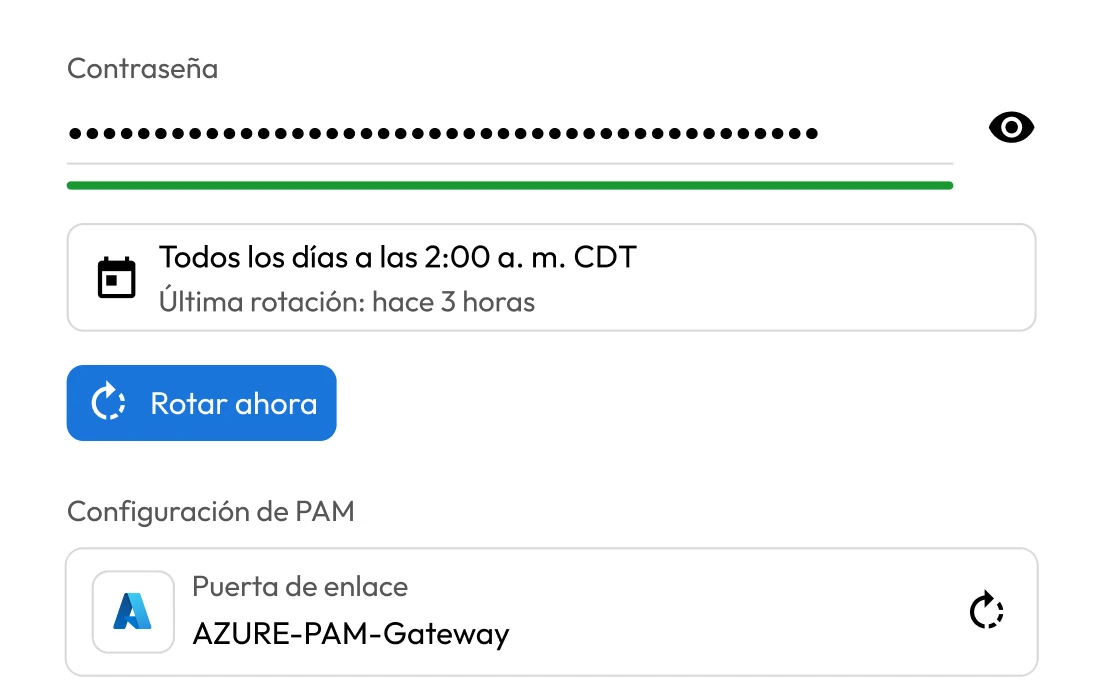

Gestión escasa de secretos

Muchas organizaciones de SaaS tienen dificultades para gestionar las credenciales de manera segura en sus entornos de DevOps. Los secretos se incrustan frecuentemente en scripts, archivos de configuración o repositorios de código como GitHub, donde pueden ser expuestos durante su desarrollo o implementación. Estas prácticas crean riesgos innecesarios y dejan los sistemas críticos vulnerables a un uso indebido o a ser comprometidos.

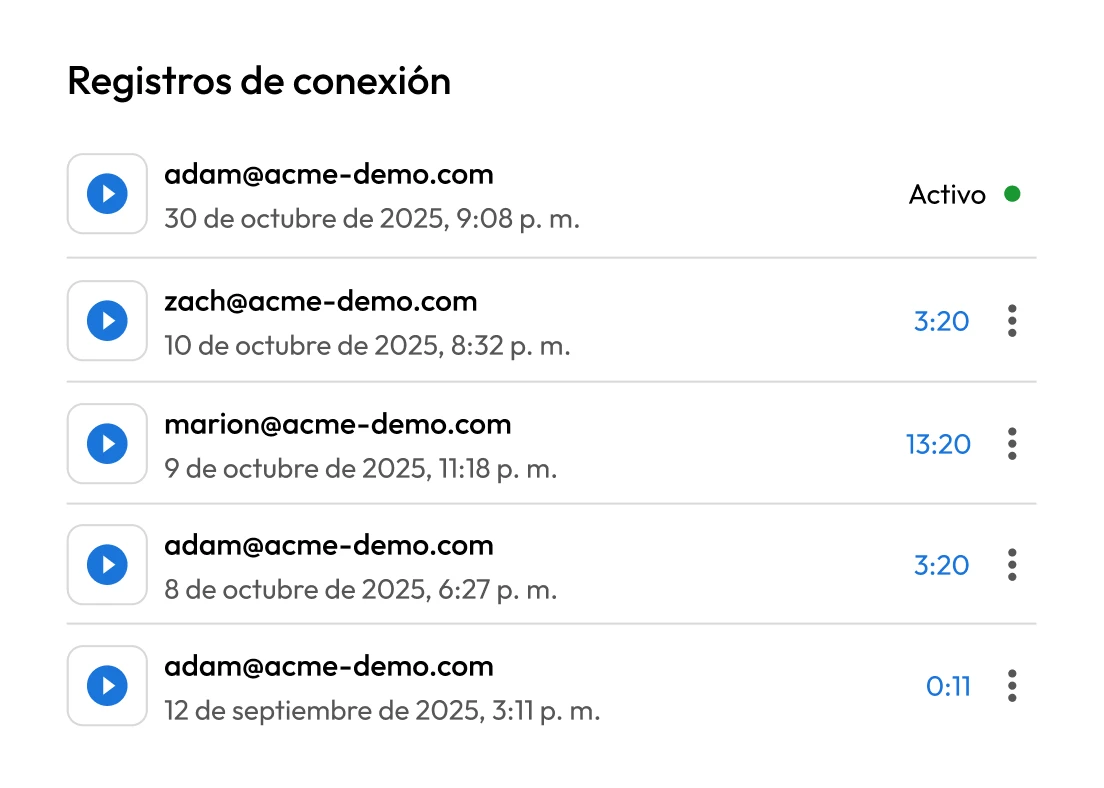

Monitoreo insuficiente de actividades con privilegios

Sin supervisión en tiempo real, el mal uso de cuentas privilegiadas puede escalar rápidamente y pasar desapercibido hasta que se produzcan daños graves. La auditoría inadecuada, la falta de análisis de comportamiento o la ausencia de alertas vinculadas a la actividad privilegiada pueden dificultar la detección de anomalías o acciones no autorizadas. Estas brechas de visibilidad dejan espacio para que los ciberdelincuentes o quienes tengan información privilegiada exploten el acceso elevado.

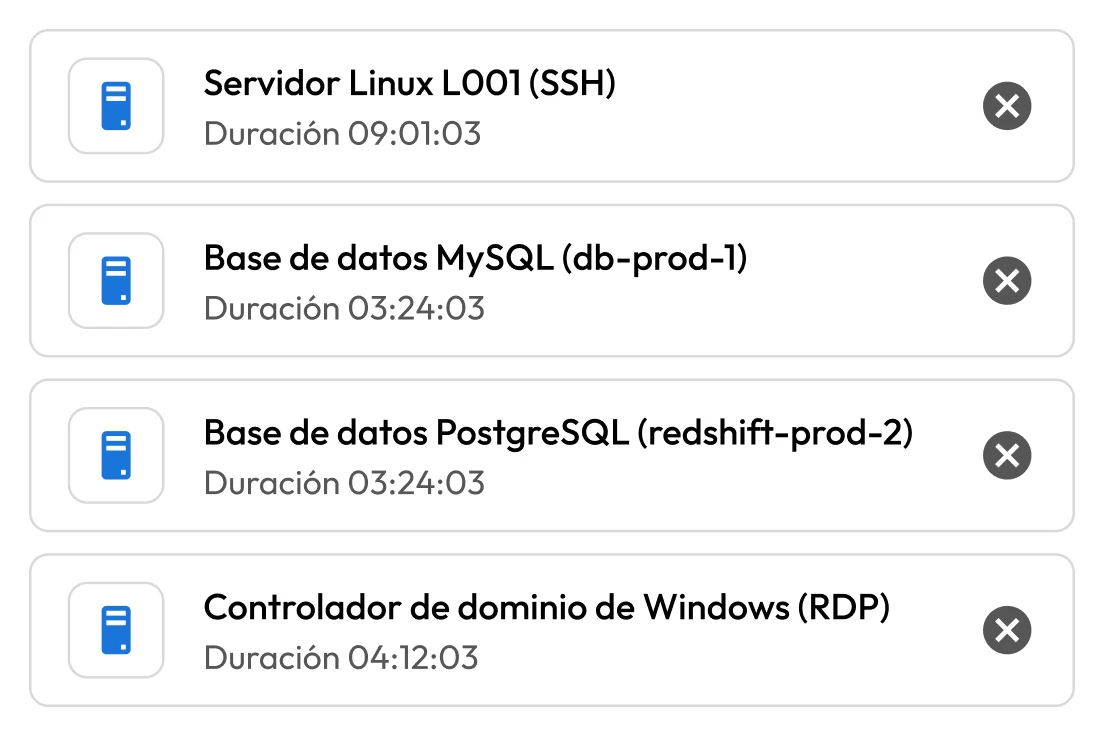

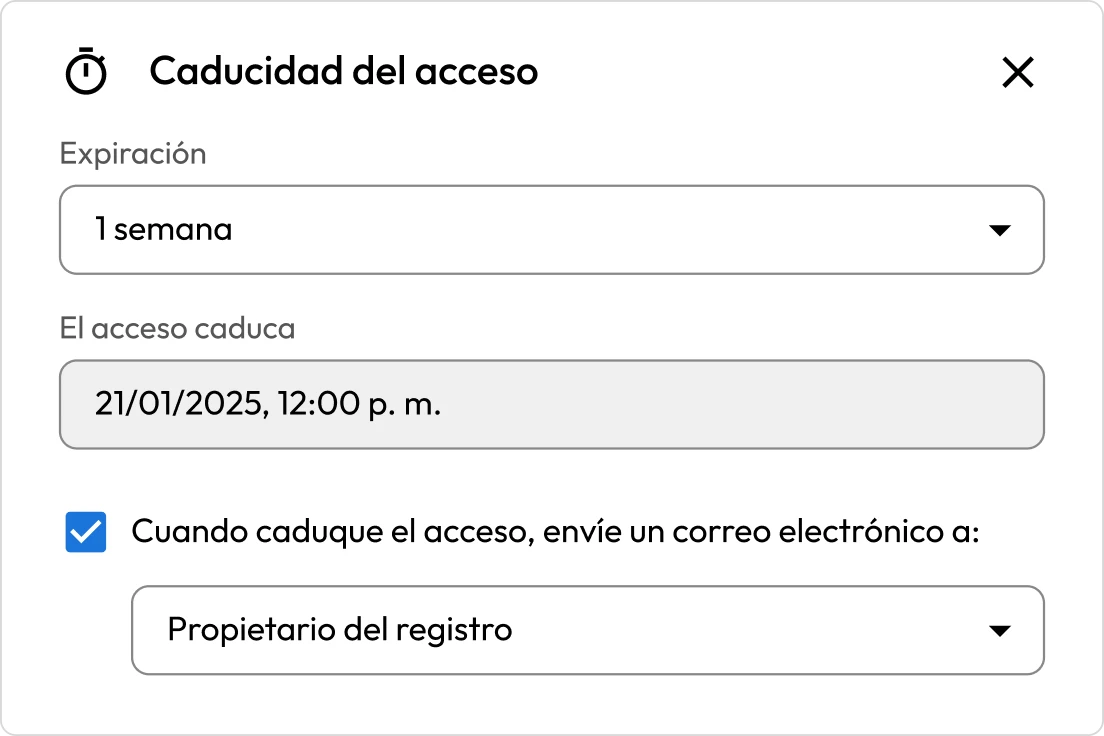

Riesgos de acceso de terceros

Las empresas de SaaS a menudo dependen de desarrolladores externos, consultores y socios de integración que requieren acceso temporal o limitado a los sistemas internos. Sin controles de acceso detallados y monitoreo de sesiones, el acceso de terceros genera una brecha de seguridad significativa. Estos usuarios externos pueden retener más acceso del necesario o durante más tiempo del previsto, lo que aumenta el riesgo de uso indebido o compromiso.