Sistemas heredados complejos

Muchas agencias federales todavía se basan en sistemas heredados. Estos sistemas son difíciles de parchear, no admiten los protocolos de autenticación modernos y, en general, carecen de integración con las herramientas de ciberseguridad actuales. Su complejidad y fragilidad los hacen resistentes al cambio, dejando brechas que los adversarios pueden explotar. Incluso las actualizaciones de seguridad rutinarias pueden ser disruptivas, ya que causan retrasos y aumentan el riesgo.

Requisitos de conformidad

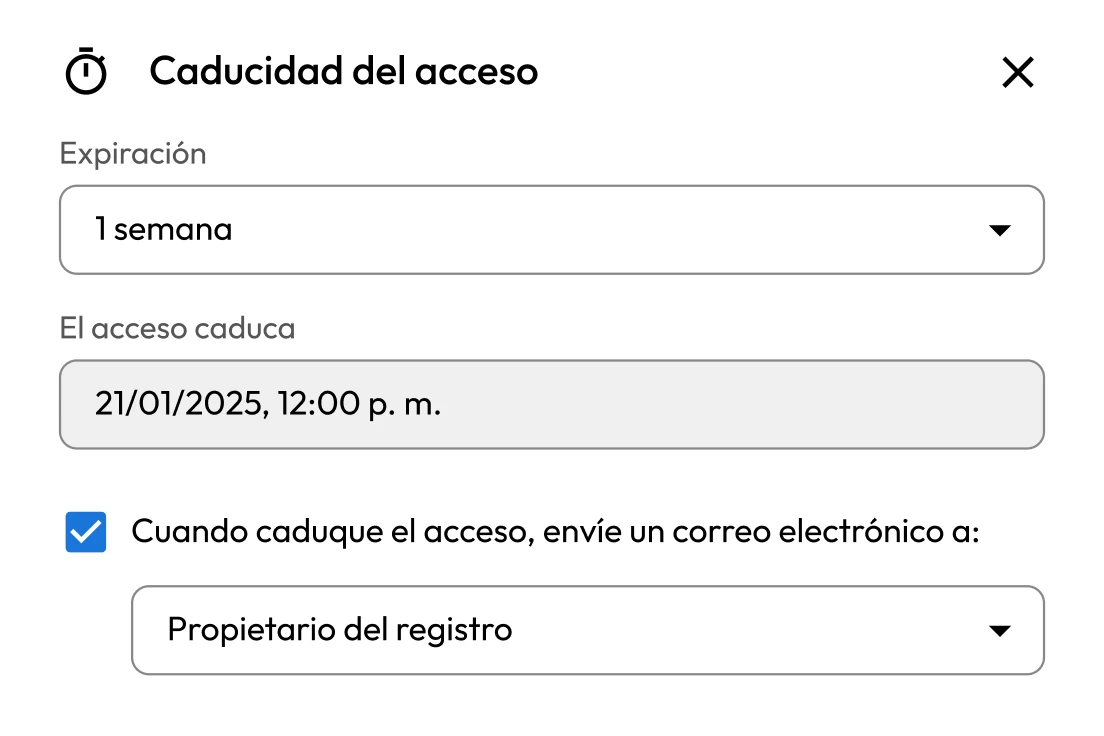

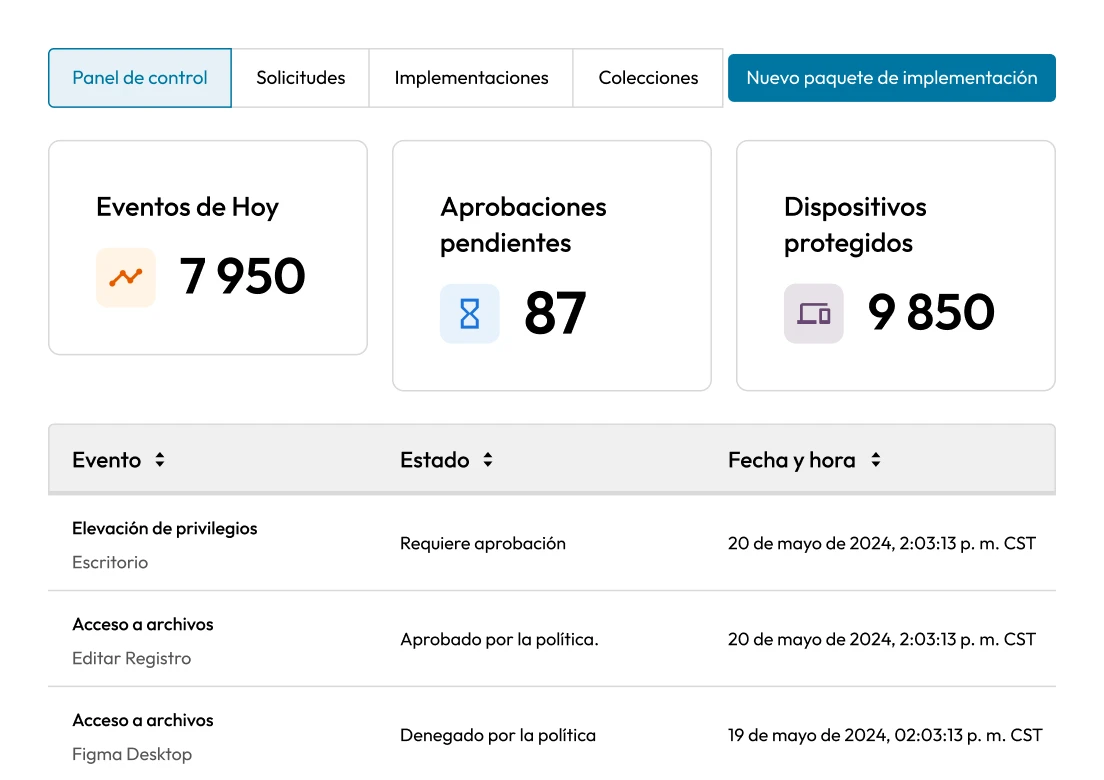

Las entidades federales están sujetas a un panorama cambiante de mandatos de cumplimiento, como FISMA, NIST 800-63B y órdenes ejecutivas que exigen prácticas más estrictas de control de acceso y protección de datos. Cumplir con estos requisitos es un desafío debido a los entornos fragmentados y la visibilidad limitada sobre quién tiene acceso a qué. La auditoría de las acciones de los usuarios privilegiados, la demostración del principio de privilegio mínimo y la elaboración de informes de cumplimiento pueden consumir muchos recursos.

Adopción de la confianza cero

La transición a la confianza cero requiere que todos los componentes del Departamento de Defensa (DoD) adopten e integren capacidades de confianza cero en sus sistemas, arquitecturas y presupuestos. Muchas agencias tienen dificultades para priorizar las soluciones de ciberseguridad necesarias para esta transición. La gestión estricta del acceso privilegiado es clave en un entorno de confianza cero, ya que estas cuentas representan el mayor riesgo si se comprometen y requieren una supervisión continua para proteger datos y operaciones sensibles.

Infraestructura de TI descentralizada

Las agencias gubernamentales suelen operar en entornos sin perímetro y multinube, con sistemas distribuidos en ubicaciones locales, en la nube y en ubicaciones remotas. Esta fragmentación complica la aplicación de controles de acceso y la supervisión de actividades privilegiadas. Una estrategia ICAM unificada requiere visibilidad y control centralizados sobre todos los usuarios y dispositivos; sin embargo, muchas agencias aún carecen de esta base, lo que dificulta la gestión de riesgos y la respuesta a incidentes.

Restricciones presupuestarias

Con frecuencia, se les pide a las agencias federales que hagan más con menos. Los presupuestos ajustados, los procesos de adquisición inflexibles y las prioridades contrapuestas dificultan la inversión en programas de seguridad integrales. La ciberseguridad moderna requiere inversión en herramientas, talento y formación, todo lo cual puede estar restringido. Esto puede resultar en una dependencia de procesos manuales o herramientas heredadas que no están bien equipadas para enfrentar las amenazas modernas.

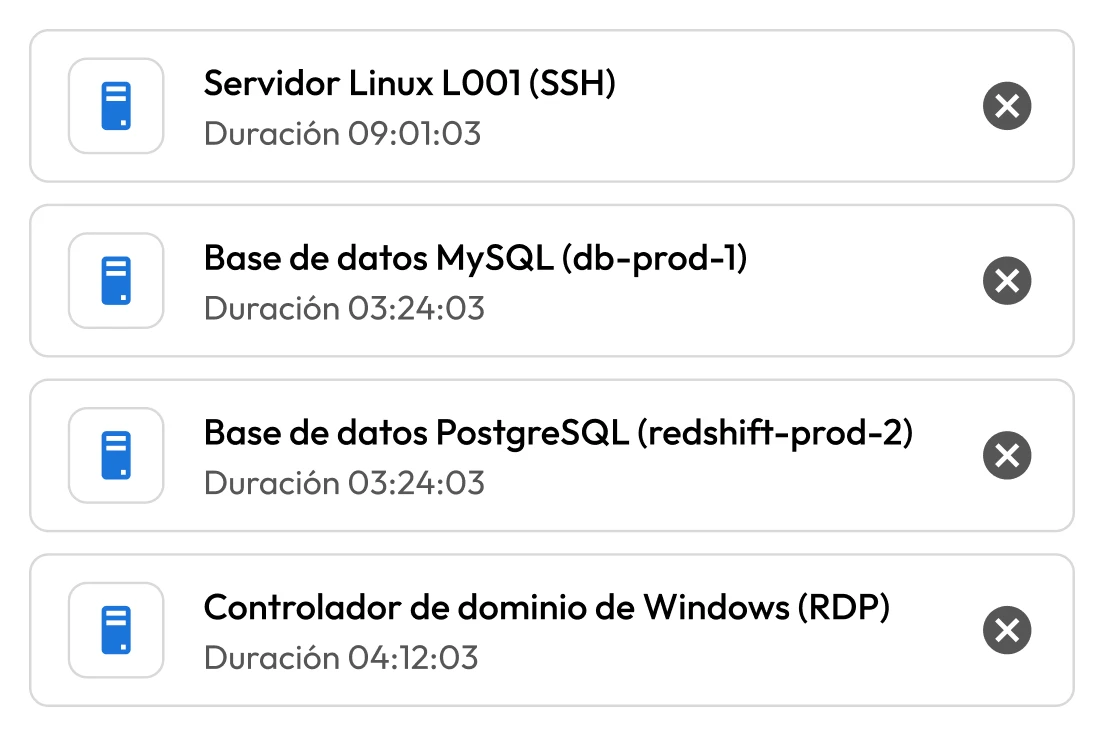

Credenciales privilegiadas sin gestión

Las cuentas privilegiadas otorgan acceso a los sistemas y datos más sensibles dentro de las agencias federales. Si se ven comprometidas, pueden permitir a los adversarios moverse lateralmente y acceder a información clasificada. Para proteger los intereses nacionales y mantener la confianza pública, las agencias deben priorizar la gestión segura de las credenciales privilegiadas. Esto ayuda a fortalecer la ciberseguridad y asegura el cumplimiento de los mandatos federales.