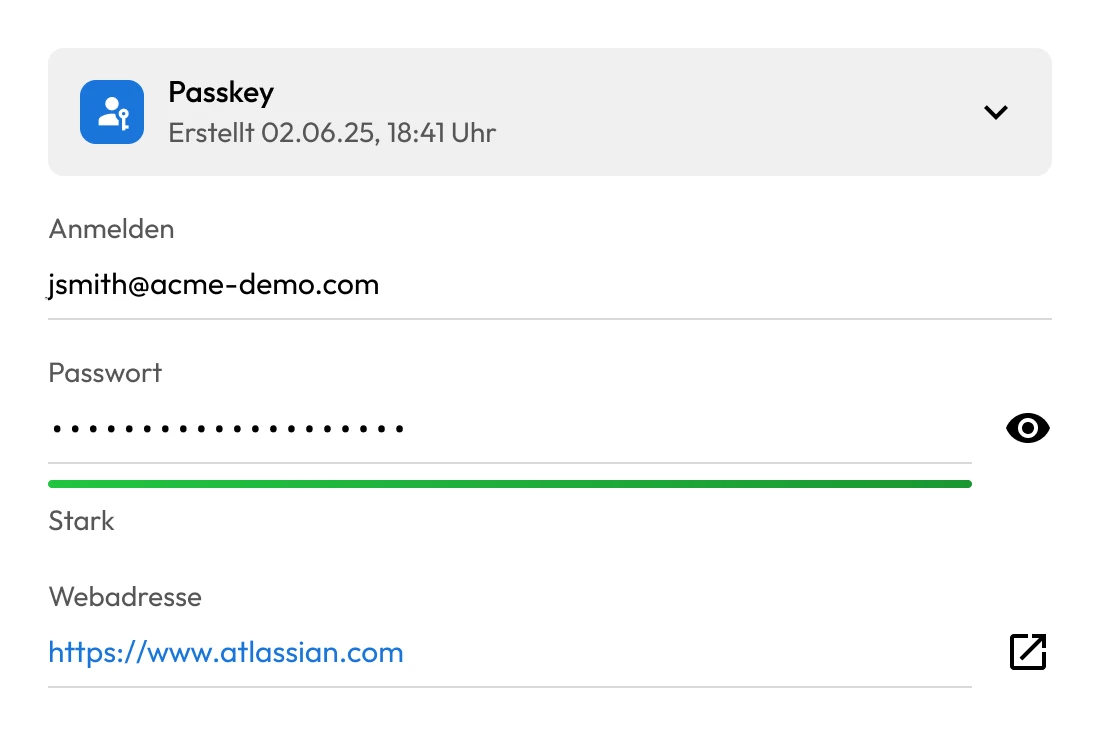

Nahtlose Integration in jede Datenumgebung

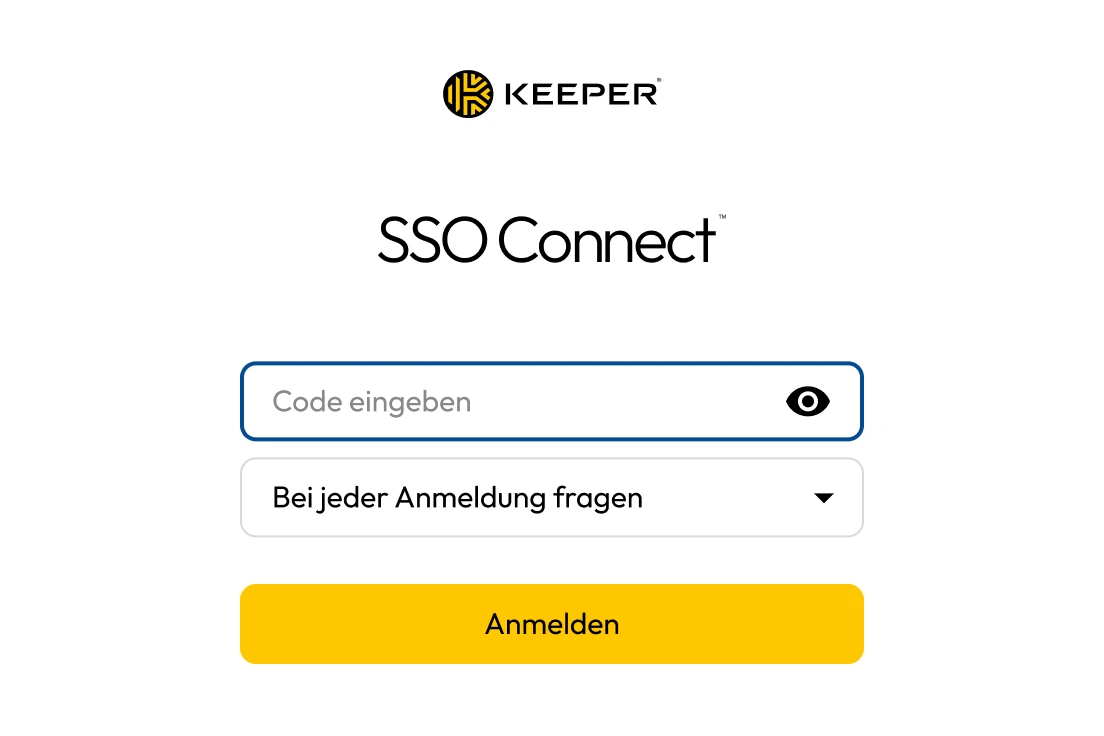

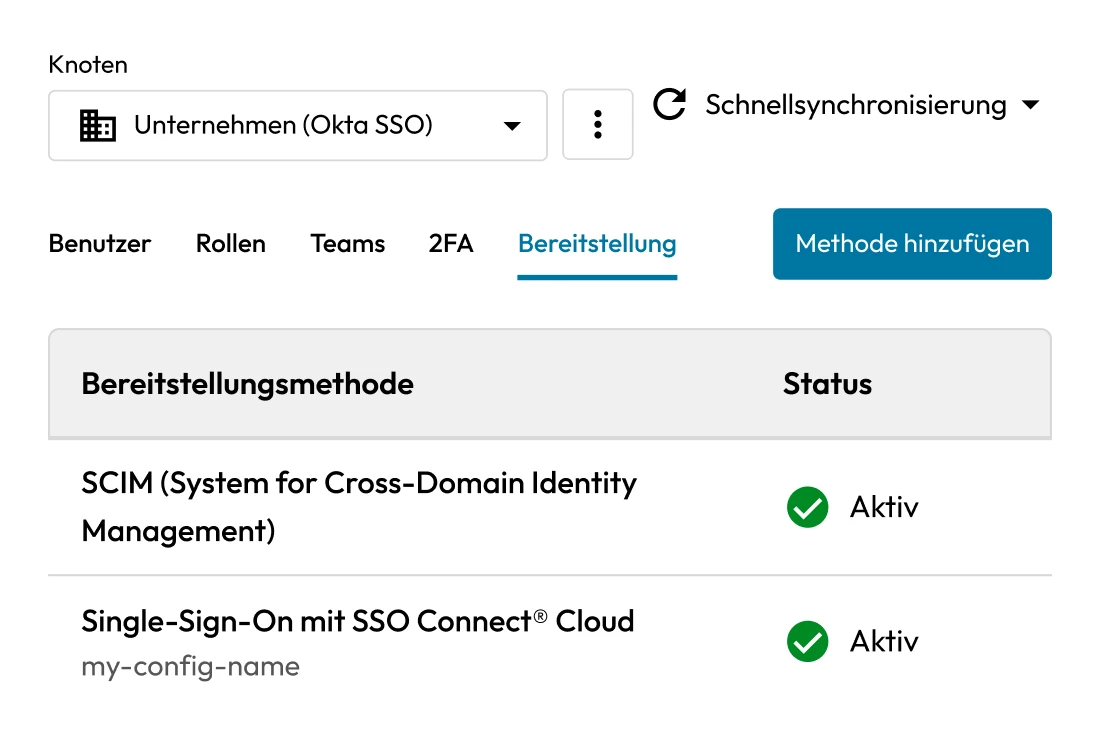

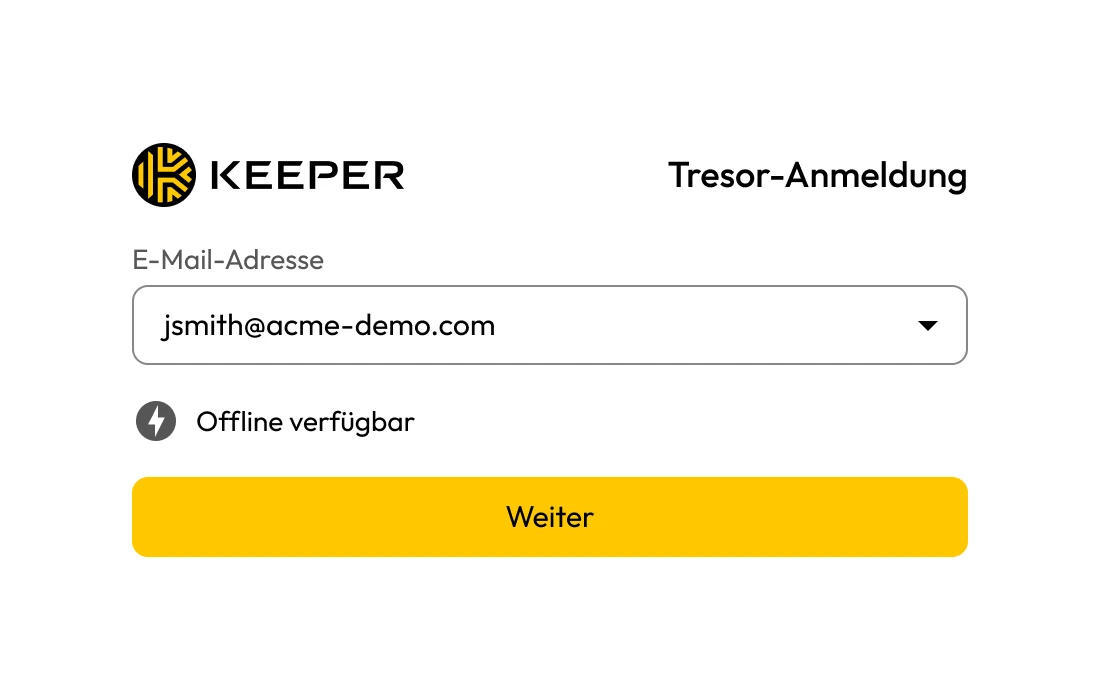

Sichern Sie jede Umgebung - in der Cloud oder vor Ort - unter Windows, macOS und Linux mit Keeper SSO Connect. Es lässt sich nahtlos in führende Identitätsanbieter integrieren, darunter Microsoft 365, Entra ID (Azure), ADFS, Okta, Ping Identity, JumpCloud, Centrify, OneLogin und F5 BIG-IP APM.