Komplexe Altsysteme

Viele Bundesbehörden verlassen sich immer noch auf Altsysteme. Diese Systeme sind schwer zu patchen, unterstützen keine modernen Authentifizierungsprotokolle und lassen sich oft nicht in aktuelle Cybersicherheitstools integrieren. Ihre Komplexität und Fragilität machen sie resistent gegen Veränderungen und hinterlassen Lücken, die Angreifer ausnutzen können. Selbst routinemäßige Sicherheits-Upgrades können störend sein und zu Verzögerungen führen und die Risiken erhöhen.

Compliance-Anforderungen

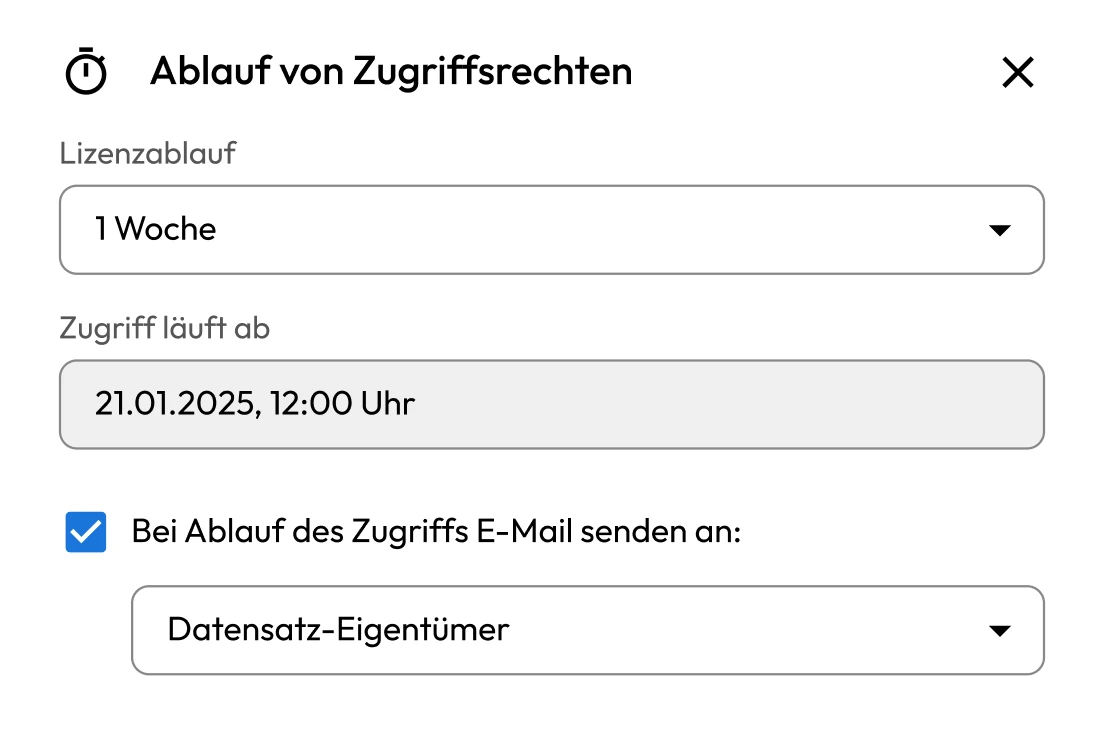

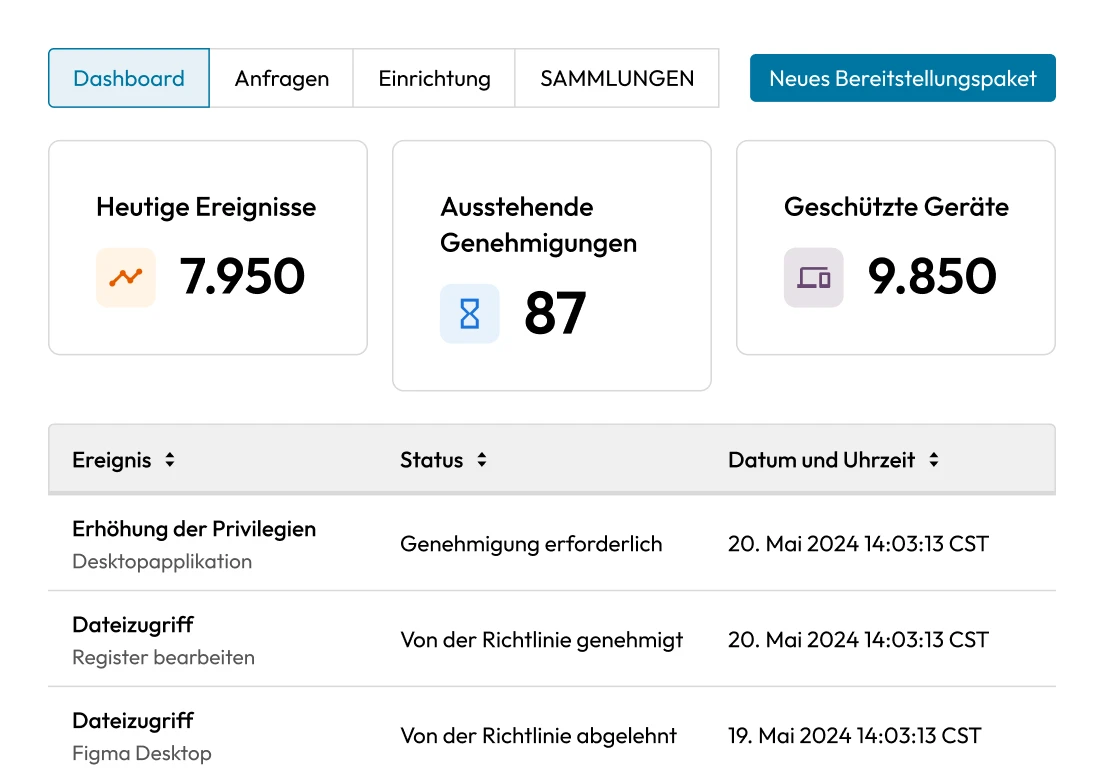

Bundesbehörden unterliegen einer sich entwickelnden Landschaft von Compliance-Mandaten wie FISMA, NIST 800-63B und Durchführungsverordnungen, die strengere Zugriffskontrollen und Datenschutzpraktiken vorschreiben. Die Erfüllung dieser Anforderungen ist aufgrund fragmentierter Umgebungen und begrenzter Transparenz darüber, wer Zugriff auf was hat, eine Herausforderung. Das Überwachen von Aktionen privilegierter Benutzer, das Nachweisen der geringsten Rechte und das Erstellen von Compliance-Berichten können ressourcenintensiv sein.

Einführung von Zero-Trust

Auf dem Weg zu Zero-Trust müssen alle Komponenten des Verteidigungsministeriums (DoD) Zero-Trust-Funktionen in ihren Systemen, Architekturen und Budgets einführen und integrieren. Viele Behörden haben Schwierigkeiten, die für diesen Wandel erforderlichen Cybersicherheitslösungen zu priorisieren. Die strikte Verwaltung des privilegierten Zugriffs ist bei Zero-Trust von entscheidender Bedeutung, da diese Konten das größte Risiko darstellen, wenn sie kompromittiert werden, und eine kontinuierliche Überwachung erfordern, um sensible Daten und Abläufe zu schützen.

Dezentralisierte IT-Infrastruktur

Regierungsbehörden arbeiten häufig in perimeterlosen Multi-Cloud-Umgebungen, wobei die Systeme über lokale, Cloud- und Remote-Standorte verteilt sind. Diese Fragmentierung erschwert die Durchsetzung von Zugriffskontrollen und die Überwachung privilegierter Aktivitäten. Eine einheitliche ICAM-Strategie erfordert eine zentralisierte Transparenz und Kontrolle über alle Benutzer und Geräte, doch vielen Behörden fehlt diese Grundlage immer noch, was das Risikomanagement und die Reaktion auf Vorfälle erschwert.

Budgetbeschränkungen

Bundesbehörden werden oft aufgefordert, mit weniger mehr zu erreichen. Knappe Budgets, unflexible Beschaffungsprozesse und konkurrierende Prioritäten erschweren es, in umfassende Sicherheitsprogramme zu investieren. Moderne Cybersicherheit erfordert Investitionen in Tools, Fachkräfte und Schulungen, die jedoch alle eingeschränkt sein können. Dies kann dazu führen, dass man sich auf manuelle Prozesse oder veraltete Tools verlässt, die für die Bewältigung moderner Bedrohungen schlecht gerüstet sind.

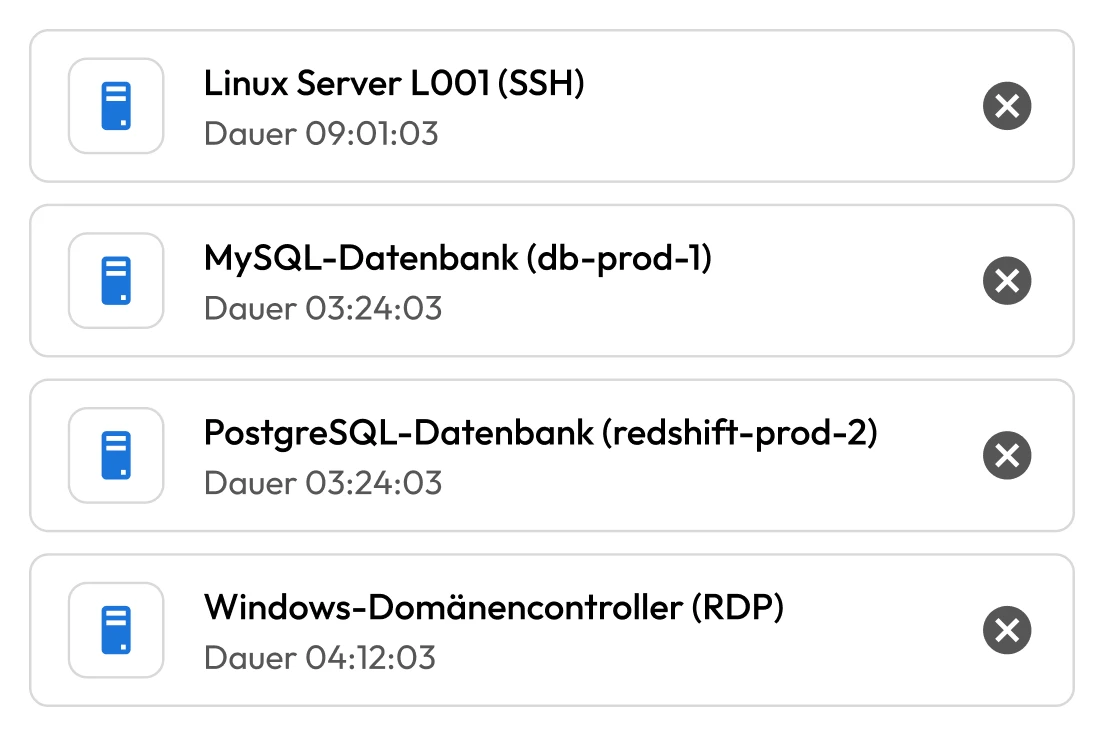

Nicht-verwaltete privilegierte Zugangsdaten

Privilegierte Konten gewähren Zugriff auf die sensibelsten Systeme und Daten innerhalb von Bundesbehörden. Wenn sie kompromittiert werden, können sie es Angreifern ermöglichen, sich seitlich zu bewegen und an geheime Informationen zu gelangen. Um nationale Interessen zu schützen und das Vertrauen der Öffentlichkeit zu wahren, müssen die Behörden die sichere Verwaltung privilegierter Anmeldeinformationen priorisieren. Dies trägt zur Stärkung der Cybersicherheit bei und stellt die Einhaltung von Bundesmandaten sicher.