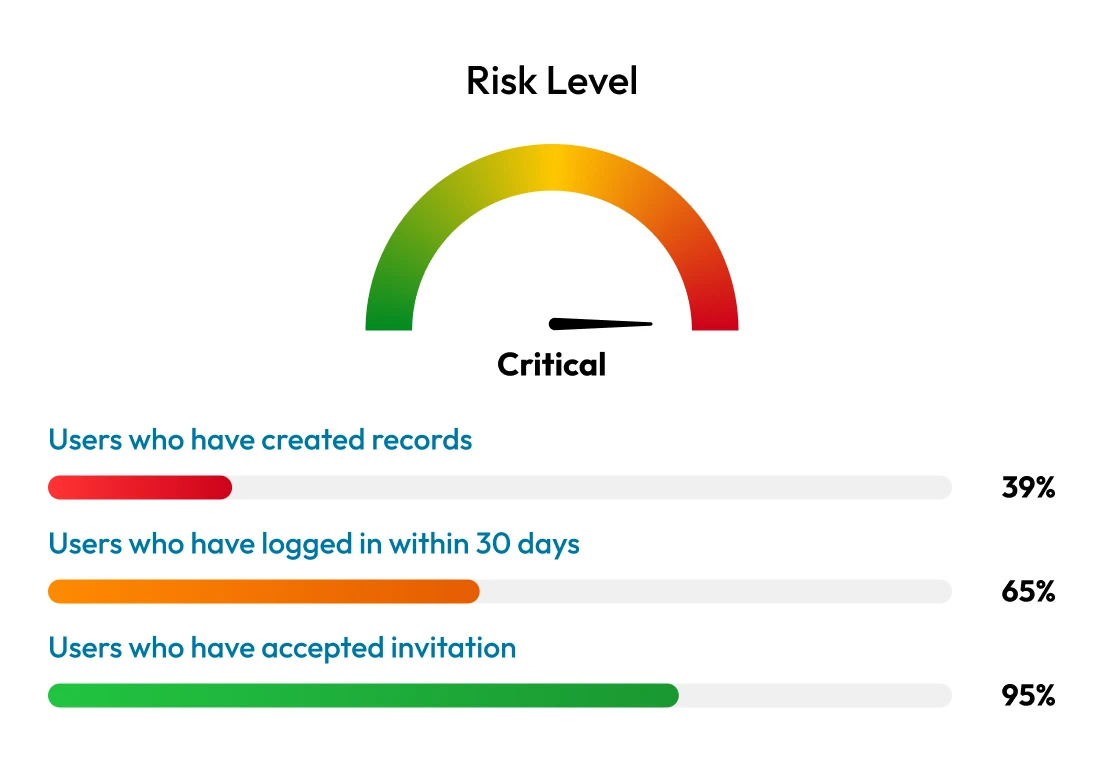

تزايد الامتيازات

يحدث زحف الامتيازات عندما يجمع المستخدمون صلاحيات وصول مفرطة بهدوء مع مرور الوقت. في العديد من الشركات، تتيح الأنظمة القديمة وضعف الرؤية ومراجعات الوصول غير المتكررة للموظفين الاحتفاظ بأذونات لم يعودوا بحاجة إليها. مع مرور الوقت، يؤدي هذا إلى إنشاء مسارات خفية لمجرمي الإنترنت ويجعل من الصعب اكتشاف الأنشطة الضارة.

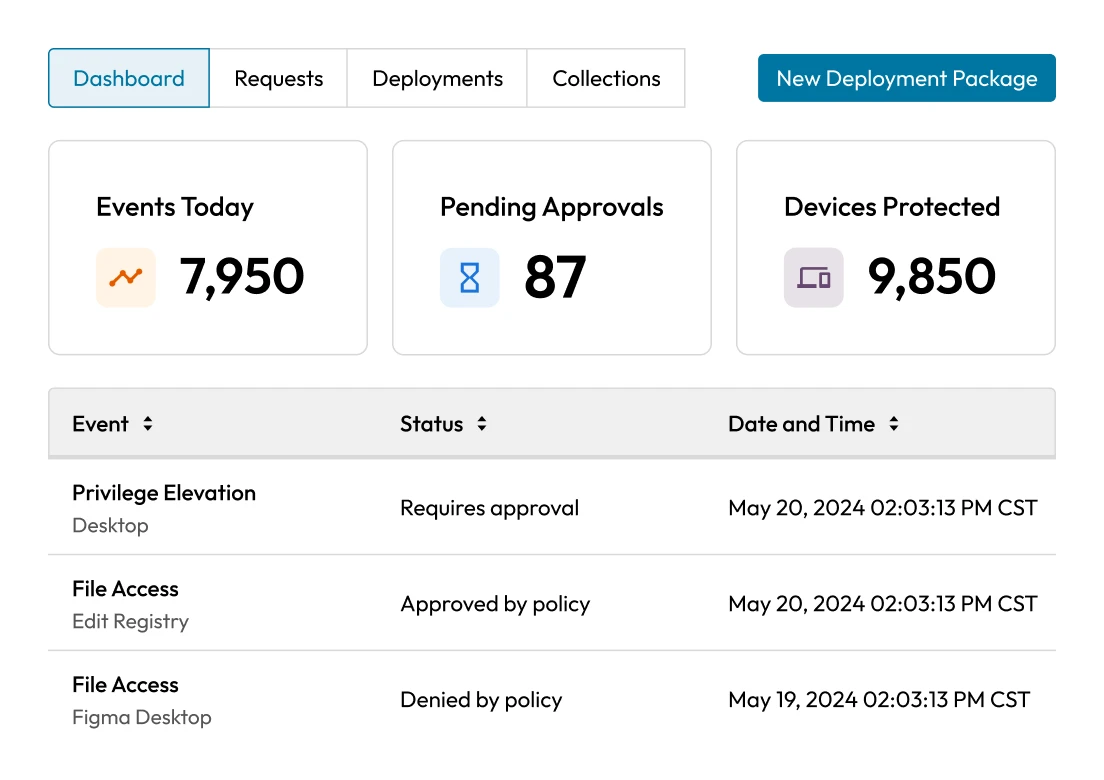

غياب الرقابة في الوقت الفعلي

في البنوك وشركات الاستثمار، غالبًا ما يتمتع المستخدمون ذوو الامتيازات بإمكانية الوصول إلى الأنظمة الحيوية مثل منصات التداول والسجلات المالية وقواعد بيانات العملاء. من دون رقابة في الوقت الفعلي، لا توجد وسيلة للكشف الفوري عما إذا كان المشرف يقوم بتغيير سجلات المعاملات أو يسيء تكوين إعدادات الأمان. قد لا تؤدي هذه الإجراءات إلى إطلاق تنبيهات وغالبًا ما يتم اكتشافها فقط في أثناء عمليات التدقيق أو بعد حدوث اختراق.

سرقة بيانات الاعتماد والتنقل الجانبي

قد تمنح بيانات اعتماد إدارية مسروقة واحدة في مؤسسة مالية مجرمي الإنترنت وصولاً موثوقًا إلى أنظمة حيوية. في غياب الضوابط التي تُقيّد النطاق، وتُراقب النشاط، وتُطبِّق مبدأ الحد الأدنى من الامتيازات، قد يتيح ذلك لمجرمي الإنترنت — من خلال نقطة دخول واحدة فقط — فرصة تصعيد امتيازاتهم والتنقل جانبيًا داخل الشبكة.

المخاطر الداخلية

يمكن للمطلعين الذين لديهم وصول مرتفع إساءة استخدام امتيازاتهم لسرقة البيانات أو تغيير المعاملات أو تجاوز الضوابط. في القطاع المالي، حيث يمتد الوصول غالبًا إلى منصات التداول وأنظمة الدفع وسجلات العملاء، تكون هذه المخاطر خطيرة بشكل خاص. ومن دون رقابة صارمة وحدود وصول واضحة، يمكن حتى للمستخدمين الموثوق بهم أن يصبحوا تهديدًا كبيرًا للأمن والامتثال.

الامتثال التنظيمي

يواجه القطاع المالي ضغوطًا متزايدة للامتثال للوائح المعقدة التي تتطلب رقابة صارمة على الوصول المميز. تتطلب الأُطر التنظيمية مثل SOX وGLBA وFFIEC إشرافًا واضحًا، وإمكانية التدقيق، وتطبيق مبدأ الحد الأدنى من الامتيازات. ومن دون ضوابط مركزية، حتى الفجوات الصغيرة في حوكمة الوصول يمكن أن تؤدي إلى فشل الامتثال، والغرامات، والإضرار بالسمعة.

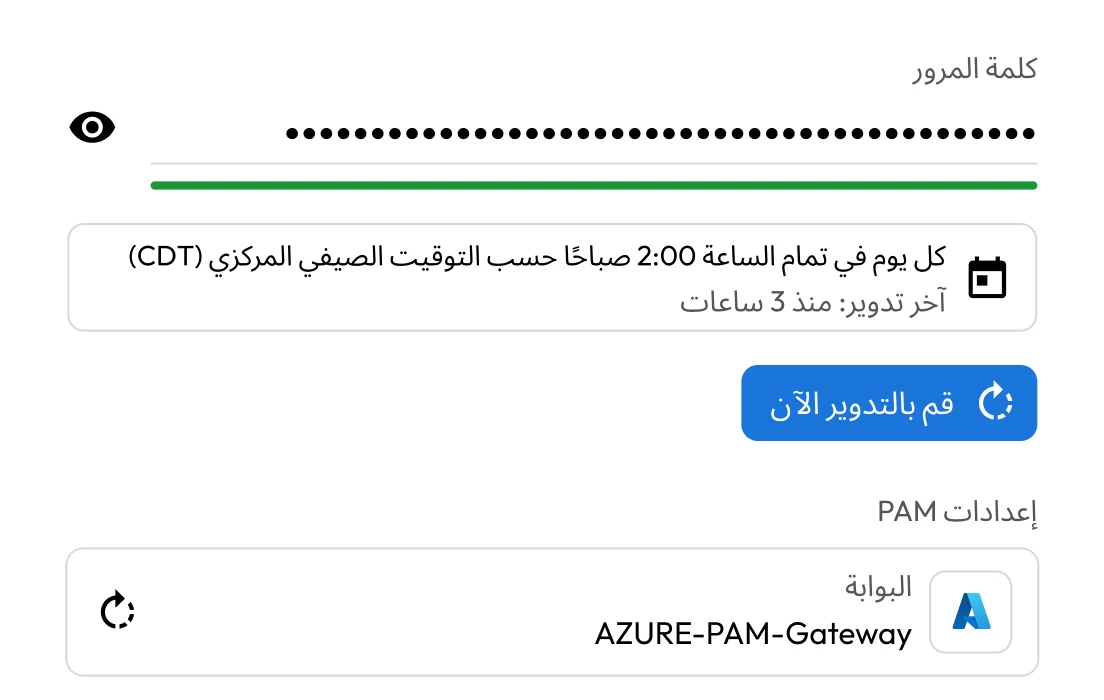

وصول الجهات الخارجية

تعتمد البنوك وشركات الاستثمار بشكل كبير على موردي الطرف الثالث الذين يحتاجون في كثير من الأحيان إلى وصول مميز إلى الأنظمة الحيوية. إذا تم اختراق بيانات اعتماد المورد أو أنظمته، فيمكن لمجرمي الإنترنت تجاوز الدفاعات المحيطية والوصول المباشر إلى البيئات الحساسة. على الرغم من هذا الخطر، يواجه العديد من المؤسسات صعوبة في مراقبة وصول الطرف الثالث والتحكم فيه وتدقيقه بشكل فعال.