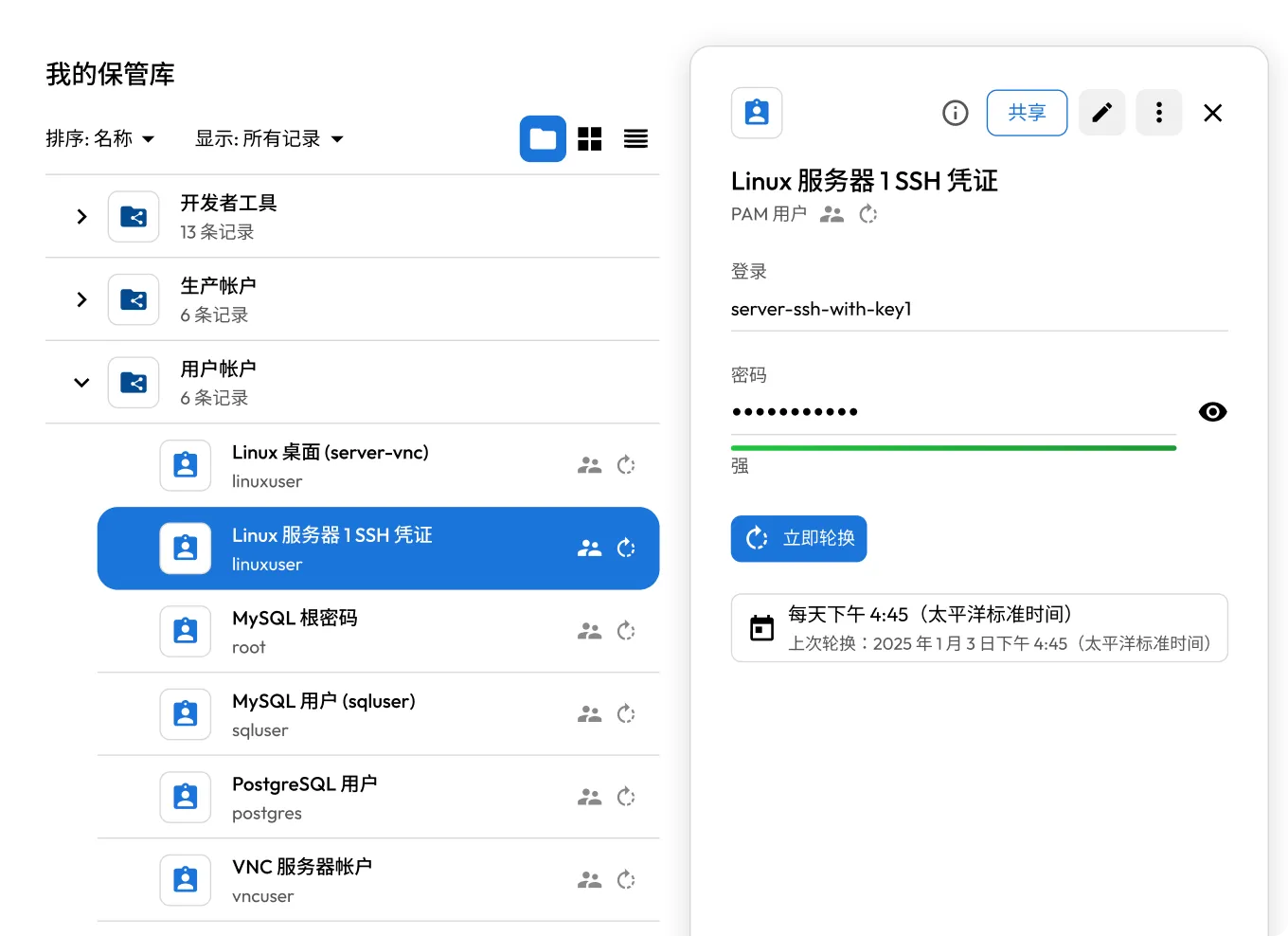

选定需轮换的凭证

在 Keeper 保管库中创建 PAM 用户记录。该记录存储将被自动轮换的凭证。

自动化混合云与多云环境下用户帐户、服务帐户、设备及基础设施的密码轮换流程。

按固定间隔、Cron 表达式执行密码轮换,或按需触发,亦或基于访问权限撤销等策略事件触发轮换。

自动更新依赖轮换凭证的 Windows 服务、计划任务及其他系统,无需手动重新配置。

轮换后立即执行自定义脚本或预定义操作,支持与下游系统集成或清理工作流。

访问权限过期或撤销后立即轮换凭证,实施即时 (JIT) 访问,消除长期权限风险。

所有轮换事件均会记录日志,并可通过 Keeper 高级报告与告警模块 (ARAM) 流式传输至 SIEM 工具,实现全面可视性。

将 PAM 用户关联至 PAM 资源。随后,通过基于时间的间隔或 Cron 表达式,配置轮换频率。

到达调度时间后,Keeper Gateway 将使用分配的管理员凭证进行身份验证,并通过原生协议或云 API 执行密码轮换。

静态凭证存在重大安全风险。KeeperPAM 通过按计划轮换密码或访问结束后立即轮换,消除该风险。

所有轮换事件均记录日志,可审计追溯。KeeperPAM 支持 NIST、CMMC、ISO 27001、HIPAA、SOC 2 等多项标准的合规要求。

手动更新服务帐户、设备及应用程序的密码既耗时又易出错。KeeperPAM 支持整个流程的自动化操作,让团队能够专注于战略举措。

无论凭证存储于 Active Directory、数据库、Linux 服务器、SaaS 应用还是云 IAM 中,KeeperPAM 均可实现整个基础设施的密码轮换自动化,包括本地、混合云和云原生环境。

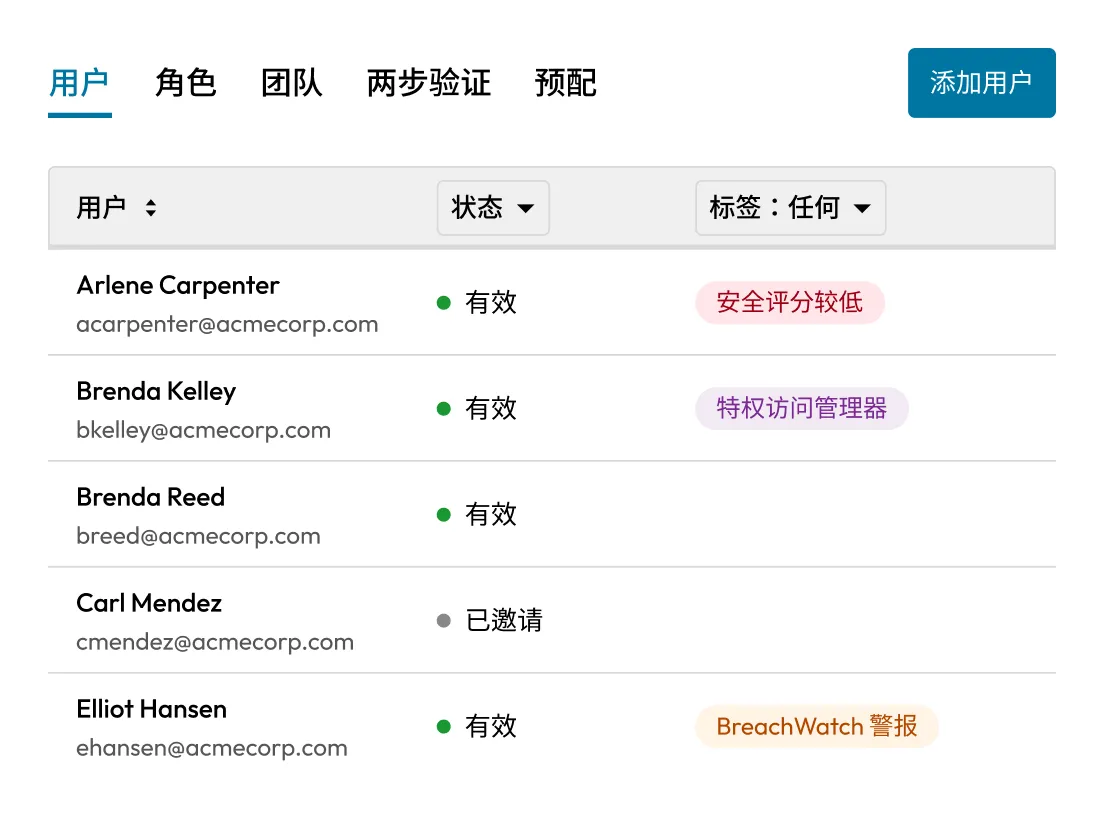

凭借完整审计轨迹、基于角色的访问控制 (RBAC) 和实时告警,KeeperPAM 为安全团队提供所需的监管能力,且不影响业务运行效率。

密码轮换是指按固定间隔或特定事件发生后,自动或手动更改特权帐户密码的过程。这有助于确保凭证不会被长期使用,从而降低未授权访问风险。

密码轮换之所以重要,是因为它能在凭证泄露或遭破解时,最大限度减少凭证暴露风险。它还能支持符合安全标准(如 NIST、PCI-DSS、ISO 27001),有助于防范内部威胁和未授权长期访问,同时保障高风险系统的运行安全。

KeeperPAM 支持多种系统的密码轮换,包括:

不一定。KeeperPAM 为多种常见系统提供内置轮换连接器。

但如果是为自定义系统或原生不支持的系统轮换凭证,您可以:

可以,KeeperPAM 提供测试轮换功能,可模拟轮换流程。这能确保在生产环境中应用更改前,脚本和连接均正常工作。

如果轮换失败,KeeperPAM 会:

管理员应检查日志,修复配置错误或权限问题。

您必须启用 Cookie 才能使用在线聊天。