权限蔓延

当用户随着时间的推移悄悄积累了过多的访问权限时,就会出现权限蔓延。在许多公司中,遗留系统、缺乏透明度和不频繁的访问权限审查,使员工能够保留他们不再需要的权限。随着时间的推移,这为网络犯罪分子创造了隐藏的途径,并使恶意活动更难被发现。

当用户随着时间的推移悄悄积累了过多的访问权限时,就会出现权限蔓延。在许多公司中,遗留系统、缺乏透明度和不频繁的访问权限审查,使员工能够保留他们不再需要的权限。随着时间的推移,这为网络犯罪分子创造了隐藏的途径,并使恶意活动更难被发现。

在银行和投资公司,特权用户经常访问交易平台、财务记录和客户数据库等关键系统。如果没有实时监督,就无法立即检测管理员是否更改了交易日志或错误配置了安全设置。这些操作可能不会触发警报,往往只有在审计过程中或数据泄露后才会被发现。

在金融机构中,一个被盗的管理凭据可能会让网络犯罪分子获得对关键系统的可信任访问权限。如果没有限制范围、监控活动或执行最小特权原则的控制措施,该单一入口点可能会让网络犯罪分子能够提升其权限并在网络中横向移动。

拥有高级访问权限的内部人员可能会滥用其特权来窃取数据、篡改交易或绕过控制。在金融领域,这些风险尤其严重,因为交易平台、支付系统和客户记录往往都能被访问。如果没有严格的监督和明确的访问界限,即使是受信任的用户也可能成为安全和合规方面的重大威胁。

金融部门面临着越来越大的压力,需要满足复杂的法规要求,严格控制特权访问。SOX、GLBA 和 FFIEC 等框架要求明确的监督、可审计性和最低特权执行。如果没有集中控制,访问管理中即使出现小漏洞也可能导致合规失败、罚款和声誉损害。

银行和投资公司严重依赖第三方供应商,而这些供应商通常需要对关键系统进行特权访问。如果供应商的凭据或系统遭到破坏,网络犯罪分子就可以绕过外围防御,直接访问敏感环境。尽管存在这种风险,许多机构仍难以有效监控、控制和审计第三方访问。

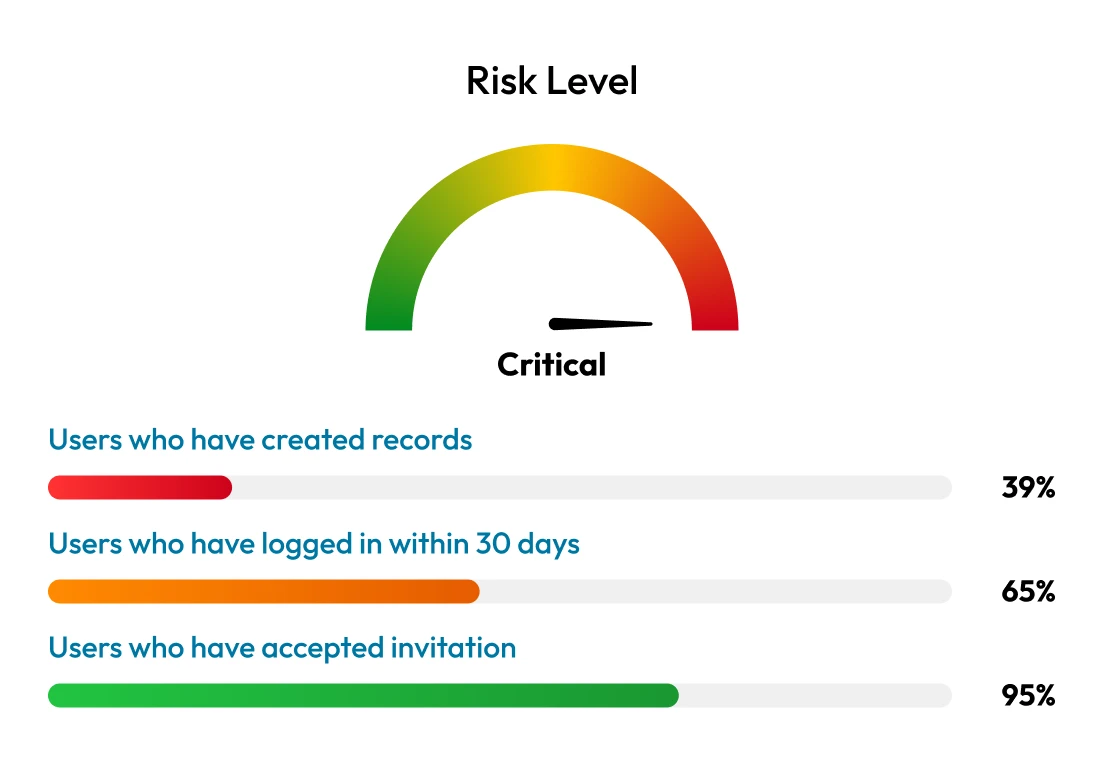

Keeper 的端点特权管理器在 Windows、macOS 和 Linux 设备上实施最低特权,仅允许用户在获得明确授权的情况下执行管理任务。通过删除常设管理员权限并防止直接凭据暴露,金融机构可以显著降低恶意软件感染、内部威胁和未经授权的系统更改的风险,同时保持日常运营的平稳运行。

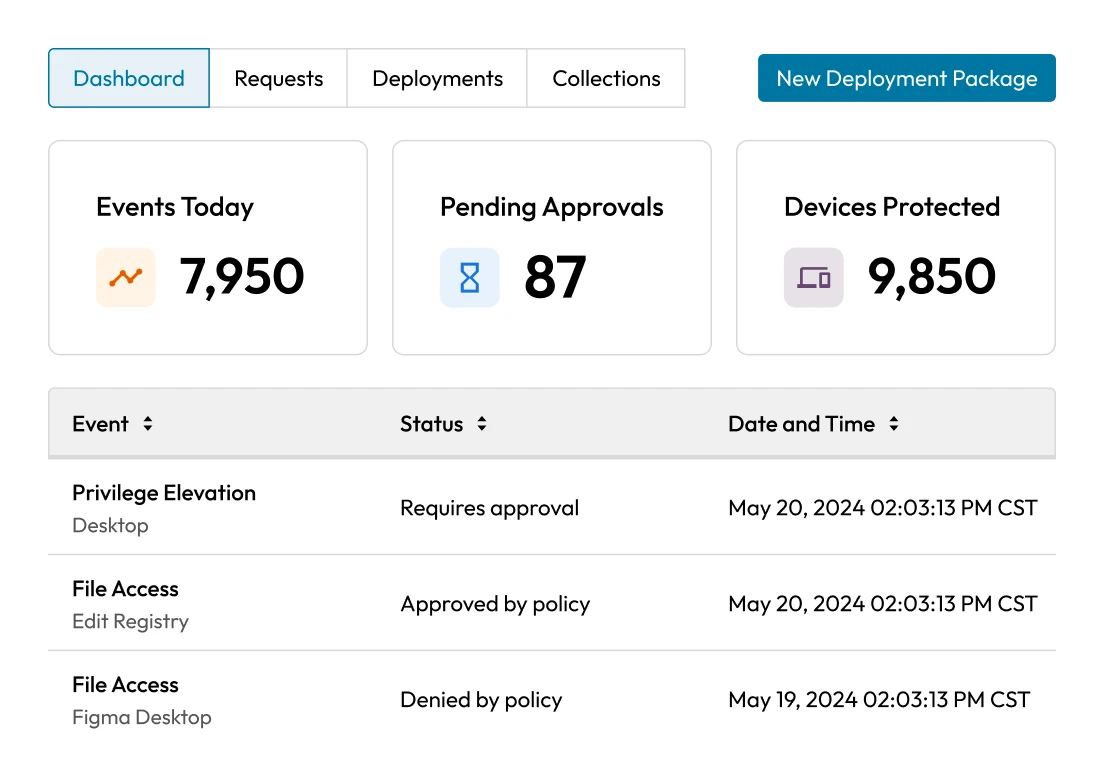

金融机构需要在未经授权或有风险的行为发生时就发现它们,而不是等到几个月后的审计中才发现它们。KeeperPAM 提供特权会话的实时监控,支持屏幕和按键录制、命令级可见性以及安全信息和事件管理 (SIEM) 集成。安全团队可以查看详细日志,了解谁访问了哪个系统、执行了哪些操作以及访问了多长时间。这些功能使团队能够发现错误配置、关键系统的未经授权的更改或访问模式中的异常情况,尤其是在交易系统、支付网关和客户数据库等敏感基础设施中。

KeeperPAM 支持零信任访问模型,可确保凭据永远不会暴露给最终用户,并且在每次会话后自动轮换。通过在远程访问期间屏蔽凭据并要求用户通过 Keeper Vault 发起会话,组织可以消除密码被盗和不受控制的横向移动的风险。通过加密隧道进行独立于网络的访问,并且无需入站防火墙规则,安全团队可以遏制潜在的漏洞并防止网络犯罪分子在未被发现的情况下在网络中移动。

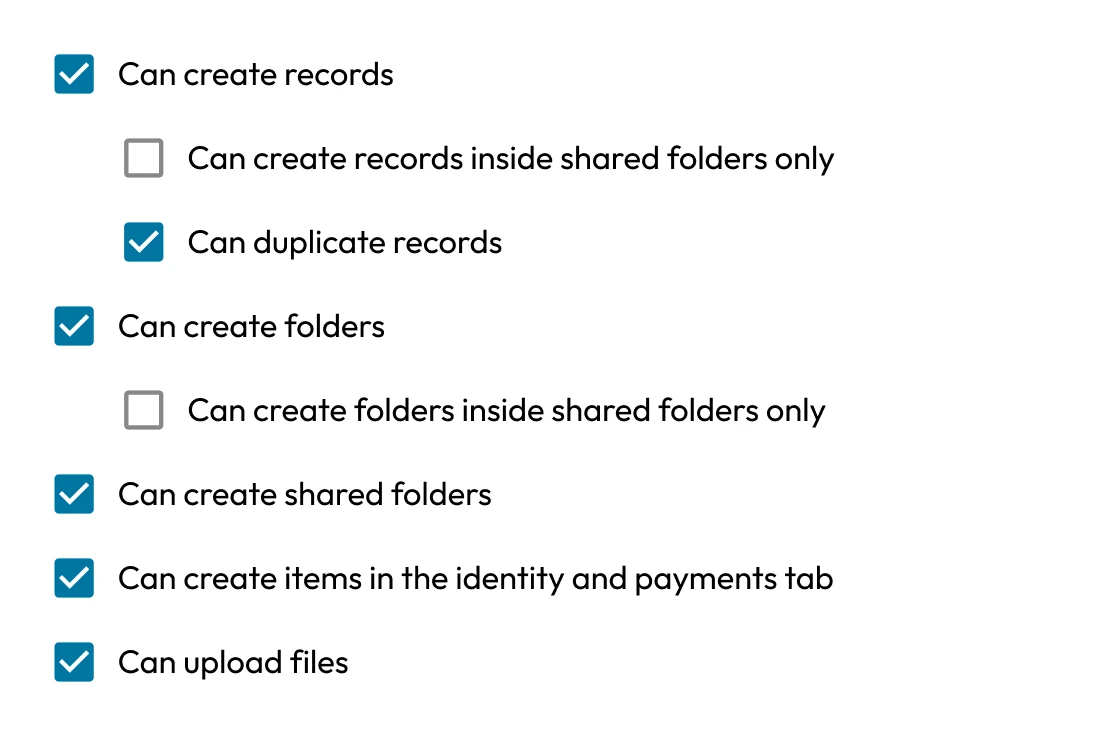

由于系统和数据的敏感性,内部威胁对金融机构构成重大风险。KeeperPAM 使团队能够通过细粒度的权限控制、活动限制和实时监督来严格定义访问边界。团队可以按时间、系统或角色限制会话,同时阻止下载、打印或粘贴敏感数据等危险操作。每个特权会话都会被记录和日志化,以提供清晰的用户行为证据,用于支持调查或审计,并通过问责制遏制滥用。

满足 SOX、GLBA、FFIEC 和 ISO 27001 等监管要求需要清晰的可见性、强有力的控制和全面的报告。KeeperPAM 为合规团队提供了展示安全特权访问所需的一切,包括详细的审计日志、会话记录和自动报告工作流。安全团队可以将访问事件直接映射到合规性控制,在整个基础设施中实施 MFA(即使没有本地支持)并按需生成文档。这减少了审计准备时间,并帮助金融机构避免与访问治理失败相关的罚款或处罚。

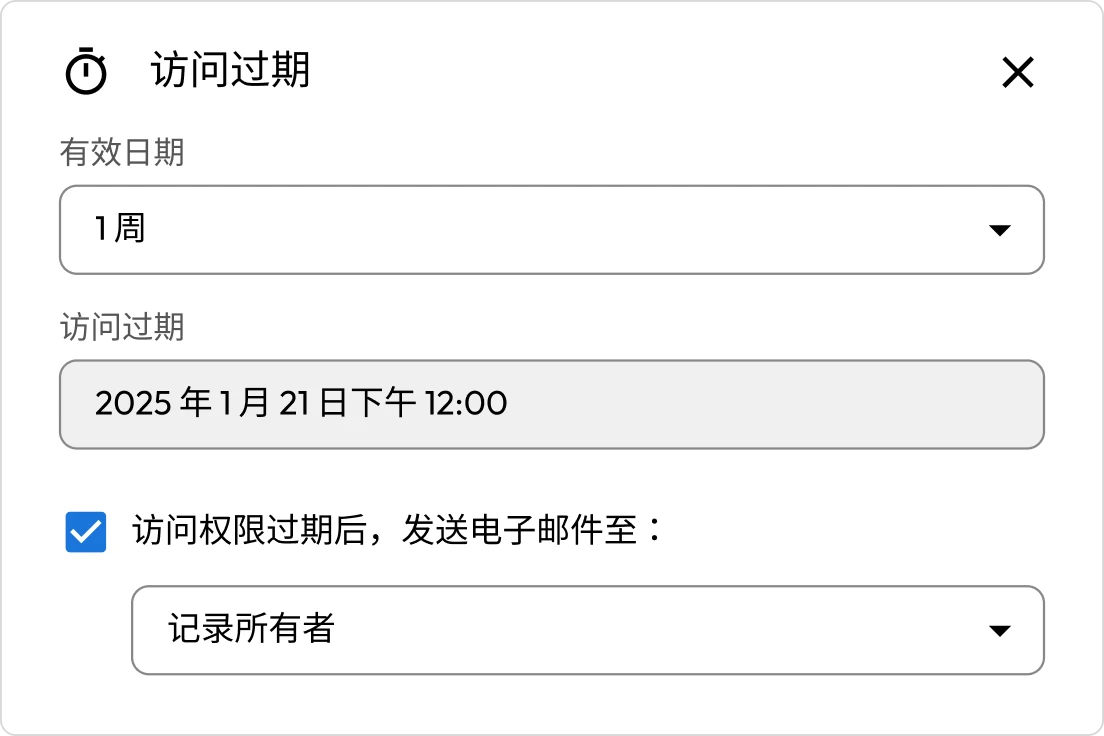

供应商和服务提供商经常需要更高的访问权限来进行维护或管理金融平台,但这种访问权限必须受到严格控制。KeeperPAM 允许组织向第三方授予临时、角色范围的访问权限,而无需暴露凭证或开放入站访问。每个会话都从 Keeper 保管库启动,记录并受政策限制。安全团队可以确保供应商仅在需要时访问他们被授权的系统——仅此而已。这种能力有助于防止供应链妥协,同时保持运营效率。

您必须启用 Cookie 才能使用在线聊天。