Что такое атака на цепочку поставок?

Атаки на цепочки поставок нацелены на вендоров и поставщиков, а не на конкретный бизнес. Защитите свою организацию от таких атак с помощью управления привилегированным доступом.

Понимание атак на цепочки поставок

Атака на цепочку поставок (также называемая атакой третьей стороны, атакой на цепочку создания стоимости или взломом с черного хода) происходит, когда злоумышленник получает доступ к сети компании через сторонних вендоров или через цепочку поставок. Цепочки поставок могут быть значительными по охвату и сложными, поэтому некоторые атаки так сложно отследить.

Многие компании сотрудничают с десятками поставщиков в самых разных отношениях, от ингредиентов или производственных материалов до аутсорсинга и технологий. Вот почему так важно защитить цепочку поставок и убедиться, что компании, с которыми вы сотрудничаете, так же серьезно относятся к ее защите, как и вы.

Атаки на цепочки поставок как разновидность кибератак часто упускают из виду. Этот тип атаки может со временем нанести катастрофический ущерб, и его будет сложнее обнаружить и предотвратить, если ваши поставщики не соблюдают строгие политики кибербезопасности и не используют лучшие инструменты.

Как происходят атаки на цепочки поставок?

Атаки на цепочки поставок происходят путем внедрения вирусов или другого вредоносного программного обеспечения посредством поставщика или вендора. Например, кейлоггер, размещенный на USB-накопителе, может проникнуть в крупную розничную компанию и начать регистрировать нажатия клавиш для определения паролей к учетным записям сотрудников. Затем киберпреступники могут получить доступ к конфиденциальной информации компании, записям клиентов, платежной информации и многому другому.

Примеры атак на цепочку поставок

Программная атака на цепочку поставок

Для осуществления программной атаки на цепочку поставок требуется только одно скомпрометированное приложение или часть программного обеспечения с целью внедрения вредоносного ПО по всей цепочке поставок. Атаки часто нацелены на исходный код приложения, внедряя вредоносный код в доверенное приложение или программную систему.

Киберпреступники часто используют обновления программного обеспечения или приложений в качестве удобного случая для атаки. Программные атаки на цепочки поставок очень сложно отследить из-за того, что киберпреступники часто используют украденные сертификаты для «подписи» кода, чтобы он выглядел законным.

Аппаратная атака на цепочку поставок

Аппаратные атаки зависят от физических устройств, подобно упомянутому ранее клавиатурном шпиону, попадающему посредством USB-накопителя. Киберпреступники будут избирать целью своих атак устройство, связанное со всей цепочкой поставок, чтобы максимально расширить масштаб атаки.

Микропрограммная атака на цепочку поставок

Внедрение вредоносного ПО в загрузочный код компьютера занимает лишь считанные секунды. Вредоносная программа запускается после загрузки компьютера, из-за чего подвергается опасности вся система. Атаки на микропрограммное обеспечение бывают быстрыми, часто не обнаруживаются (если вы специально не защищается от них) и очень опасны.

Как снизить риск атак на цепочку поставок

Атаки на цепочку поставок можно смягчить с помощью следующих действий:

- Используйте решение для управления привилегированным доступом (PAM), например KeeperPAM®. KeeperPAM помогает предотвратить атаки на цепочки поставок, предоставляя ИТ-администраторам полную информацию о доступе поставщиков и практиках обращения с паролями, а также возможность обеспечивать соблюдение правил безопасности в масштабах всей компании. PAM может помочь предотвратить доступ поставщиков ко всему, что не строго необходимо для их работы.

- Инвестируйте в аналитиков Центра управления безопасностью (SOC). Эти ИТ-специалисты внимательно изучат инфраструктуру кибербезопасности вашего бизнеса, чтобы выявить любые проблемы или недостающую защиту. Они также будут реагировать на угрозы, анализировать последствия любых атак и работать над улучшением вашей системы.

- Устройте ложную атаку с участием «красной» и «синей» команд. Ваша красная команда проведет ложную атаку, чтобы имитировать реальную угрозу, а синяя команда будет реагировать на нее. Это может помочь вам определить, как действуют угрозы и достаточно ли сильна ваша текущая модель кибербезопасности, чтобы отразить активную угрозу.

- Сделайте вопросы кибербезопасности регулярной частью программы обучения в вашей компании. Каждый сотрудник должен понимать важность кибербезопасности и ее роль в общей безопасности компании.

- Имейте планы действий на случай непредвиденных обстоятельств/модели угроз, включающие каждого стороннего поставщика. У вас всегда должен быть план действий в чрезвычайных ситуациях, если сторонний поставщик будет скомпрометирован или скомпрометирует вашу систему. Модель угроз может помочь вам визуализировать потенциальные угрозы, которые могут исходить от ваших вендоров/поставщиков.

Как компании обнаруживают атаки на цепочки поставок

Быстрое обнаружение атаки на цепочку поставок – ключ к тому, чтобы ущерб был ограниченным и не был невосполнимым. Используя современные инструменты, вы можете обнаруживать все виды атак на цепочки поставок. Вот что вам нужно:

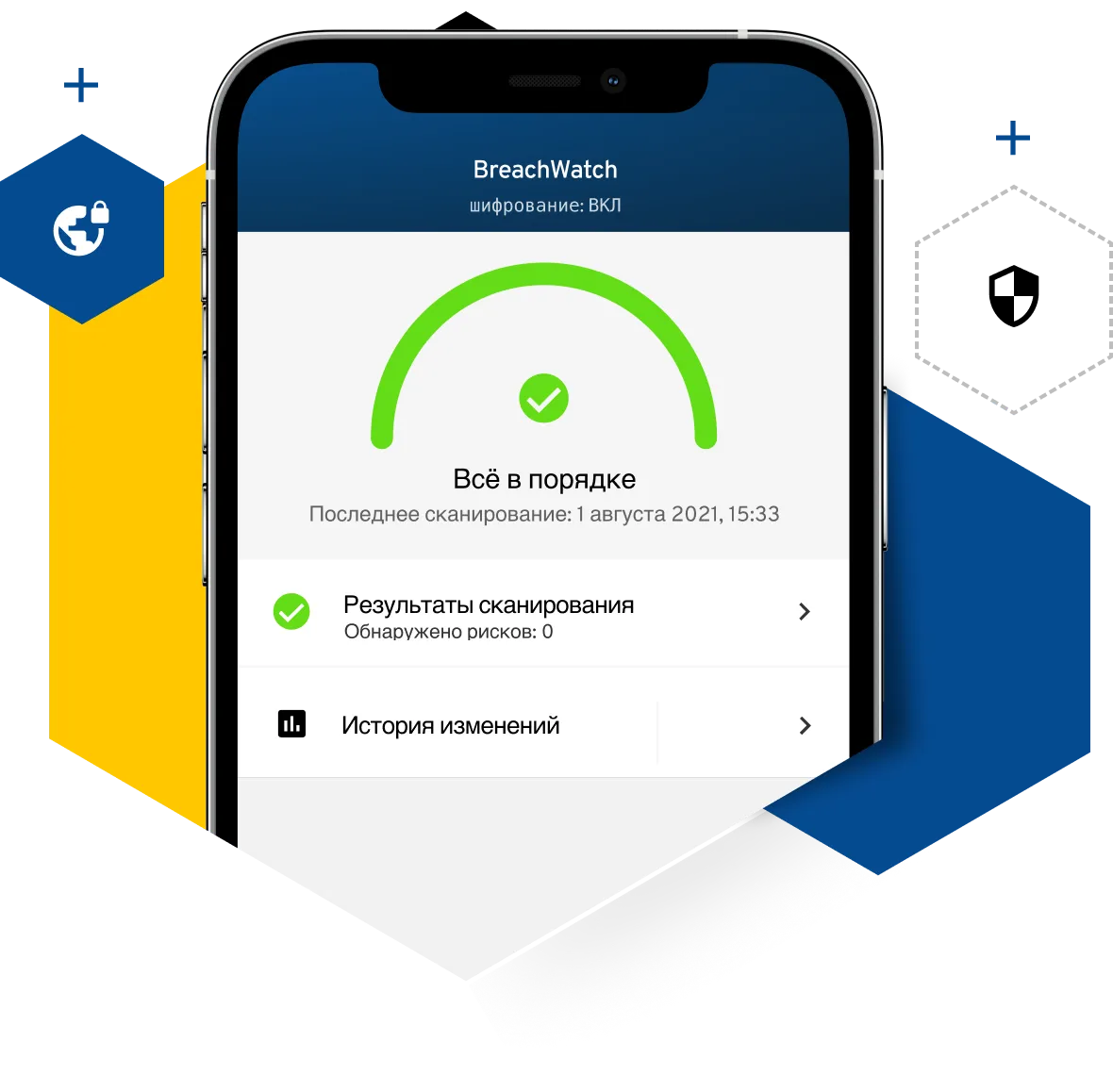

- Keeper BreachWatch®: Используйте BreachWatch, чтобы знать, не были ли ваши деловые (или личные) данные скомпрометированы в результате атаки. Скомпрометированные данные всегда более уязвимы, и из-за этого может происходить внедрение вредоносных программ.

- Инструменты обнаружения сетевых угроз и реагирования на них (NDR): Используя инструменты NDR, вы можете отслеживать весь веб-трафик своей компании на предмет злонамеренных действий. Это особенно важно, если вы предоставляете «гостевой» вход в свою сеть Wi-Fi для вендоров, входящих в здание или сотрудничающих с вами.