Защитите привилегированные системы с помощью удаленного доступа к базе данных с нулевым доверием

Запросить демонстрациюЧто такое удаленный доступ к базе данных?

Удаленный доступ к базе данных (RDA) — это протокольный стандарт, который обычно относится к удаленному доступу с устройства к базам данных на сервере. Под базой данных понимаются данные, хранящиеся на облаке или в физических компьютерных системах.

Важность защиты удаленного доступа к базе данных

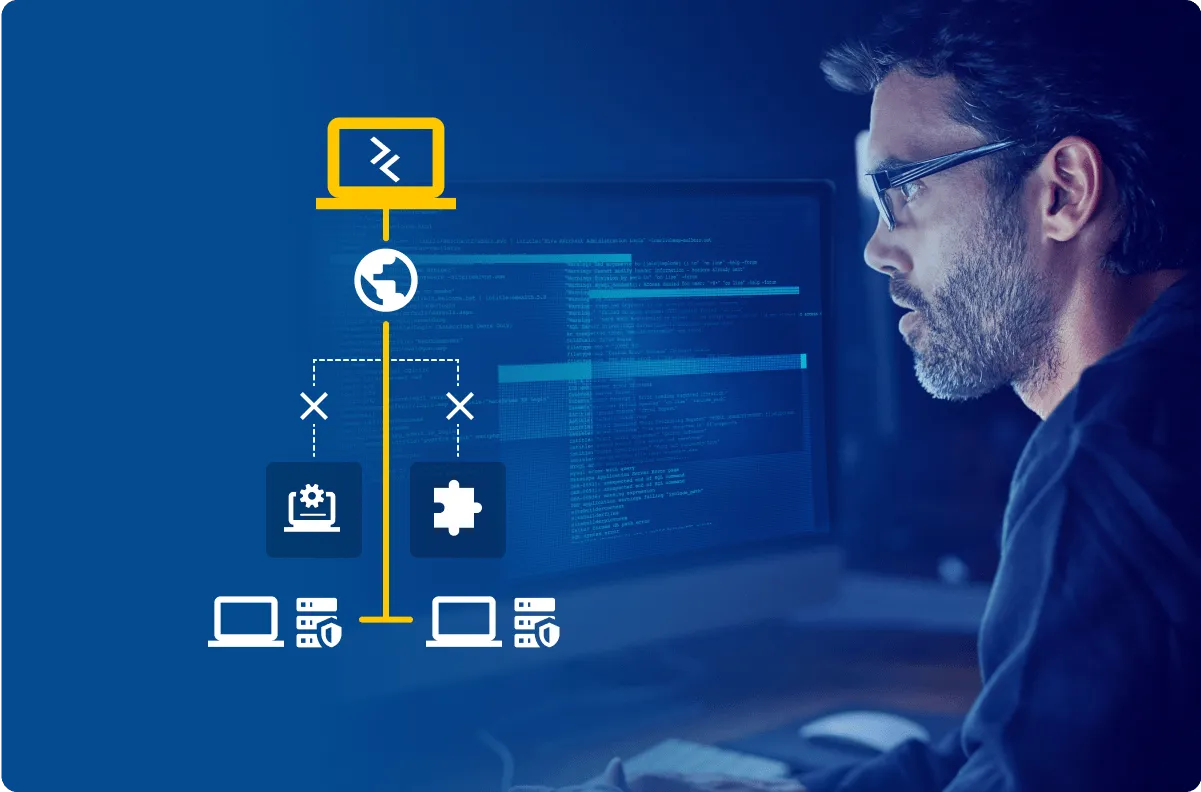

Предоставление доступа к наиболее важным системам необходимо, но это сопряжено с риском. Виртуальные частные сети (VPN) обычно предоставляют слишком большой доступ, особенно для подрядчиков, поставщиков и временных сотрудников.

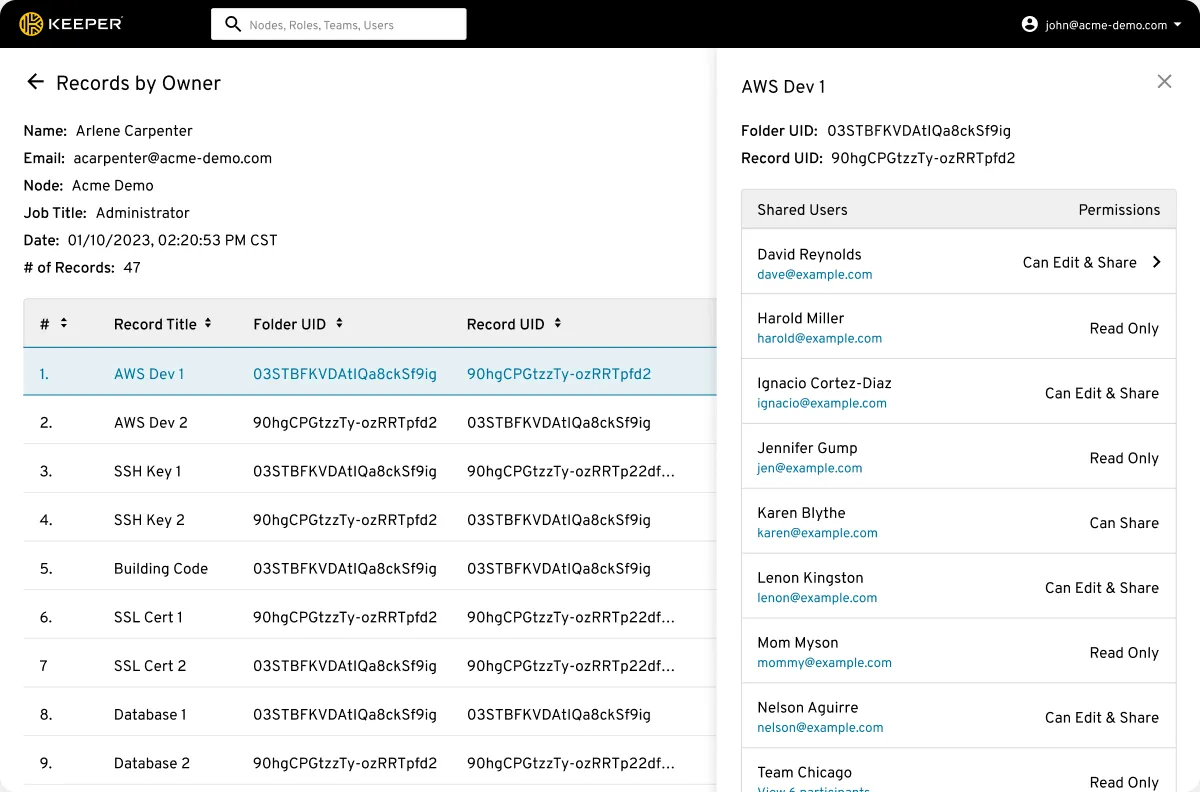

Передача учетных данных базы данных представляет еще больший риск. Сложно понять, кто имеет доступ к системам, если используются общие корневые учетные записи или общие учетные записи системного администратора.

Важно защитить базы данных и тех, кто имеет к ним доступ, поскольку эти базы содержат важнейшие данные, такие как конфиденциальные данные компании и идентифицирующая информация клиентов. Важно знать, у кого есть доступ к этим системам, в случае взлома системы безопасности или инсайдерской атаки.

Как защитить доступ к базе данных без предоставления учетных данных

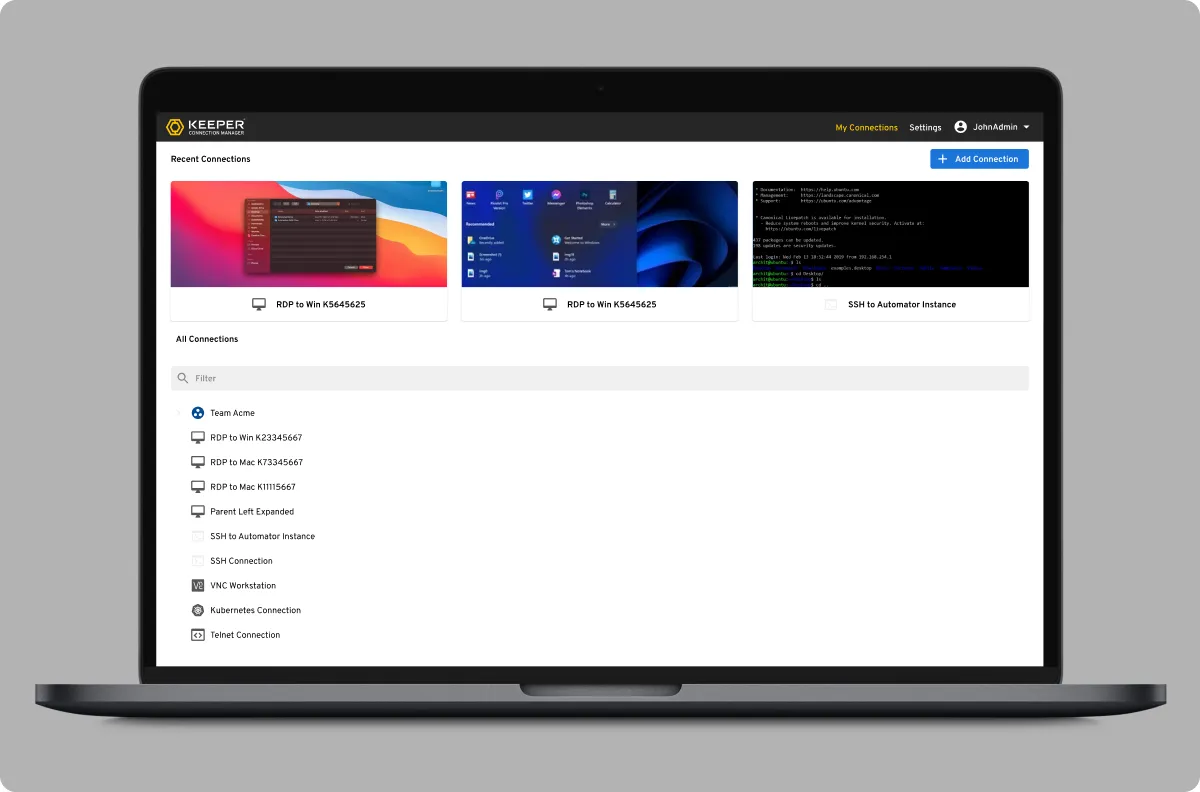

Keeper Connection Manager (KCM) устраняет риски, связанные с использованием VPN. KCM позволяет администраторам предоставлять прямой доступ к базам данных MySQL, SQL Server и PostgreSQL. К базам данных другого типа можно получить доступ через RDP, SSH, K8s, VCN и RemoteApp — и все это без необходимости делиться учетными данными. Доступ может быть отозван в любое время, а надежный журнал аудита показывает, когда и как использовалась система.

Управление доступом к базе данных с помощью нескольких путей доступа

Keeper Connection Manager построен на основе концепции безопасности с нулевым разглашением и нулевым доверием и с детализированными правилами доступа. Администраторы могут предоставлять администраторам баз данных доступ ко всей целевой системе или только к одному компоненту.

Для MySQL можно настроить специфический тип соединения, подобный SSH. Если ваши администраторы баз данных предпочитают работать в пользовательском интерфейсе, таком как SQL Server Management Studio (SSMS), RemoteApp можно настроить так, чтобы он разрешал доступ к SSMS.

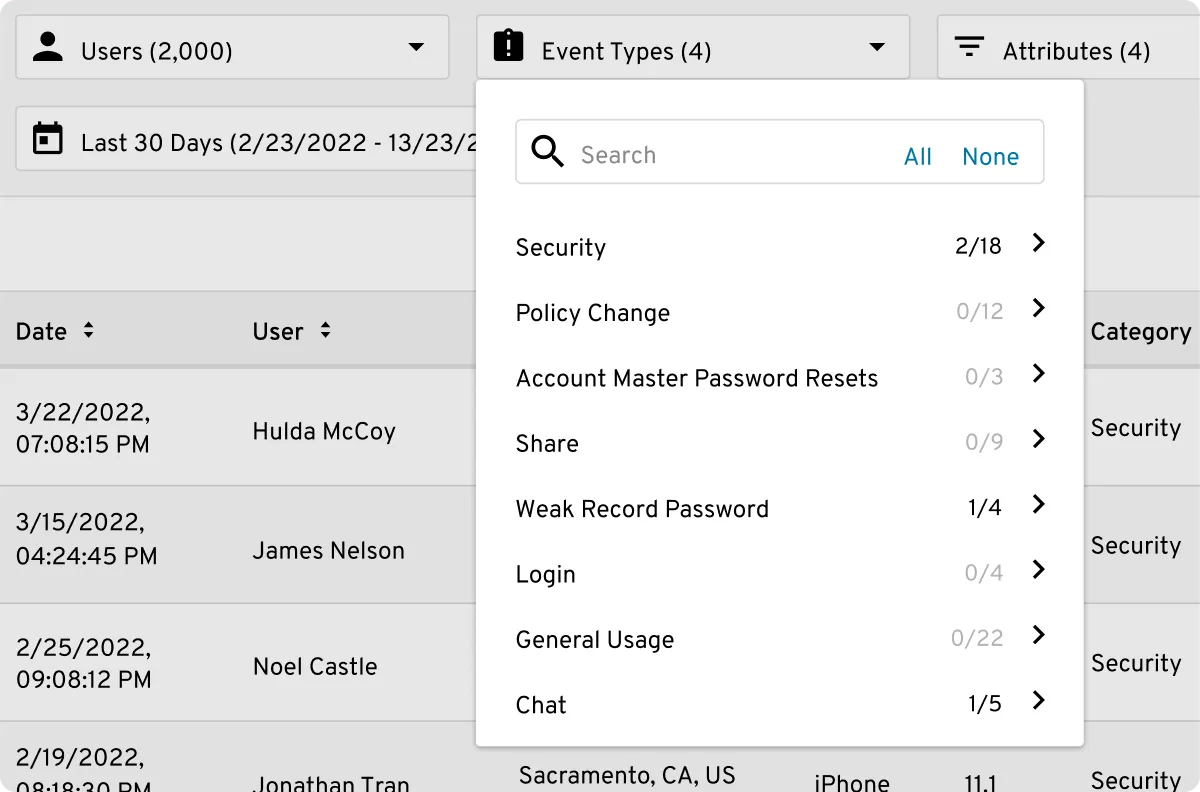

Соответствие требованиям с помощью аудируемых и записанных сеансов

Почти все концепции соответствия требованиям делают упор на риски, связанные с привилегированным доступом к системам, предписывая регистрировать запросы на доступ, включая любые системы баз данных, которые считаются "подпадающими под действие". KCM удовлетворяет эти основные требования.

С Keeper легко обеспечить безопасность удаленного доступа к базе данных

Внедрение решения для управления привилегированным доступом (PAM) должно быть максимально неинвазивными. Часто это не так. Некоторые решения требуют установки пользовательских клиентов для всех привилегированных пользователей и установки агентов на всех привилегированных конечных точках, в дополнение к одному или нескольким бастионам для посредничества подключений. Некоторые требуют внесения изменений в вашу Active Directory или прямого доступа к контроллерам домена.

Поскольку для Keeper Connection Manager не требуются агенты и клиенты, его легко развернуть. Просто установите шлюз, и у вас будет поддержка:

- Подключения к базам данных MySQL, PostgreSQL и SQL Server

- RemoteApp

И другие подключения, не связанные с базами данных:

- SSH

- VNC

- Kubernetes

- RDP непосредственно

Нет никаких агентов, ваш веб-браузер является клиентом, и это не влияет на ваши серверы баз данных или другие службы.

Надежный бастион = превосходная безопасность

Шлюз Keeper Connection Manager может быть полностью привязан к инфраструктуре клиента, чтобы ограничить доступ к целевому серверу с клиентского устройства. Секретами, которые используются для подключения к целевым серверам, можно управлять в зашифрованном хранилище Keeper Secrets Manager. Сквозные учетные данные также предоставляют пользователям динамический доступ к целевым экземплярам без хранения секретов где-либо в шлюзе.

Keeper предоставляет обширный мониторинг, аудит и отчетность

В дополнение к совокупным аудитам безопасности, Keeper также предоставляет регистрацию событий для более чем 200 типов событий, оповещения на основе событий и интеграцию с популярными сторонними решениями SIEM.

Функциональность отчетности Keeper в плане соответствии нормативным требованиям также позволяет администраторам отслеживать разрешения на доступ для привилегированных учетных записей во всей организации и сообщать о них в среде безопасности с нулевым доверием и нулевым разглашением.

Лидирующие в отрасли политики и инфраструктура безопасности

Keeper имеет самую продолжительную аттестацию SOC 2 и сертификацию ISO 27001 в отрасли. Keeper использует лучшую в своем классе платформу безопасности с нулевым доверием и архитектуру безопасности с нулевым разглашением, которые защищают данные клиентов с помощью нескольких уровней ключей шифрования на уровне хранилища, общей папки и записей.