Gerenciamento de acesso privilegiado remoto (RPAM)

Acesso remoto privilegiado seguro sem expor credenciais

Forneça aos funcionários, fornecedores e terceiros confiáveis acesso remoto privilegiado a sistemas críticos sem exigir uma VPN.

Keeper Security é reconhecida no Gartner® Magic Quadrant™ 2025 para PAM

Saiba maisForneça aos funcionários, fornecedores e terceiros confiáveis acesso remoto privilegiado a sistemas críticos sem exigir uma VPN.

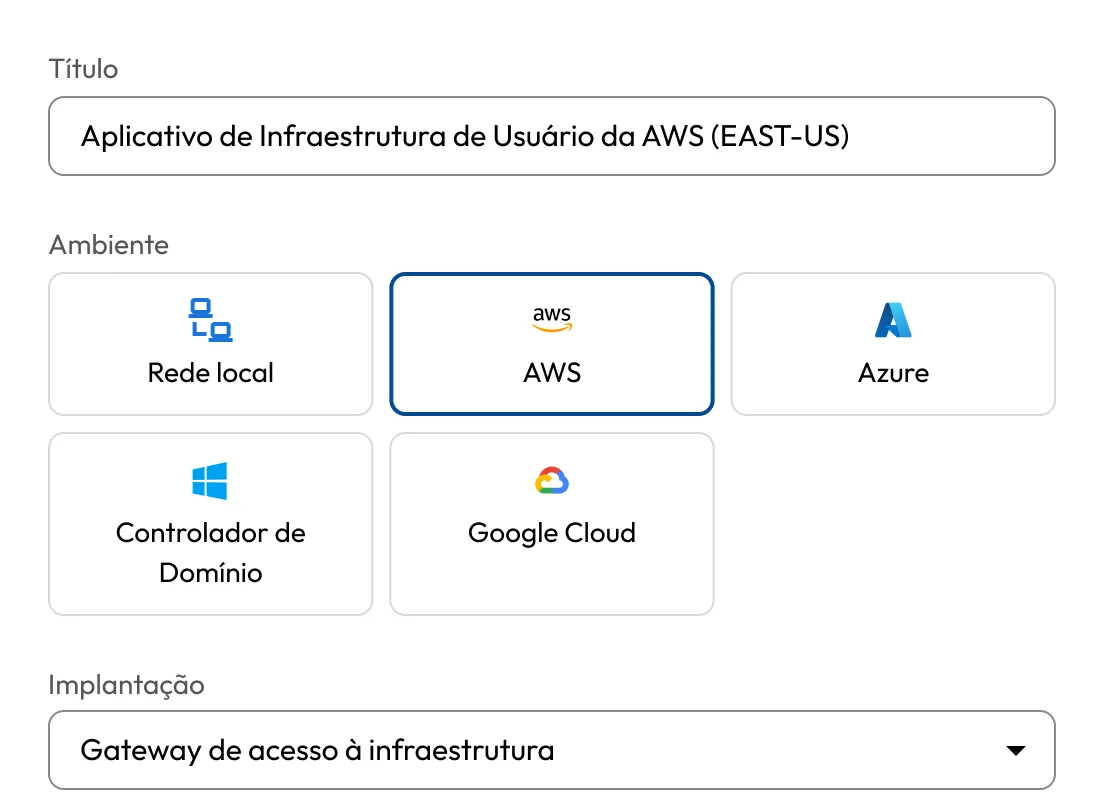

Unifique o acesso a infraestruturas de várias nuvens e ambientes locais. O Keeper Gateway fornece pontos de entrada seguros e criptografados em todos os ambientes.

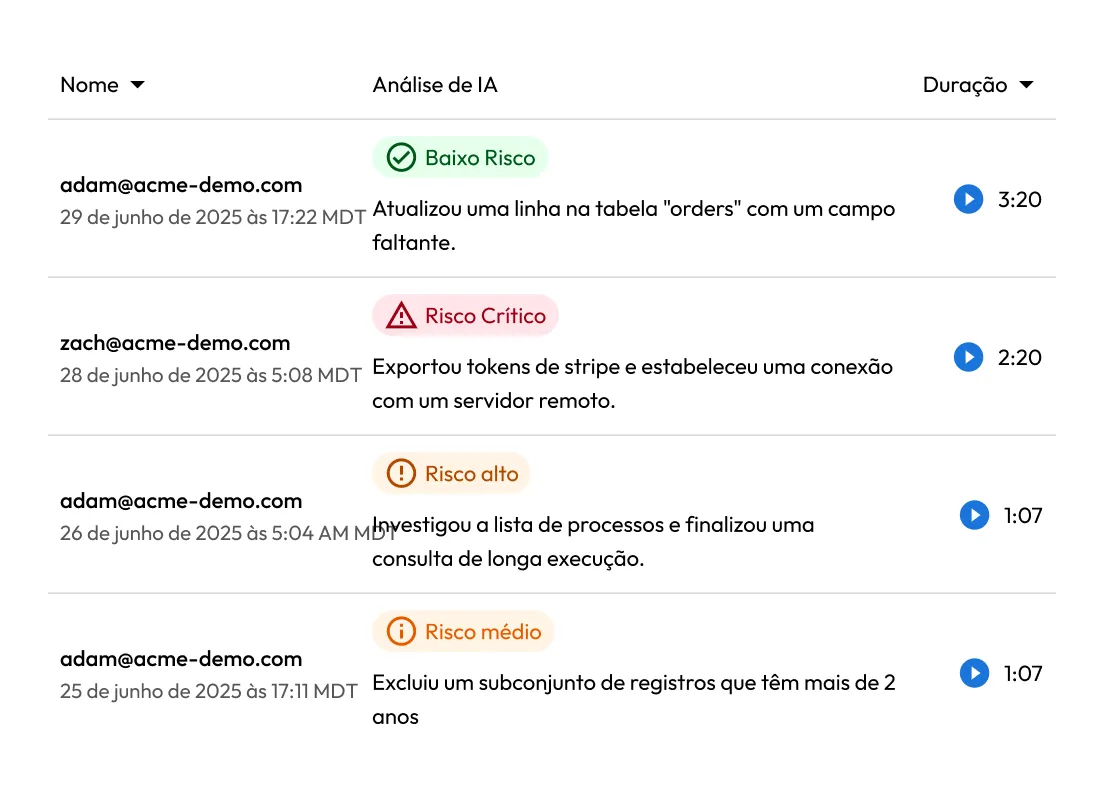

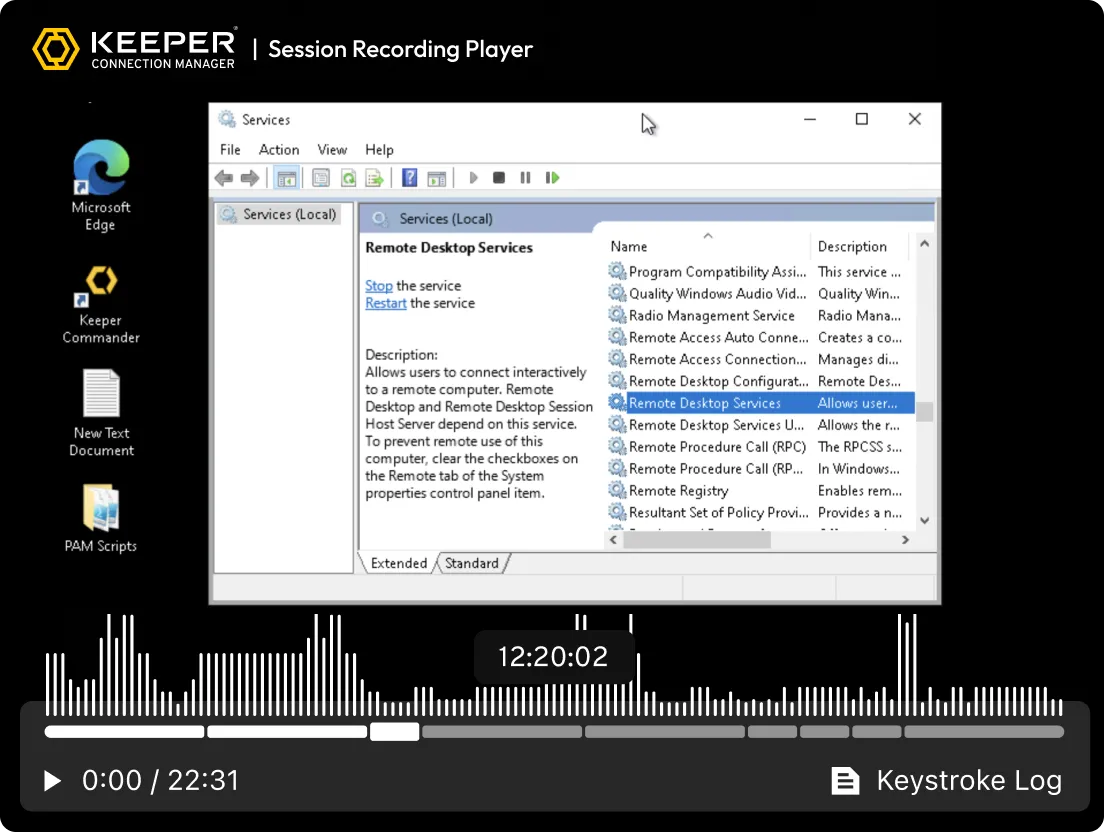

Registre cada clique, tecla digitada e comando executado. Toda a atividade da sessão é registrada e pode ser para análise e auditoria em tempo real.

Habilite acesso remoto criptografado por meio de túneis criptografados e injeção de credenciais. Sem alterações no firewall, sem exposição ampla da rede e sem necessidade de VPN.

O KeeperAI analisa cada sessão em tempo real, classifica a atividade do usuário e encerra automaticamente sessões de alto risco para bloquear ameaças imediatamente.

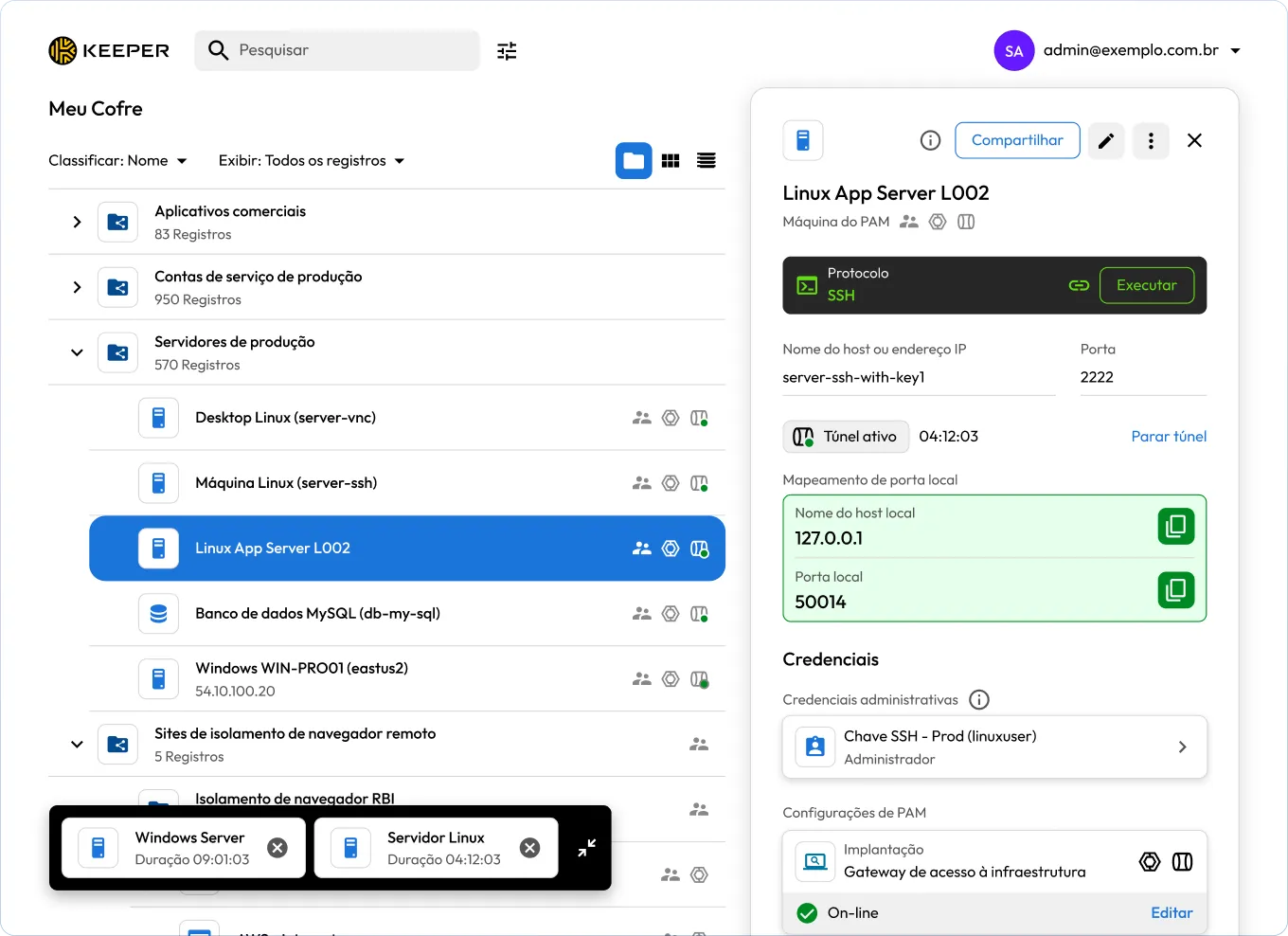

O KeeperPAM permite acesso remoto seguro ao direcionar todas as conexões privilegiadas pelo Cofre do Keeper. Isso elimina a necessidade de acesso direto aos sistemas-alvo, reduzindo superfícies de ataque e simplificando o acesso remoto para os usuários.

O Keeper Gateway estabelece túneis criptografados de saída para os sistemas-alvo — sem agentes, VPNs ou alterações no firewall. Isso simplifica a implantação ao mesmo tempo em que reforça princípios de confiança zero em ambientes na nuvem e locais.

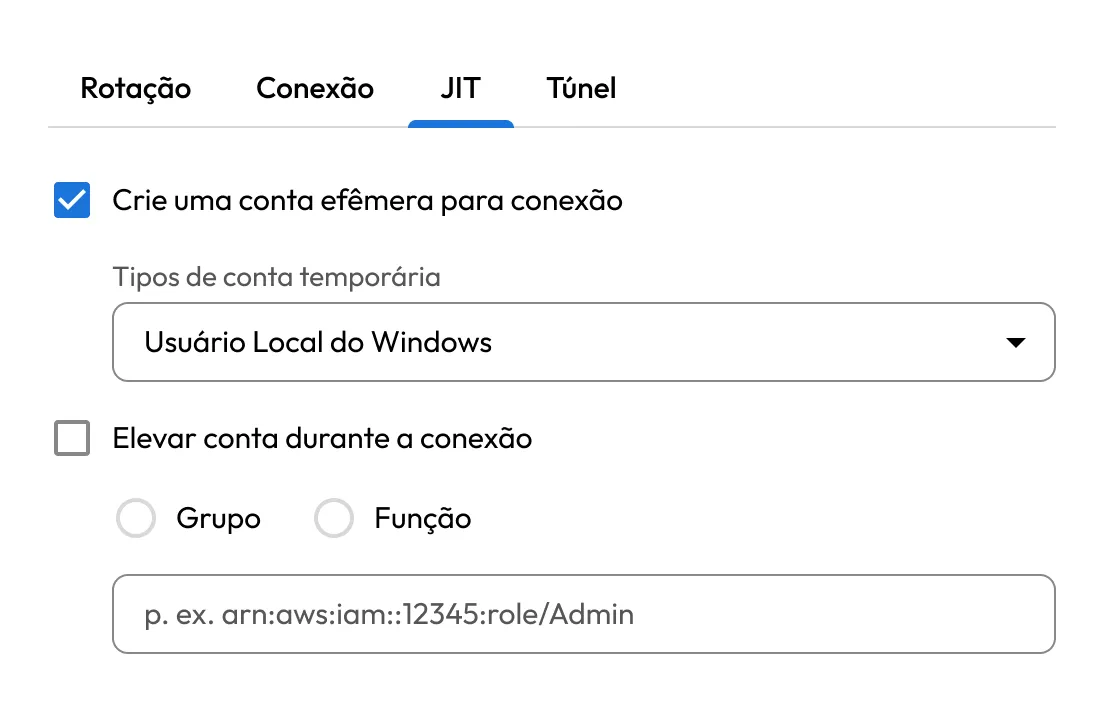

Com o KeeperPAM, usuários podem receber acesso temporário e com tempo limitado à infraestrutura sem nunca visualizar credenciais ou chaves SSH. Após o término do acesso, as credenciais podem ser automaticamente rotacionadas para evitar reutilização e reduzir riscos.

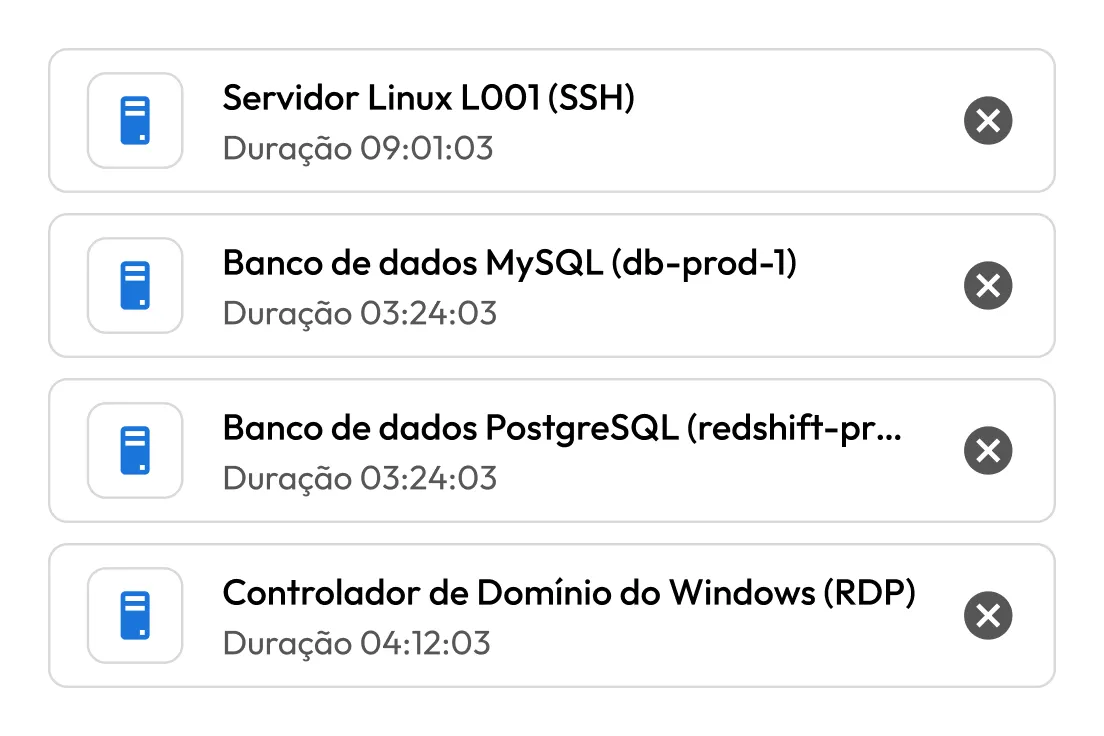

O KeeperPAM oferece suporte a ferramentas populares de desenvolvimento e banco de dados, como PuTTY, pgAdmin e MySQL Workbench. Os usuários podem iniciar túneis criptografados diretamente pelo Cofre, preservando o acesso seguro sem alterar fluxos de trabalho.

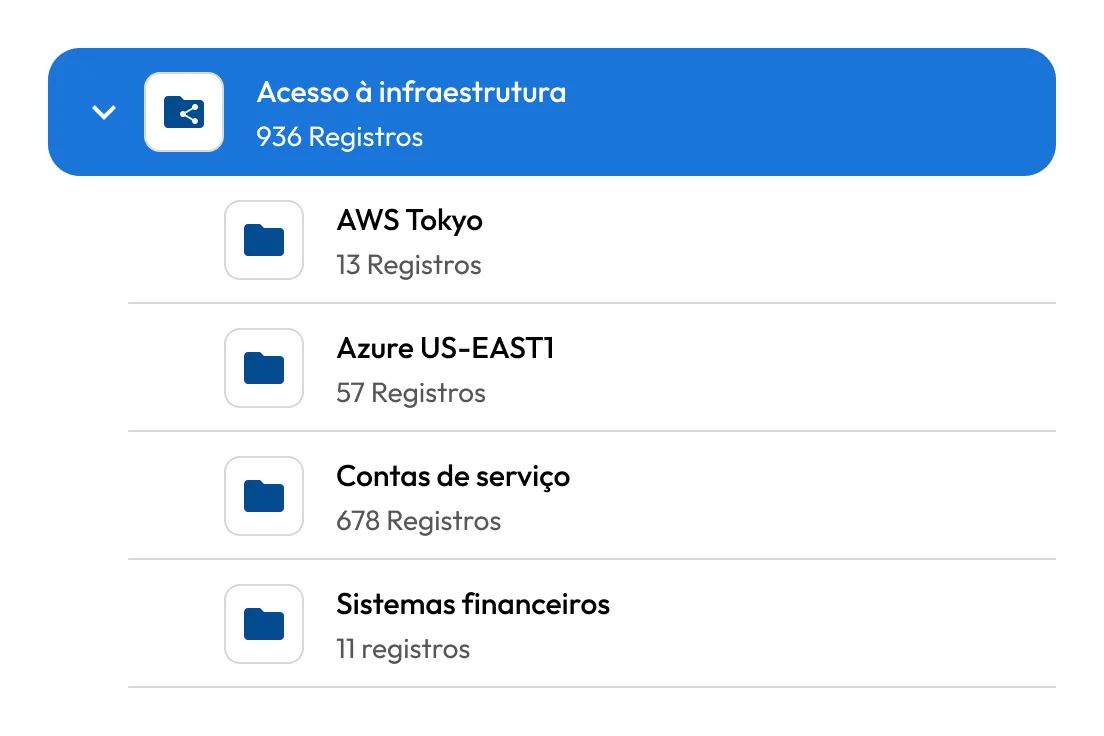

Centralize o acesso privilegiado em AWS, Azure, GCP e sistemas locais em uma única interface. Keeper Gateways implantados em cada ambiente garantem aplicação uniforme de políticas e visibilidade consistente em toda a infraestrutura distribuída.

O KeeperPAM grava a atividade de tela e as teclas digitadas em todas as sessões remotas: SSH, RDP, VNC, bancos de dados e navegador. Isso garante conformidade, prontidão para auditorias e responsabilidade sobre toda atividade privilegiada.

Aplique controles de acesso granulares baseados em funções (RBAC) e exija autenticação multifator (MFA) em todos os sistemas, mesmo aqueles sem MFA nativo.

Centralize e automatize o gerenciamento de segredos em todos os ambientes. O Keeper armazena e rotaciona com segurança segredos de infraestrutura, como chaves de API, certificados e credenciais de banco de dados.

Inicie sessões de navegador protegidas para aplicativos internos ou baseados na web diretamente pelo Keeper. Isso isola o endpoint de ambientes web sensíveis, impede exfiltração de dados (copiar/colar, downloads) e garante acesso seguro em dispositivos BYOD.

Grave automaticamente a atividade de tela e teclado em todas as sessões remotas, incluindo protocolos de terminal, desktop, navegador e banco de dados. As gravações são criptografadas e armazenadas na nuvem para auditoria, conformidade e investigação de incidentes.

O KeeperPAM oferece gravação de sessões, preenchimento automático de credenciais e trilhas de auditoria detalhadas — entre outros recursos — para permitir navegação segura e acesso à infraestrutura com confiança zero, sem VPN ou agente local.

O RPAM é uma solução de segurança que permite que usuários privilegiados internos e externos, como administradores de TI, fornecedores terceirizados e prestadores de serviço, acessem sistemas críticos com segurança, sem depender de uma VPN tradicional. Ele aplica princípios de acesso de menor privilégio e protege sistemas sensíveis contra acessos não autorizados ou excessivos.

A diferença entre RPAM e VPN é que o RPAM se concentra em controlar o acesso privilegiado, garantindo segurança e aplicando o princípio de menor privilégio. Uma VPN simplesmente fornece acesso amplo e seguro à rede, sem gerenciar os detalhes granulares de quem pode acessar o quê.

À medida que o número de colaboradores remotos e externos aumenta, as organizações enfrentam novas ameaças de segurança cibernética. O desafio é garantir que usuários privilegiados possam acessar sistemas e recursos remotamente sem comprometer segurança, conformidade ou produtividade. Gerenciar acesso privilegiado remoto adiciona complexidade, especialmente quando o acesso depende de VPN, o que pode reduzir a flexibilidade e a eficiência tanto para administradores de TI quanto para usuários finais.

O KeeperPAM foi projetado para gerenciar essas complexidades do acesso privilegiado remoto, garantindo que o acesso seja rigorosamente controlado, monitorado e compatível com requisitos regulatórios. Ao combinar controles de acesso granulares, gerenciamento seguro de sessões, auditoria e recursos de conformidade, ele resolve os desafios do RPAM e ajuda organizações a gerenciar acesso privilegiado com segurança, mesmo para usuários remotos.

Usuários privilegiados precisam de permissões elevadas para executar tarefas sensíveis. Proteger esse acesso envolve equilibrar segurança, conformidade e conveniência do usuário. Quando usuários privilegiados acessam sistemas remotamente, soluções tradicionais baseadas em VPN podem introduzir complexidade e reduzir produtividade, tornando o trabalho das equipes de TI mais difícil.

É preciso ativar cookies para usar o Bate-papo em tempo real.