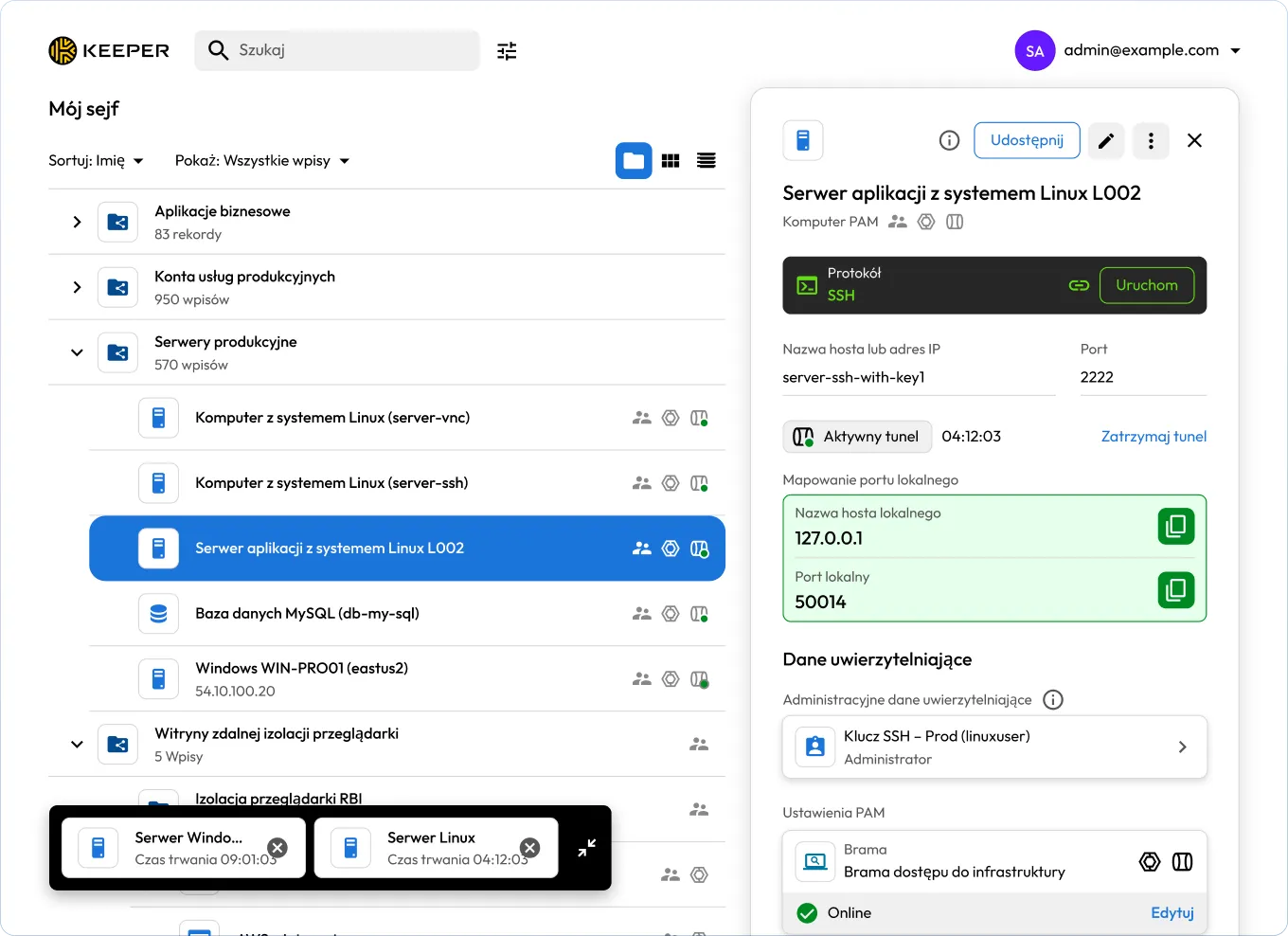

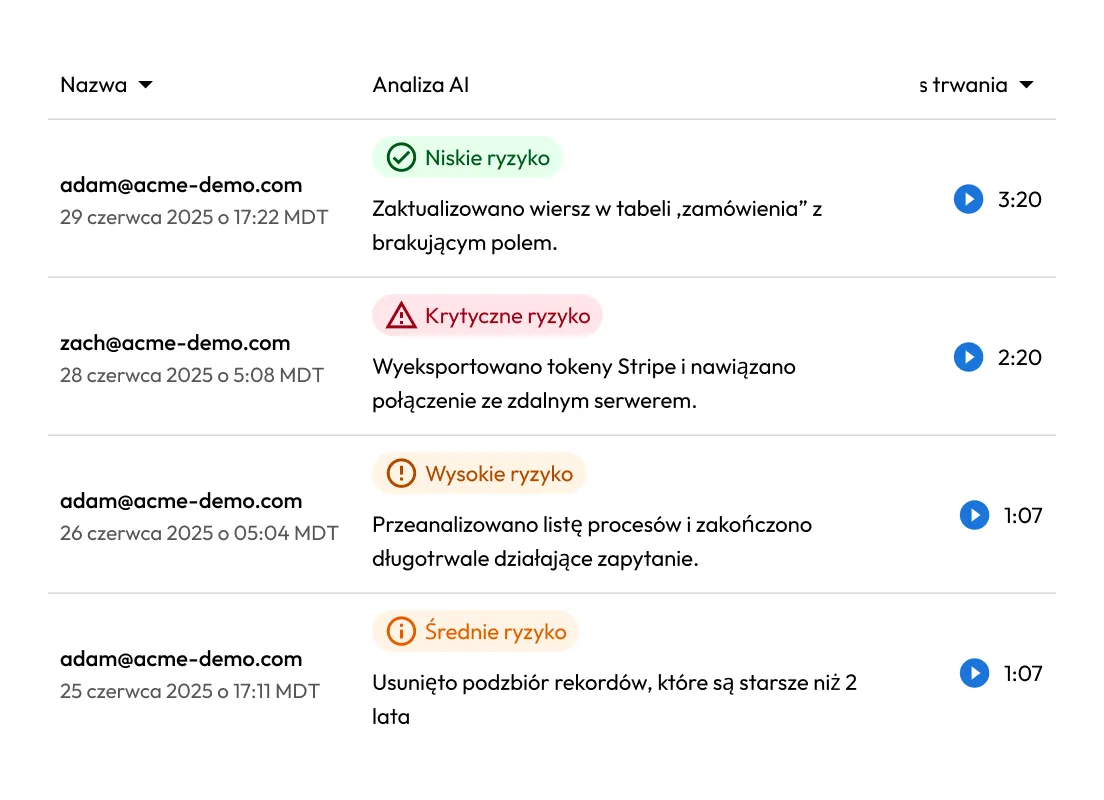

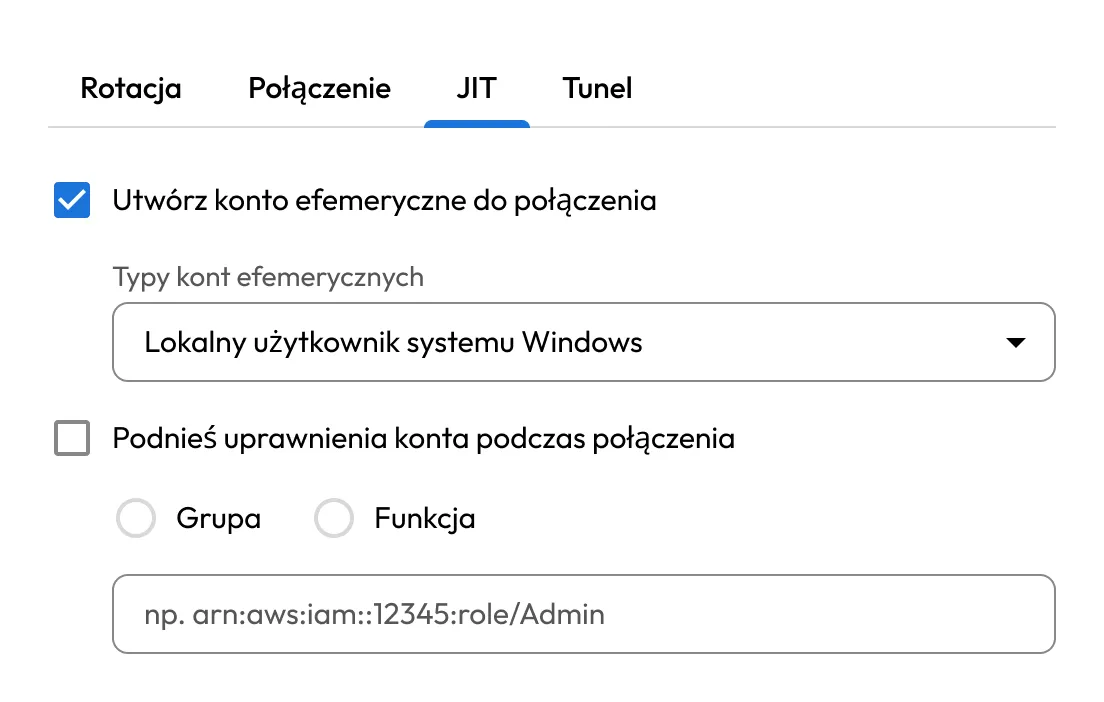

Zarządzanie zdalnym dostępem uprzywilejowanym (RPAM)

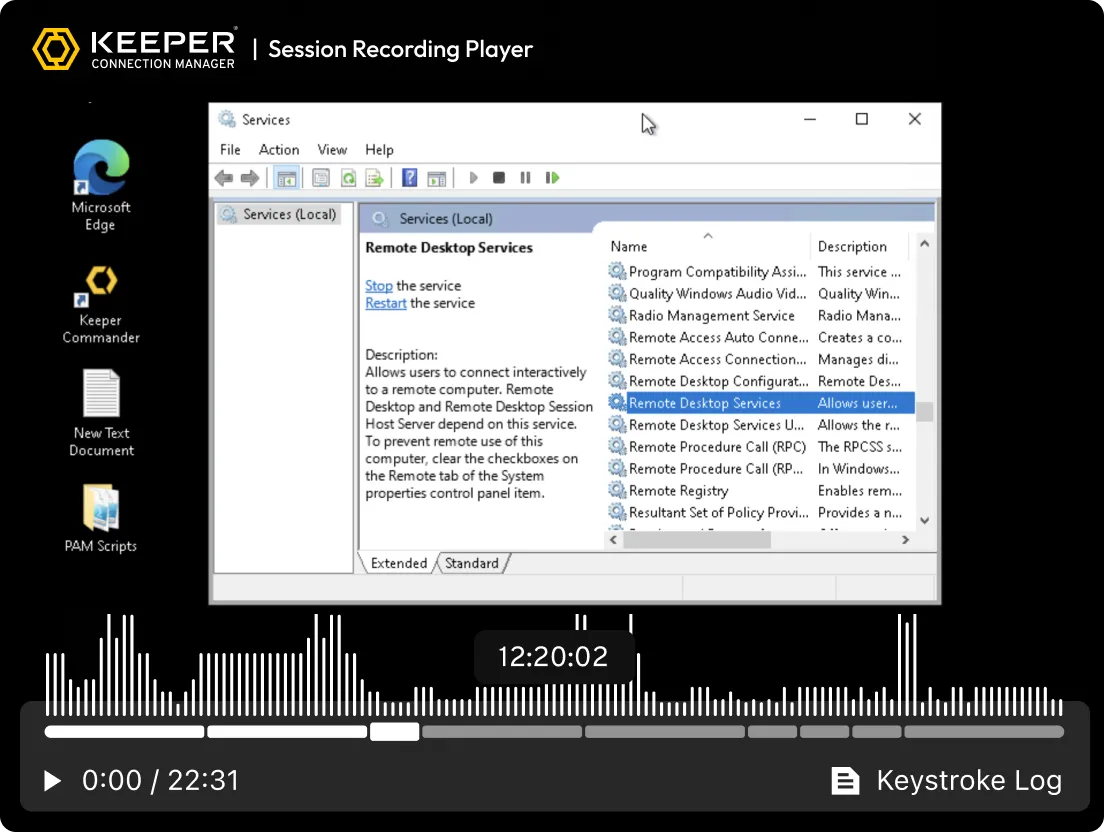

Zabezpieczenie zdalnego dostępu uprzywilejowanego bez ujawniania danych uwierzytelniających

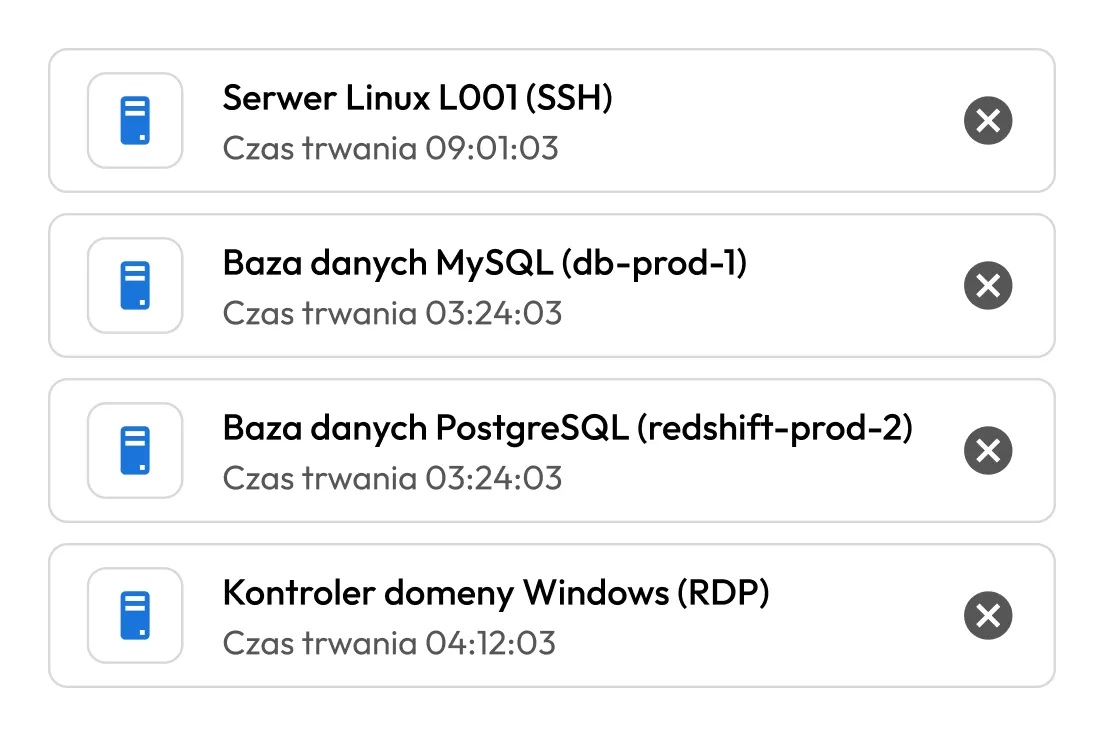

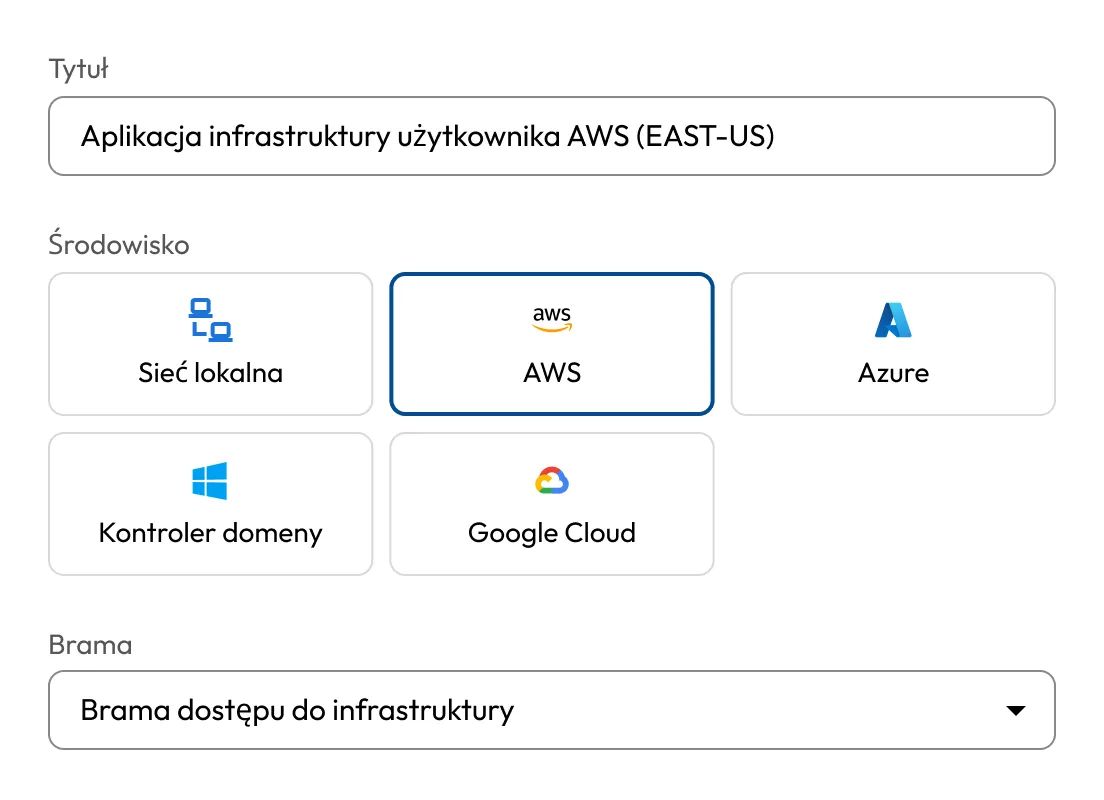

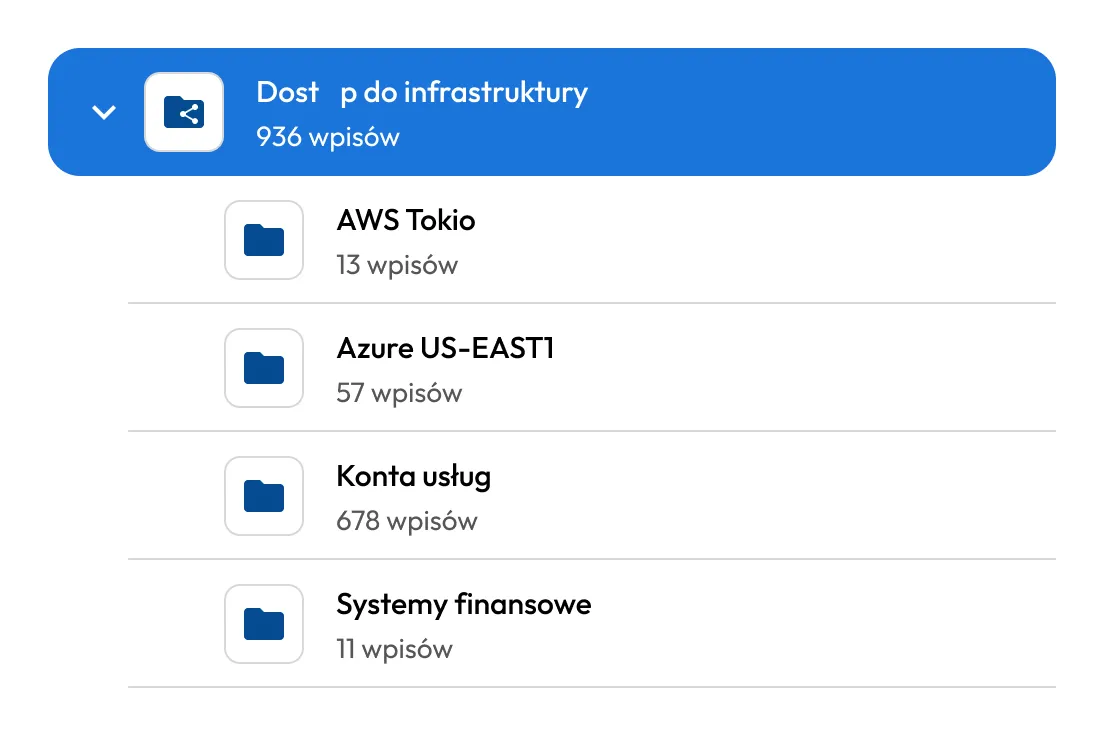

Zapewnienie pracownikom, dostawcom i zaufanym firmom zewnętrznym zdalnego uprzywilejowanego dostępu do kluczowych systemów bez konieczności korzystania z sieci VPN.