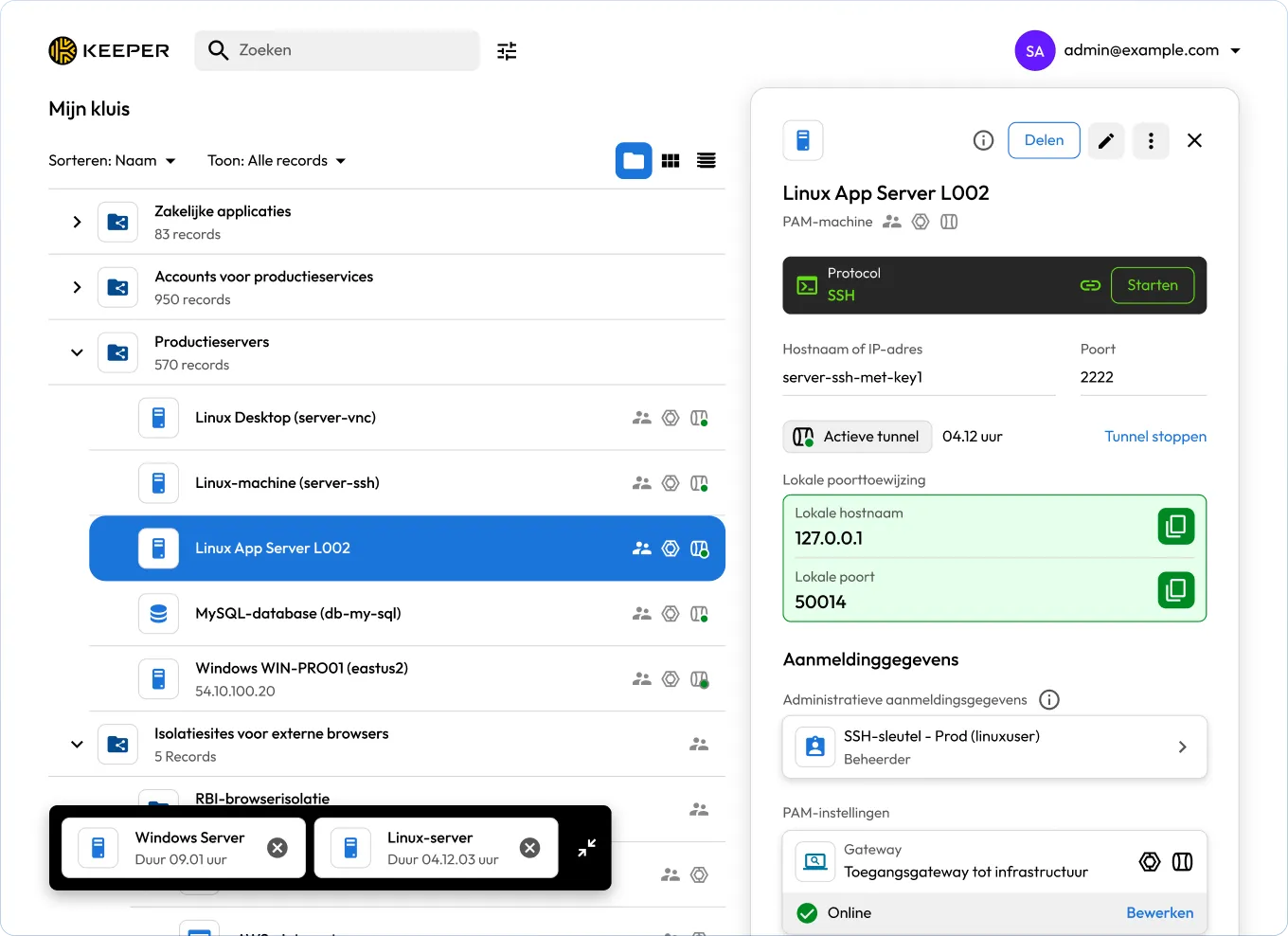

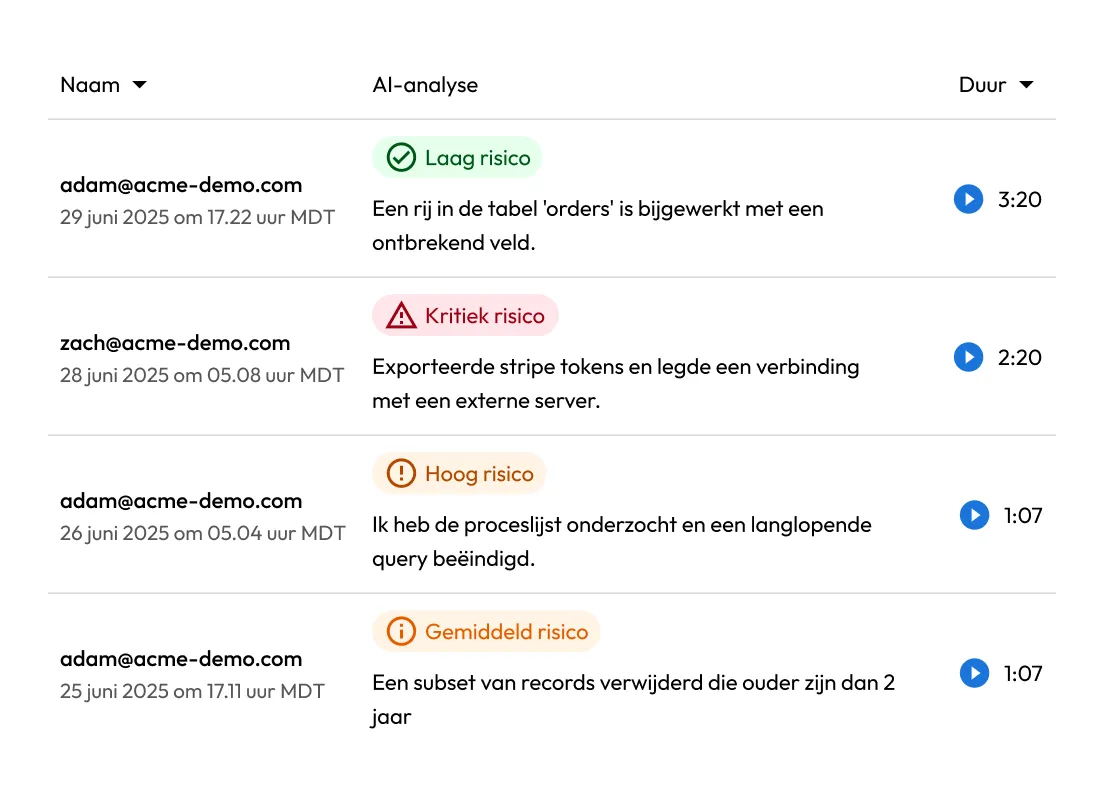

Remote Privileged Access Management (RPAM)

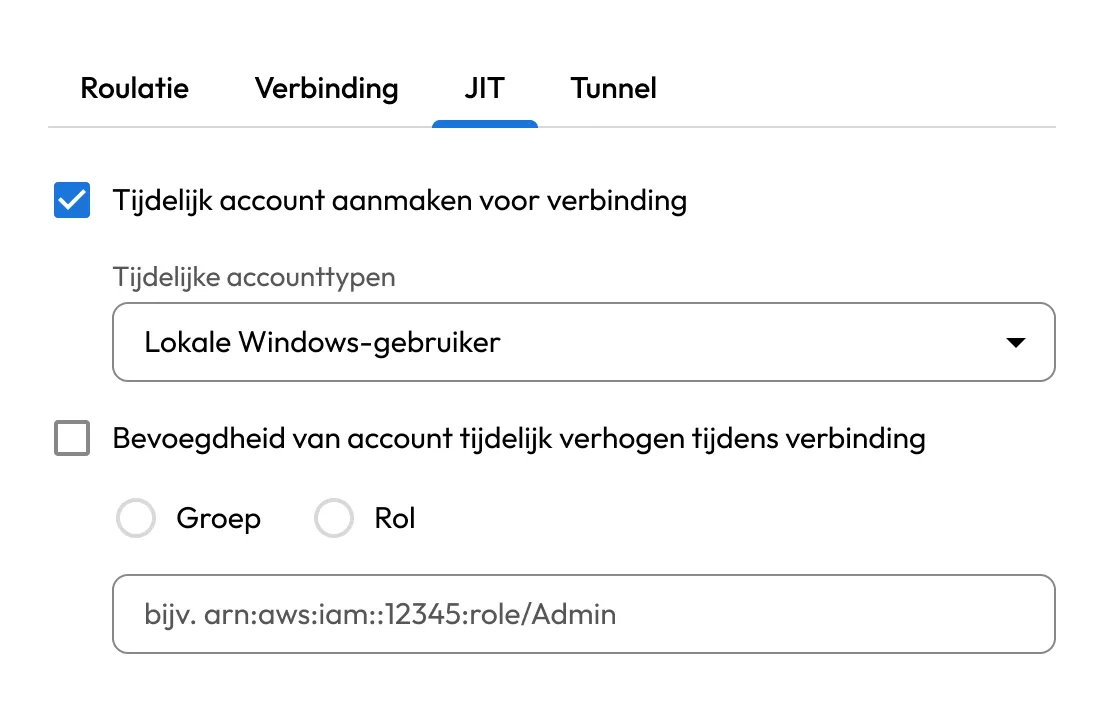

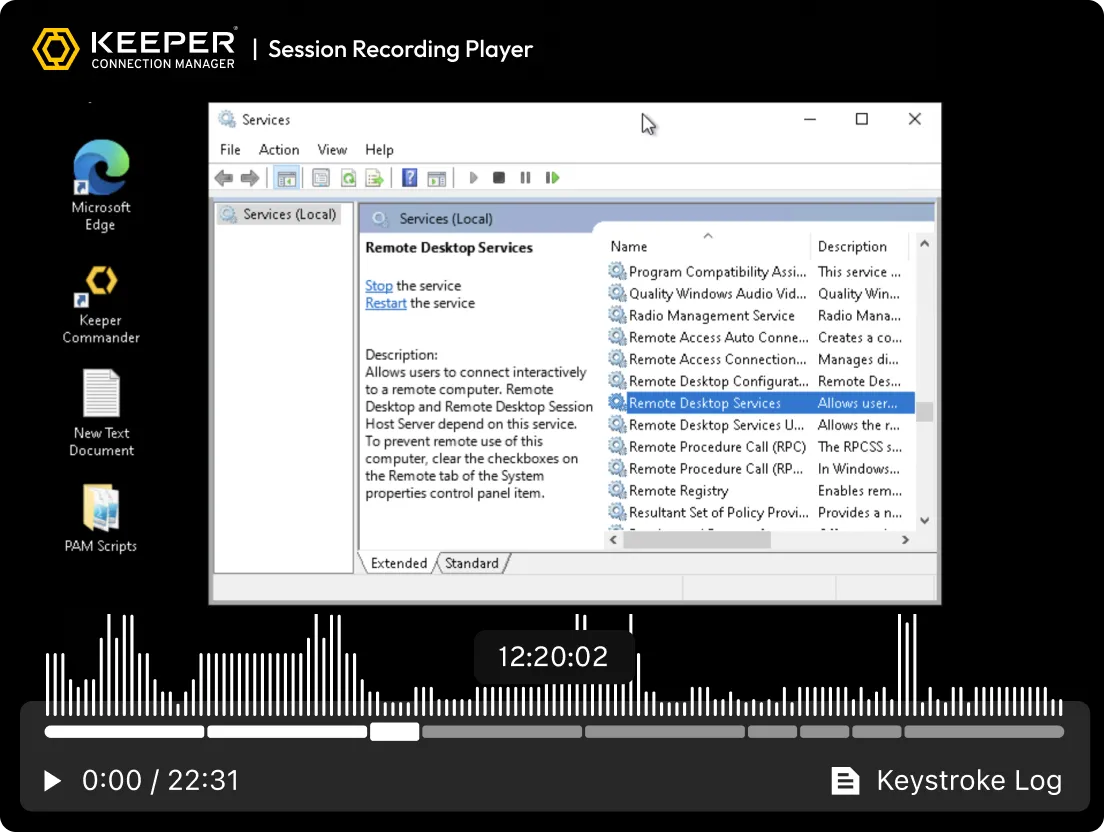

Beveilig geprivilegieerde externe toegang zonder aanmeldingsgegevens bloot te geven

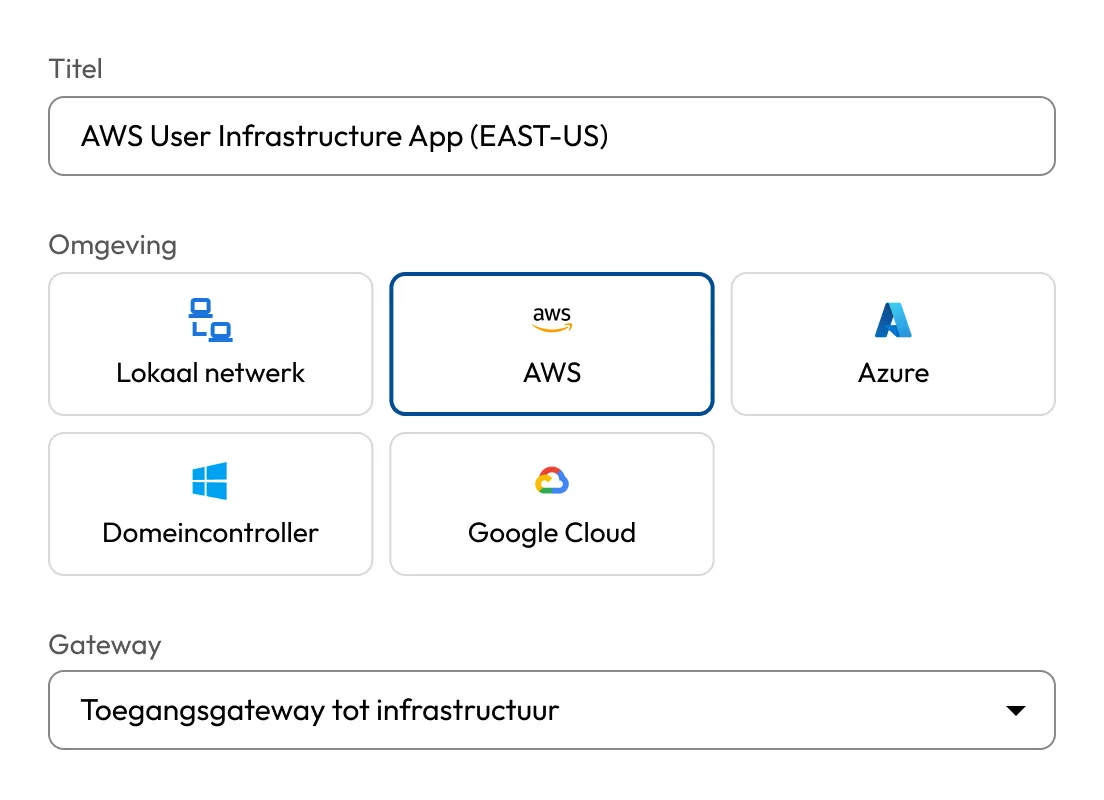

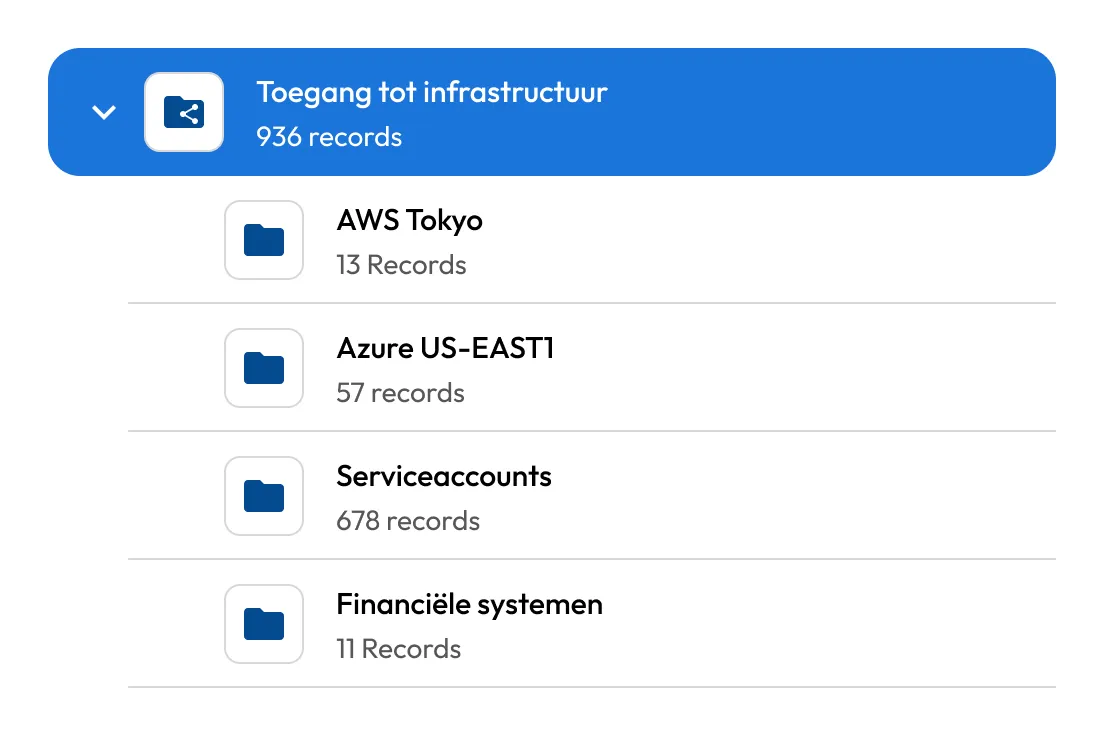

Bied werknemers, leveranciers en vertrouwde derde partijen geprivilegieerde externe toegang tot kritieke systemen zonder dat u een VPN nodig hebt.