リモート特権アクセス管理 (RPAM)

認証情報を公開せずに安全なリモート特権アクセスを実現

組織のメンバー、請負業者、組織外の関係者から、VPNを使用せずに重要なシステムへのリモート特権アクセスを実現

組織のメンバー、請負業者、組織外の関係者から、VPNを使用せずに重要なシステムへのリモート特権アクセスを実現

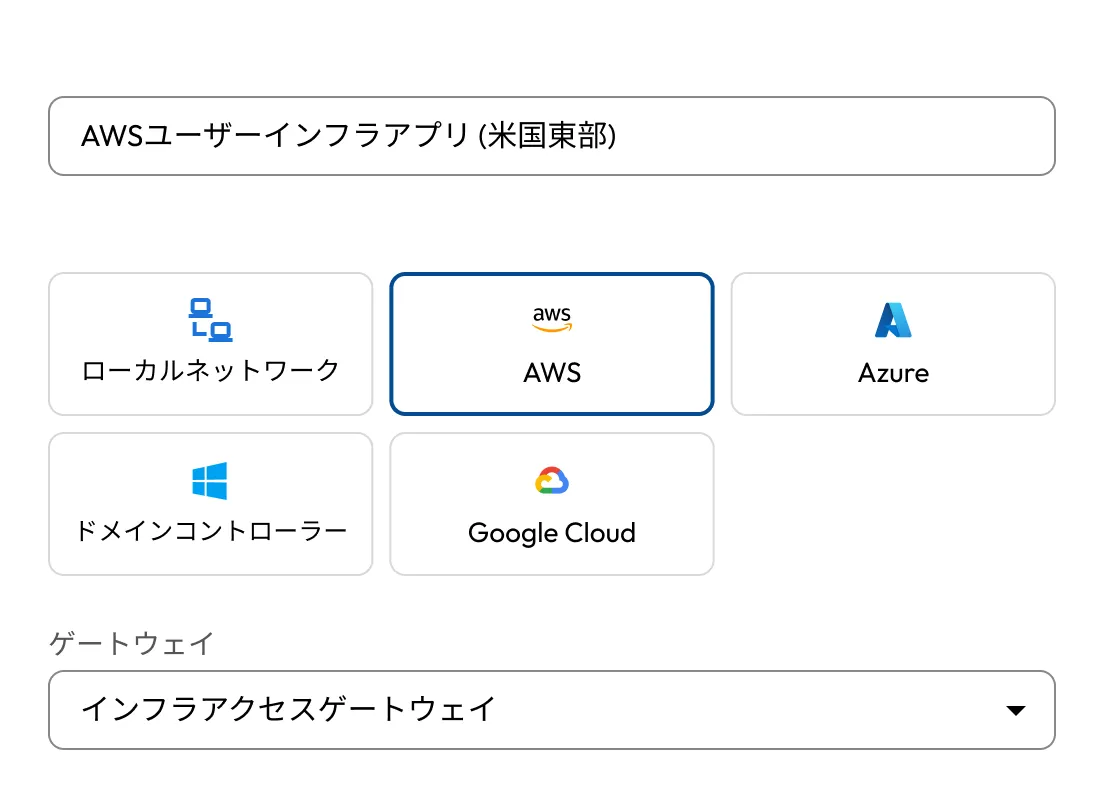

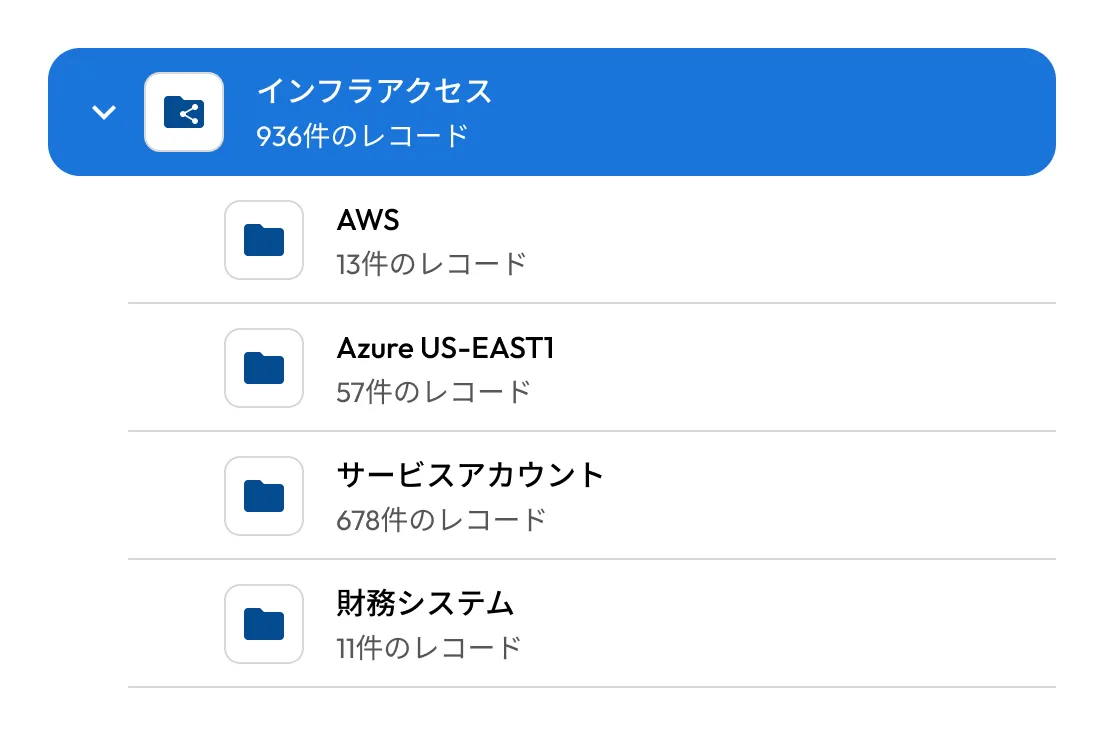

マルチクラウドとオンプレミス環境へのアクセスを統合。Keeperゲートウェイにより、あらゆる環境で暗号化されたエントリポイントを利用できます。

暗号化トンネルと認証情報インジェクションを利用して、暗号化されたリモートアクセスを有効化できます。ファイアウォールの変更は不要、広範なネットワーク公開も不要、VPNも必要ありません。

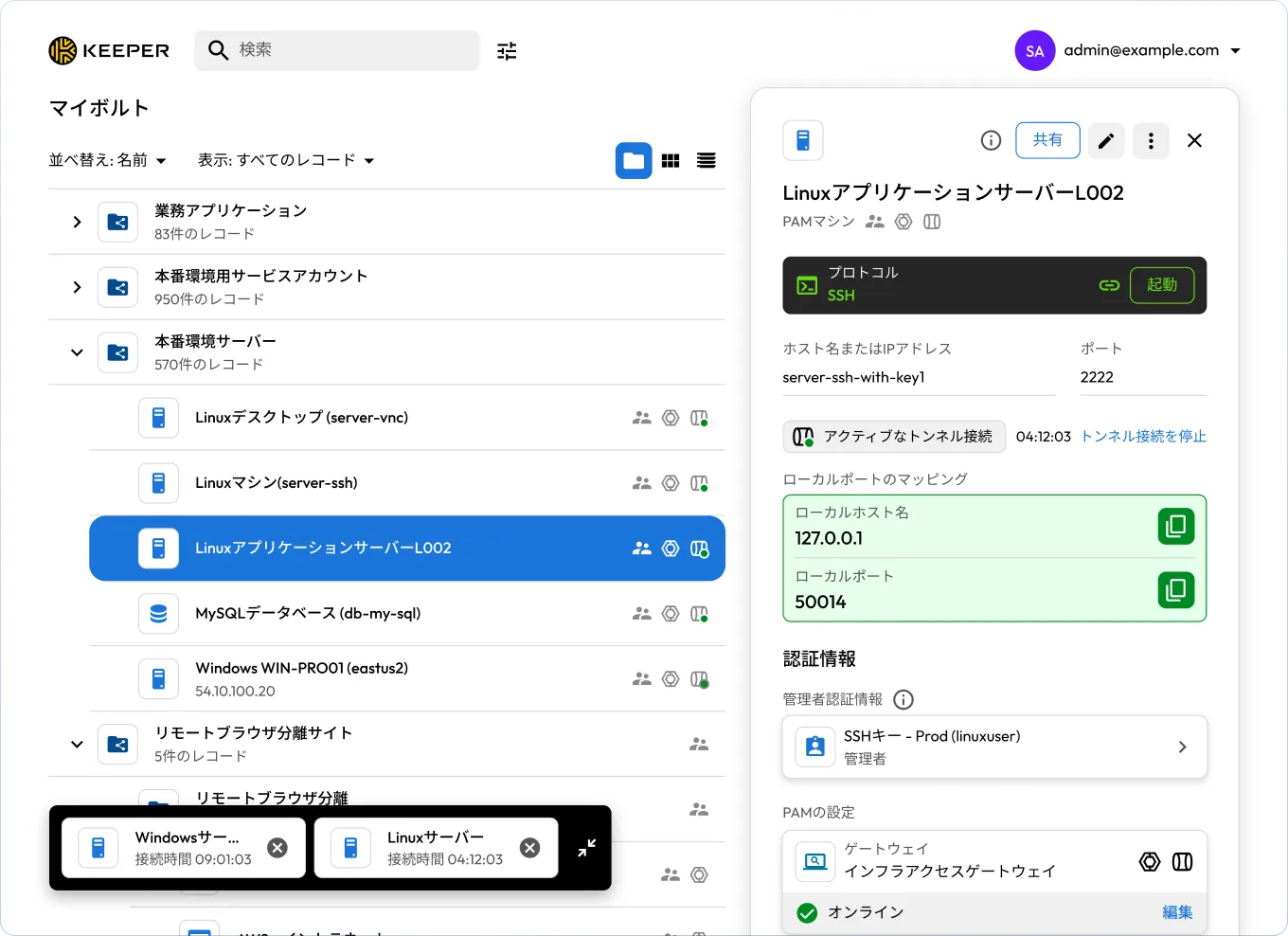

KeeperPAMでは、すべての特権接続をKeeperボルト経由でルーティングすることで、安全なリモートアクセスを実現。これにより、対象システムへ直接アクセスする必要がなくなり、攻撃対象領域を削減するとともに、ユーザーのリモートアクセスを簡素化できます。

Keeperゲートウェイは対象システムへの暗号化されたアウトバウンドトンネルを確立する仕組みを備えており、エージェントやVPN、ファイアウォールの変更は必要ありません。これによりクラウドとオンプレミスの各環境でゼロ知識原則を徹底しつつ、導入作業を大幅に簡素化できます。

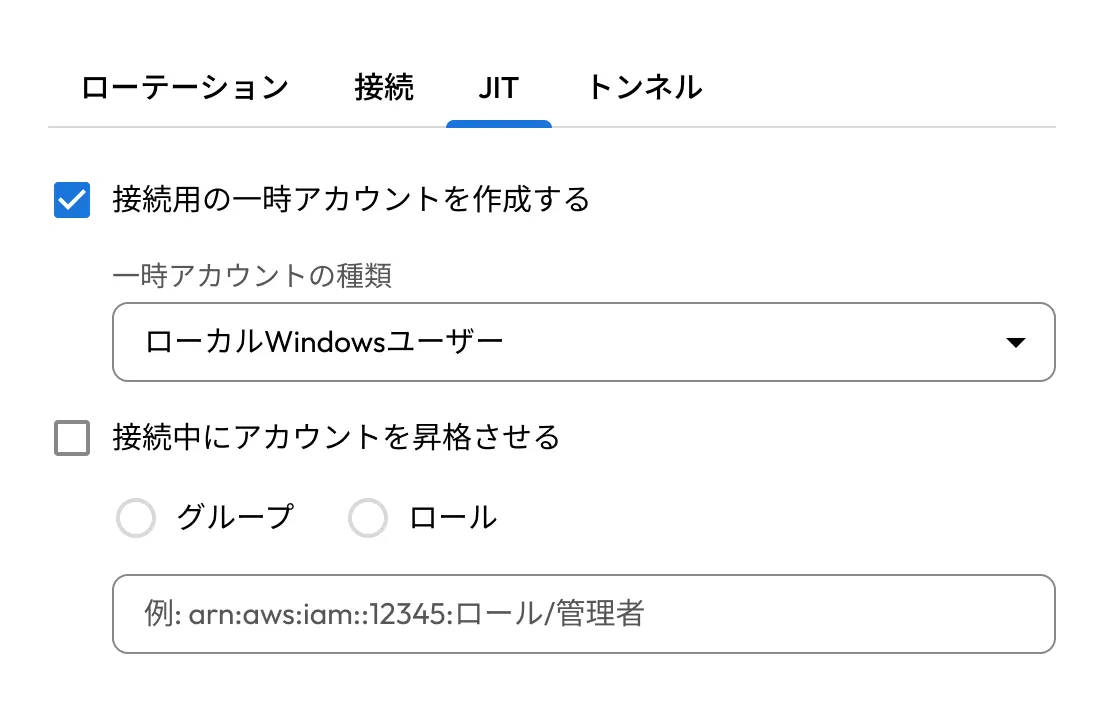

KeeperPAMを利用すると、ユーザーは認証情報やSSHキーを目にすることなく、一定時間だけ有効な一時的アクセスをインフラに付与できます。アクセス権の失効後は、認証情報を自動的にローテーションして再利用を防ぎ、リスクを低減できます。

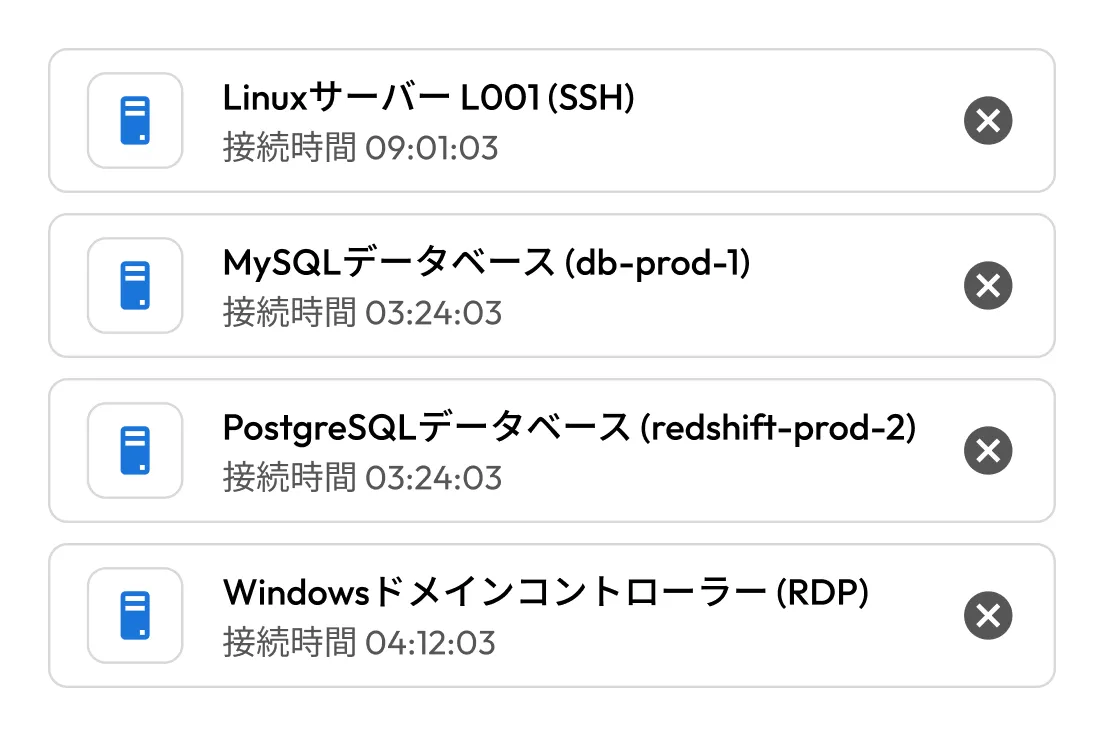

KeeperPAMは、PuTTY、pgAdmin、MySQL Workbenchなどの一般的な開発・データベースツールに対応しています。ワークフローを変えることなく、ボルトから直接暗号化トンネルを開始でき、安全なアクセスを維持できます。

AWS、Azure、GCP、オンプレミス環境の特権アクセスを1つのUIに集約できます。各環境に配置したKeeperゲートウェイによって、分散したインフラ全体でポリシーを一貫して適用でき、状況を把握しやすくなります。

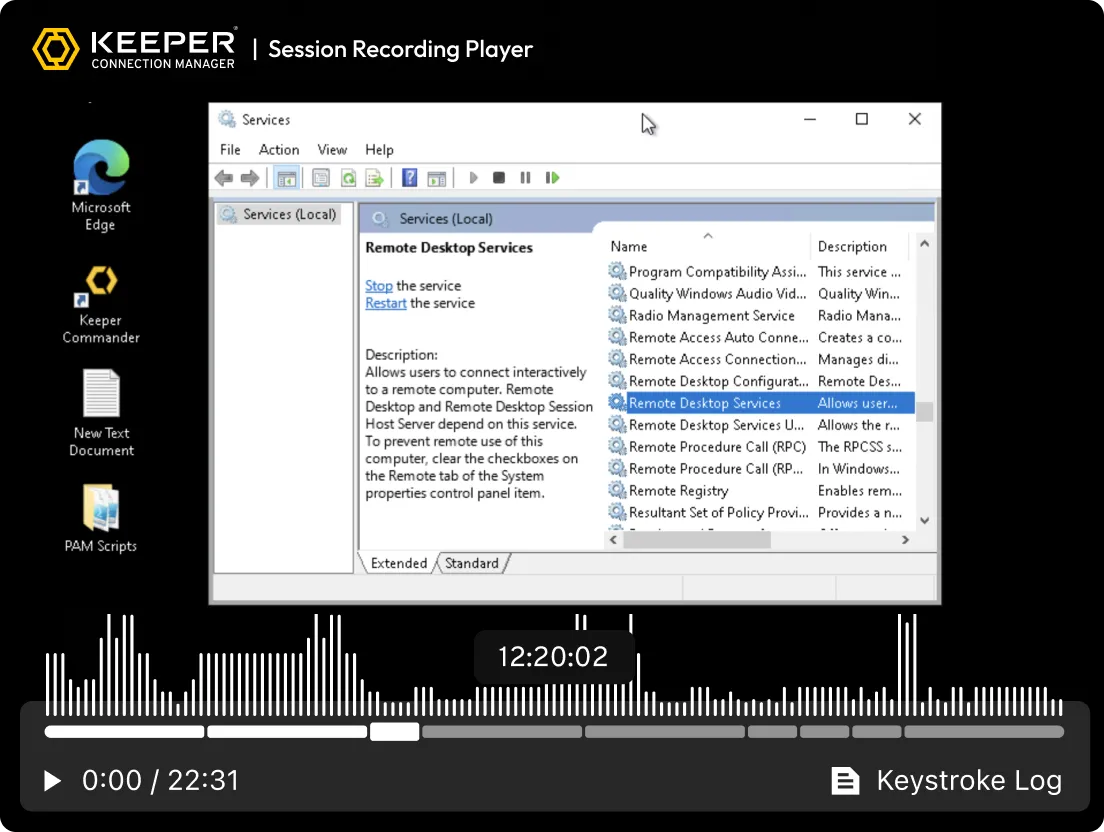

KeeperPAMは、SSH、RDP、VNC、データベース、ブラウザを含むすべてのリモートセッションで、画面操作やキーストロークを記録します。これにより、すべての特権操作について、コンプライアンス遵守、監査への備え、説明責任を確保できます。

ネイティブでMFAに対応していないシステムも含め、すべての環境でkきめ細かなロールベースのアクセス制御 (RBAC) を適用し、多要素認証 (MFA) を徹底できます。

Keeper内から、社内アプリやウェブアプリへのブラウザセッションを起動できます。これにより、エンドポイントを機密性の高いウェブ環境から切り離し、データ流出 (コピー/ペースト、ダウンロード) を防止し、BYOD端末でも安全にアクセスできます。

ターミナル、デスクトップ、ブラウザー、データベースなど、あらゆるリモートセッションで画面操作とキーボード操作を自動的に記録します。記録データは暗号化された上でクラウドに保存され、監査、コンプライアンス対応、インシデント調査に活用できます。

KeeperPAMのセッション記録や認証情報の自動入力、監査証跡などの機能により、VPNやローカルエージェントを使わずに、安全なブラウジングとゼロトラスト型インフラアクセスを実現します。

RPAMは、IT管理者や外部ベンダー、請負業者などの内部・外部の特権ユーザーが、従来型VPNに依存せずに重要システムへ安全にアクセスできるようにするセキュリティソリューションです。最小権限の原則を徹底し、機密性の高いシステムを不正アクセスや過剰なアクセスから保護します。

RPAMとVPNの違いは、RPAMが特権アクセスの制御やセキュリティ確保、最小権限の徹底に重点を置いている点にあります。一方、VPNは広範なネットワークへの安全な接続を提供するだけで、誰が何にアクセスできるのかといった細かな制御までは行いません。

リモートワーカーや外部協力者が増えるにつれて、組織は新たなサイバーセキュリティの脅威に直面しています。課題は、特権ユーザーがセキュリティ、コンプライアンス、生産性を損なうことなく、システムやリソースへリモートでアクセスできるようにすることです。特にVPNに依存したアクセス運用が必要な場合、リモート特権アクセスの管理は複雑化し、IT管理者とエンドユーザーの双方にとって柔軟性や効率性を低下させる要因になります。

KeeperPAMは、リモート特権アクセスに伴う複雑さを管理するために設計されており、アクセスを厳密に制御・監視し、コンプライアンスを確保します。きめ細かなアクセス制御、安全なセッション管理、監査機能、コンプライアンス機能を組み合わせることで、RPAMに関わる課題を解決し、リモートワーカーを含む特権アクセスを安全に管理できるよう支援します。

特権ユーザーは機密性の高い作業を行うために高い権限を必要としますが、そのアクセスを保護するには、セキュリティ、コンプライアンス、利便性のバランスを取る必要があります。特権ユーザーがリモートからシステムへアクセスする場合、従来型のVPNでは運用が複雑になりやすく、生産性も低下するため、ITチームにとって安全性を確保するハードルがさらに高くなります。

チャットサポートを利用する場合、Cookie を有効にしてください。