特権クリープ

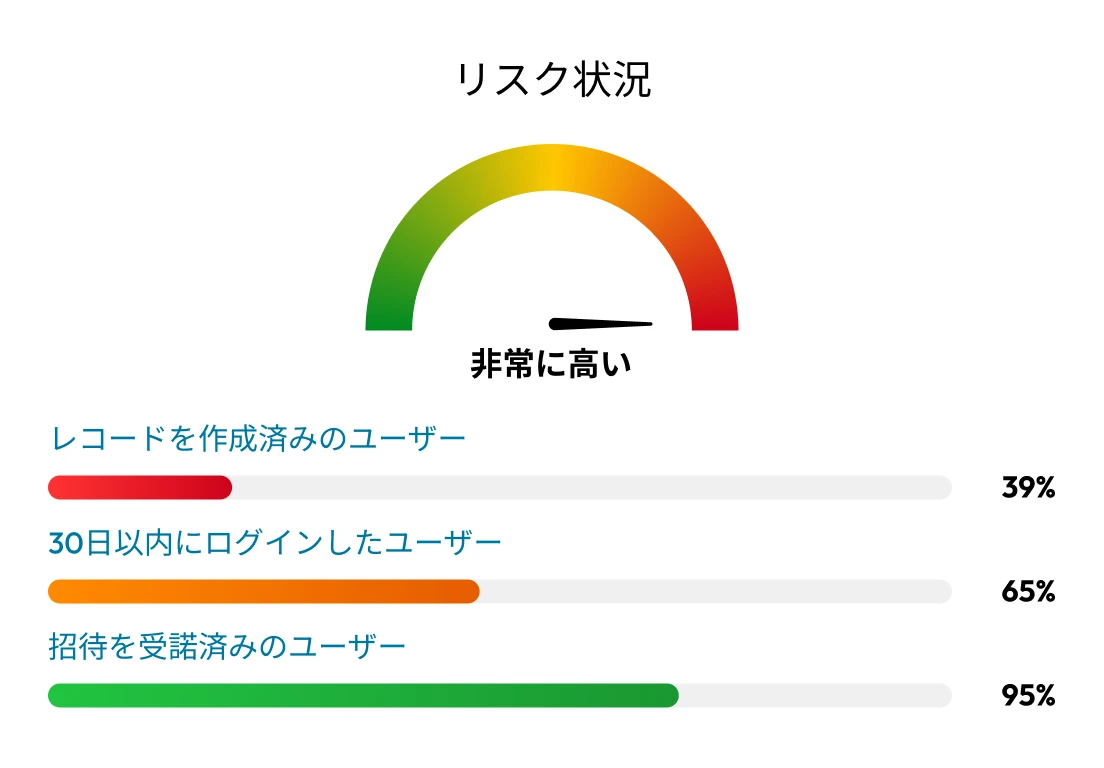

特権クリープ とは、ユーザーが時間の経過とともに不要な権限を次第に蓄積してしまう現象を指します。多くの企業では、レガシーシステムの存在や可視性の欠如、アクセス権の見直しが不十分であることにより、従業員がすでに不要となった権限を保持し続けてしまう状況が発生しています。こうした状態が続くと、サイバー犯罪者にとっての見えない侵入経路となり、悪意ある活動の検知がますます困難になります。

業種: 金融サービス

金融サービスの基盤を強化し、重要資産への不正アクセスを防ぐには、KeeperPAM®のような特権アクセス管理 (PAM) ソリューションが効果的です。

特権クリープ とは、ユーザーが時間の経過とともに不要な権限を次第に蓄積してしまう現象を指します。多くの企業では、レガシーシステムの存在や可視性の欠如、アクセス権の見直しが不十分であることにより、従業員がすでに不要となった権限を保持し続けてしまう状況が発生しています。こうした状態が続くと、サイバー犯罪者にとっての見えない侵入経路となり、悪意ある活動の検知がますます困難になります。

銀行や投資会社においては、特権ユーザーが取引プラットフォーム、財務記録、顧客データベースなどの重要なシステムにアクセスすることが一般的です。リアルタイムの監視がなければ、管理者が取引ログを改ざんしたり、セキュリティ設定を誤って変更した場合でも、即座に検知することはできません。こうした行為はアラートが発生しないことも多く、監査時や侵害発生後に初めて発覚するケースが少なくありません。

金融機関において管理者の認証情報が1つ盗まれるだけで、サイバー犯罪者に重要なシステムへの信頼されたアクセスを許してしまう可能性があります。アクセス範囲の制限、アクティビティの監視、そして最小権限の原則の適用といった制御がなければ、たった1つの侵入口からでも、サイバー犯罪者は権限を昇格させ、ネットワーク内を横方向に移動することが可能になります。

特権を持つ内部ユーザーは、 その権限を不正に利用して情報を盗み出したり、取引内容を改ざんしたり、管理の目をかいくぐることができます。取引プラットフォーム、決済システム、顧客情報などへのアクセスが広範に及ぶ金融業界においては、こうしたリスクは特に深刻です。信頼できるユーザーであっても、監視が不十分でアクセス範囲が曖昧な環境では、セキュリティやコンプライアンスに対する深刻な脅威となることがあります。

金融セクターでは、特権アクセスの厳格な統制を義務づける複雑な規制への準拠が、かつてないほど重要視されています。SOX法、GLBA、FFIECといった各種フレームワークでは、明確な監視体制、監査可能性、最小権限の原則の徹底が求められています。アクセス管理が中央集約されていない場合、些細な管理ミスでもコンプライアンス違反や制裁金、企業イメージの毀損を招くおそれがあります。

多くの銀行・投資企業では、重要なシステムへのアクセスを伴う外部業者との連携が欠かせないものとなっています。外部業者の認証情報やシステムが侵害されると、サイバー攻撃者は境界防御をすり抜けて、重要なシステムに直接侵入するリスクがあります。このリスクを認識していながらも、多くの金融機関では、外部業者のアクセスを適切に監視・管理・監査する体制が十分に整っていません。

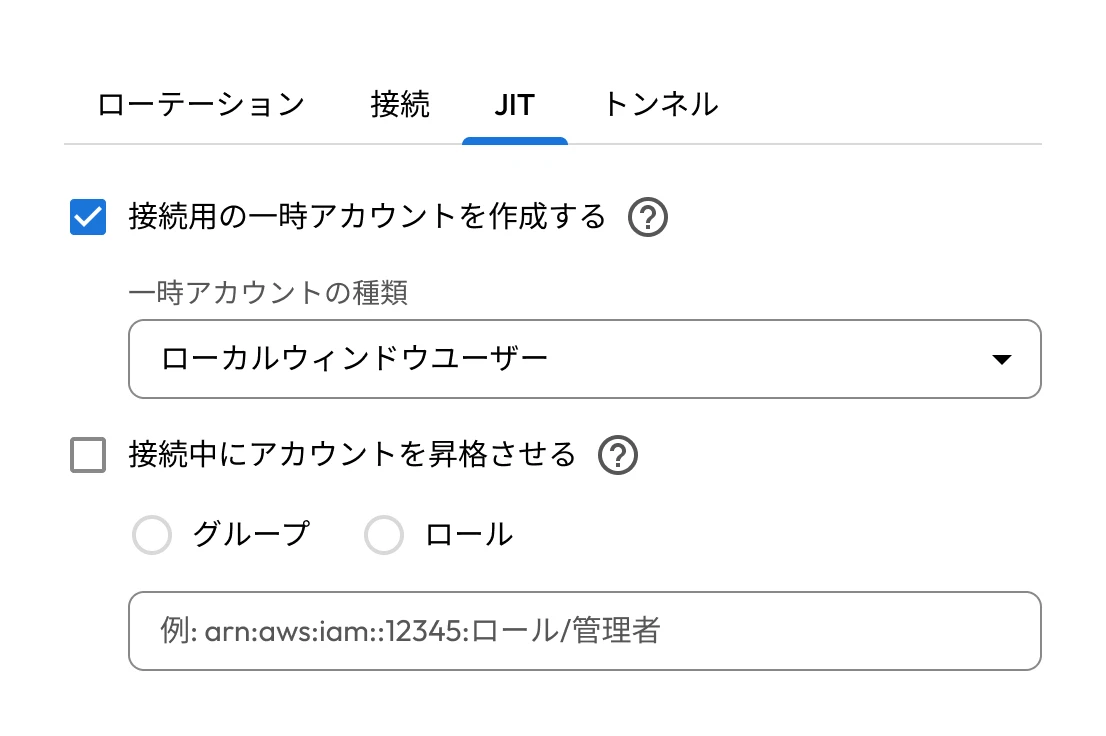

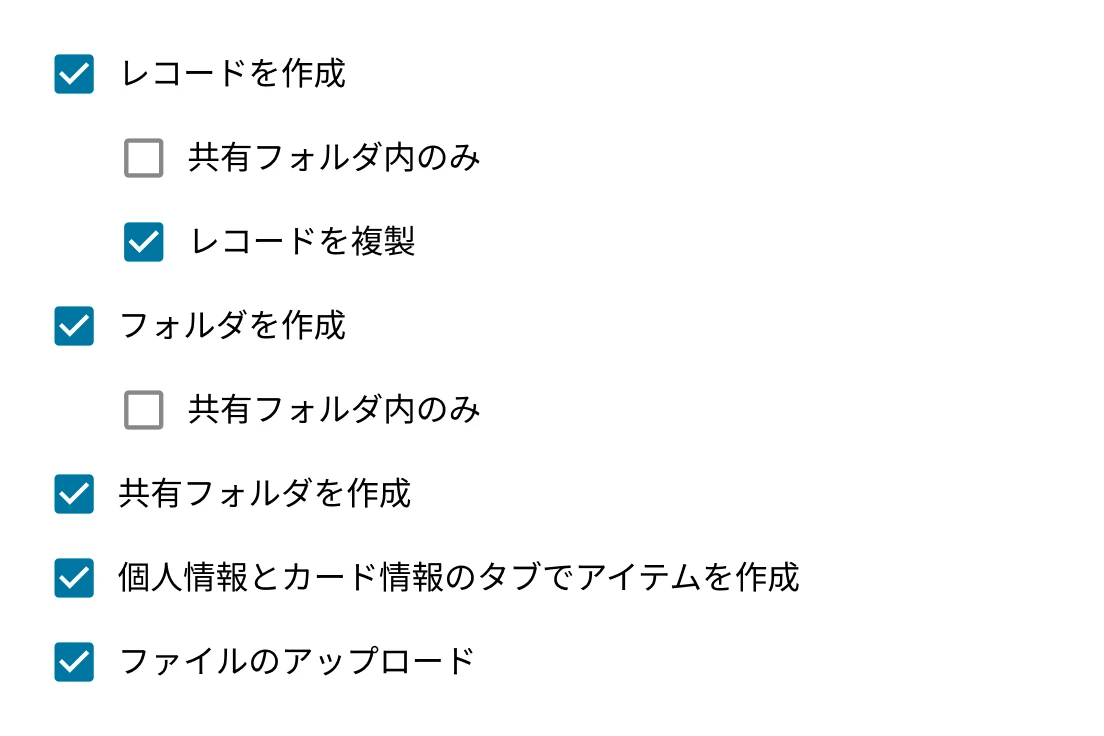

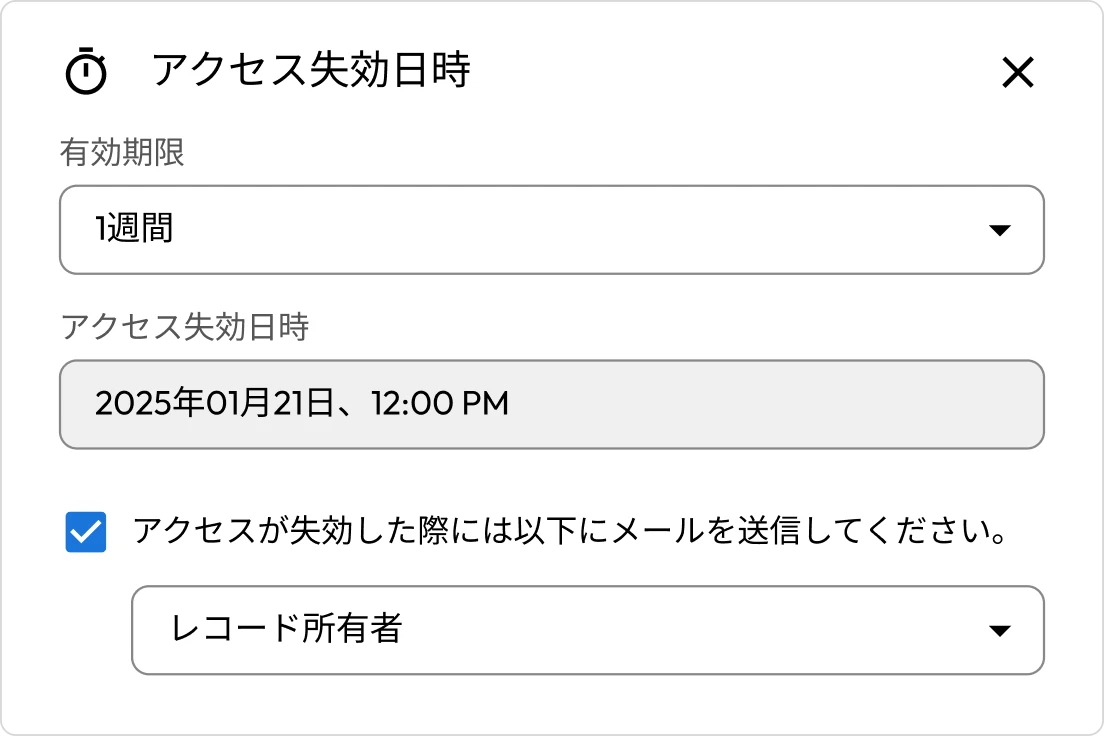

KeeperPAMには、ジャストインタイム (JIT) アクセス、ロール単位のアクセス制御 (RBAC)、アクセスの一元的な可視化といった機能が備わっており、特権クリープを防止できます。ユーザーの役割や所属部門、特定の業務内容に基づいて、アクセス権を自動的に付与・解除するきめ細かなアクセス制御ポリシーを定義できます。SCIMプロビジョニングの自動化やIDプロバイダとの統合に対応しており、ユーザーの役割変更や退職に応じて、古くなったり不要となったアクセス権限を即時に削除することが可能です。これにより、モダンなシステムからレガシー環境に至るまで最小権限の原則を継続的に適用でき、時間の経過とともに蓄積されがちな不要なアクセス権限を最小限に抑えることが可能になります。

Keeperのエンドポイント特権マネージャーにより、Windows、macOS、Linuxの各デバイスにおいて最小権限の原則を強制でき、ユーザーは許可された場合にのみ管理者権限の操作を実行できます。金融機関は、常設の管理者権限を廃止し、認証情報の露出を防ぐことで、マルウェアや内部不正、システム改ざんのリスクを大幅に軽減しながら、業務の継続性を確保できます。

金融機関にとって、不正行為やリスクのある操作は、監査で数か月後に発見するのではなく、発生したその瞬間に検知することが求められます。KeeperPAMには、特権セッションのリアルタイム監視機能が備わっており、画面やキー入力の録画、コマンド単位での操作内容の把握、セキュリティ情報イベント管理 (SIEM) との統合に対応することで、特権アクセスの透明性と追跡性が大幅に強化されます。セキュリティ担当者は、アクセス先のシステム、実行された操作内容、アクセス時間などを含む詳細なログを確認・監査することができます。こうした機能は、取引プラットフォームや決済システム、顧客情報データベースなどの機密性の高いインフラにおいて、設定の不備、不正な変更、アクセスの異常を早期に検知するのに役立ちます。

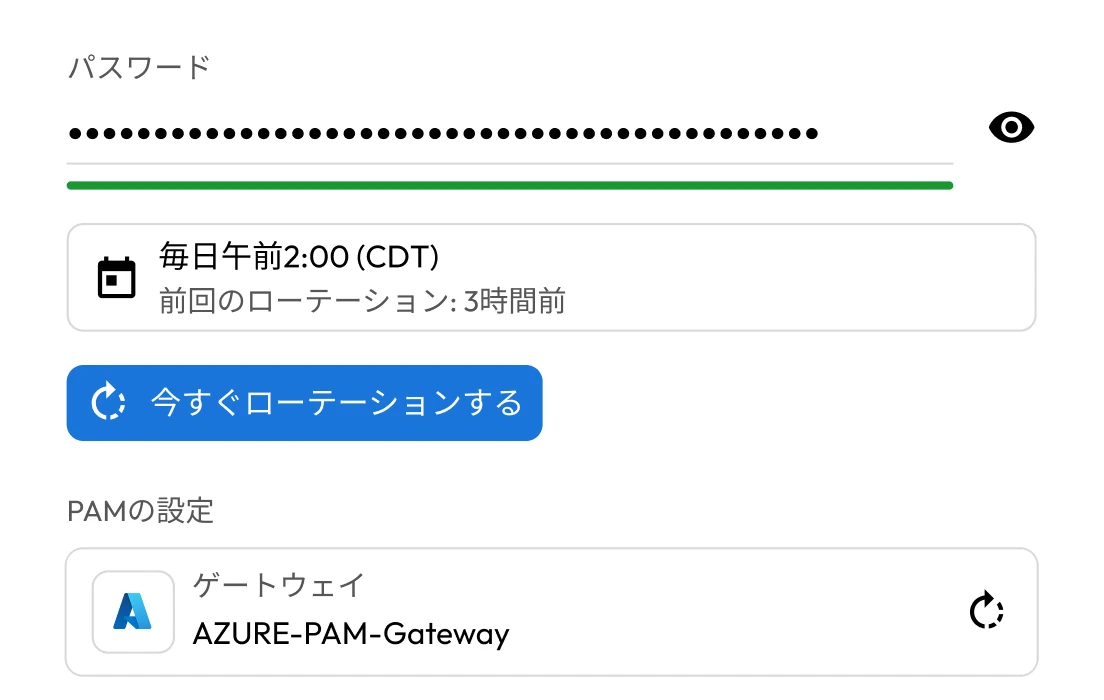

KeeperPAMはゼロトラストアクセスモデルに対応しており、認証情報がエンドユーザーに一切公開されることなく、各セッション終了後に自動でローテーションされる仕組みを実現しています。リモートアクセス時の認証情報を外部から見えない形で保護し、Keeperボルトを介してのみセッションを開始させることで、パスワード窃取やラテラルムーブメントのリスクを防止できます。暗号化トンネルを利用したネットワーク非依存のアクセス方式により、インバウンド通信のファイアウォール設定は不要となり、セキュリティチームは侵害の封じ込めや、攻撃者によるネットワーク内の見えない移動を防止できます。

金融機関においては、扱う情報やシステムの重要性から、内部関係者による脅威が深刻なリスクとなり得ます。KeeperPAMを活用することで、チームは細かな特権コントロール、操作制限、リアルタイムの監視を通じて、アクセス権限の境界を厳密に定義できます。チームは、時間帯やアクセス先システム、ユーザーの役割に応じてセッションを制限できるほか、機密データのダウンロード、印刷、貼り付けといったリスクの高い操作もブロックできます。あらゆる特権セッションは録画・記録されており、ユーザー行動の明確な証拠として、監査やインシデント調査を支援するとともに、説明責任の明確化によって誤用を抑止します。

SOX法、GLBA、FFIEC、ISO 27001といった各種規制要件に対応するためには、高い可視性、強固なアクセス制御、包括的なレポート機能が不可欠です。コンプライアンス対応に必要な監監査ログやセッション記録、自動レポートの仕組みを備えており、KeeperPAMが特権アクセスのセキュリティを裏付ける強力な手段となります。セキュリティチームは、アクセスイベントをコンプライアンス要件に直接ひも付けることができ、ネイティブでの対応がない環境でもインフラ全体に多要素認証 (MFA) を適用し、必要に応じて各種ドキュメントを即時に生成できます。その結果、監査対応の効率が向上し、アクセス管理上の不備によって科される罰則やペナルティのリスクを軽減できます。

金融プラットフォームの運用や保守を担うベンダーや外部業者には、しばしば特権アクセスが求められますが、その権限は厳密に制御する必要があります。KeeperPAMなら、認証情報をさらすことなく、またファイアウォールのインバウンドルールを変更することなく、外部関係者に一時的かつ役割に応じたアクセスを安全に提供できます。各セッションはKeeperボルトを起点として開始され、操作内容はすべて記録・保存され、あらかじめ定められたポリシーに基づいて制御されます。セキュリティ担当者は、外部業者が必要なタイミングで、許可された範囲のシステムにのみアクセスできるように制限し、それ以上のアクセスは一切許可しないよう徹底できます。この機能は、業務効率を損なうことなく、サプライチェーンにおけるセキュリティ侵害のリスクを低減します。

チャットサポートを利用する場合、Cookie を有効にしてください。