Gestione degli accessi privilegiati remoti (RPAM)

Accessi privilegiati remoti sicuri senza esporre le credenziali

Offri a dipendenti, fornitori e terze parti di fiducia l'accesso privilegiato remoto a sistemi critici senza bisogno di una VPN.

Offri a dipendenti, fornitori e terze parti di fiducia l'accesso privilegiato remoto a sistemi critici senza bisogno di una VPN.

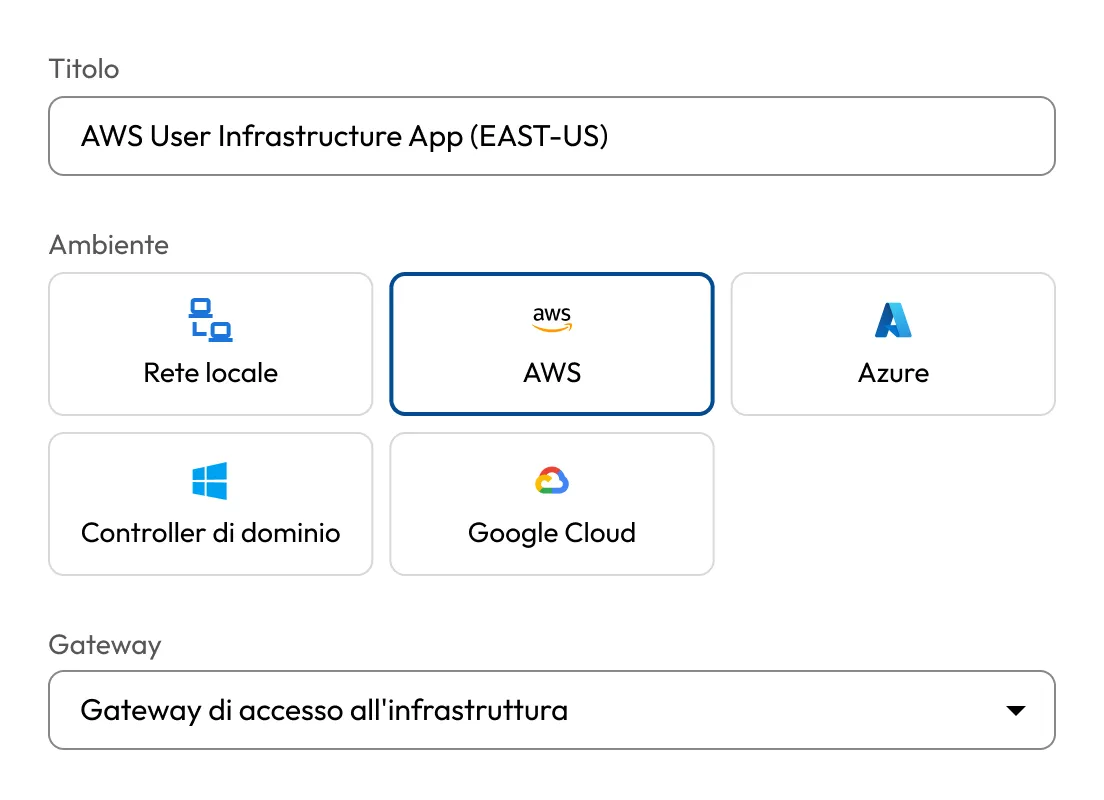

Unifica l'accesso all'infrastruttura multi-cloud e in locale. Il Gateway Keeper fornisce punti di ingresso sicuri e crittografati in tutti gli ambienti.

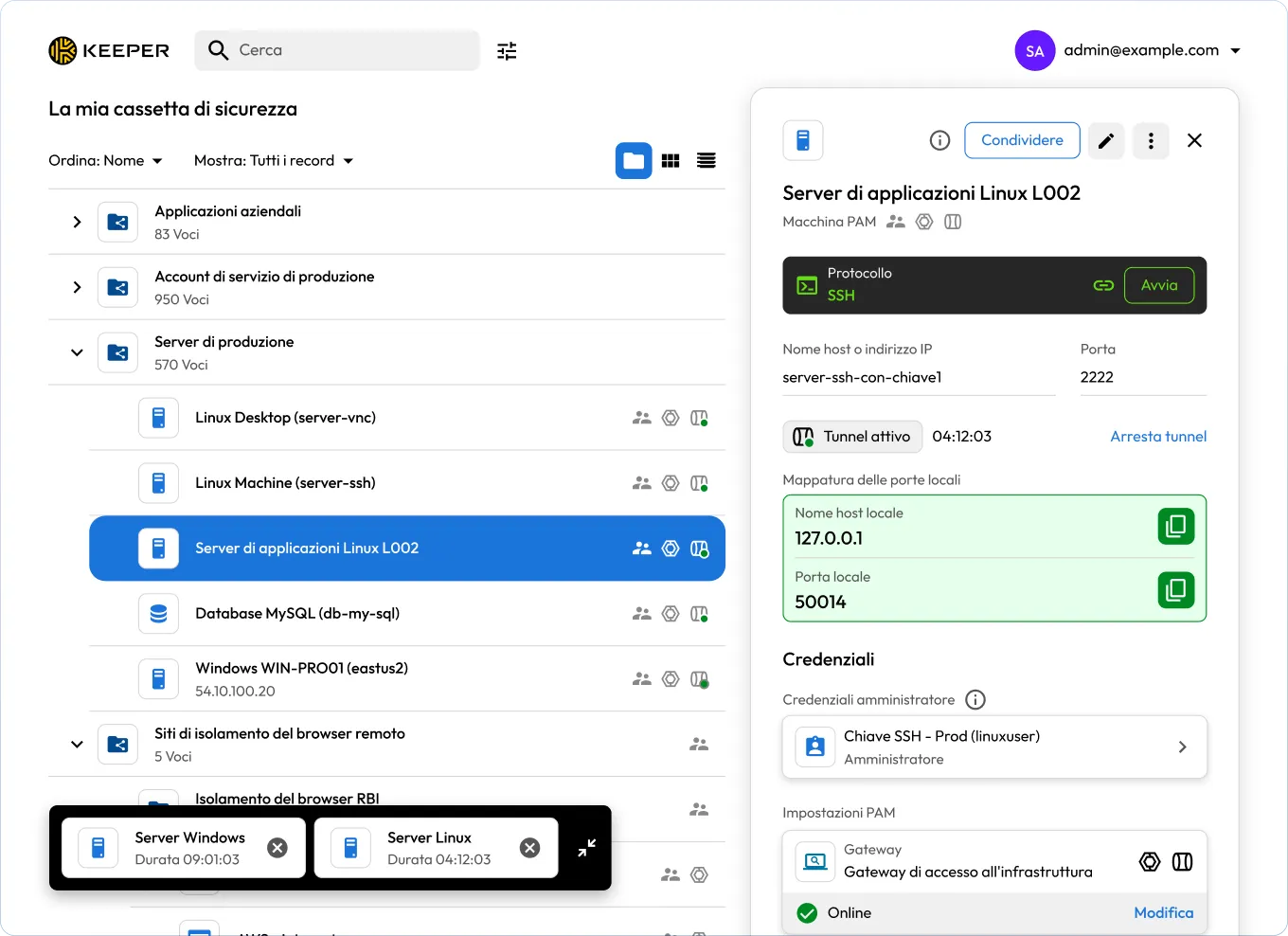

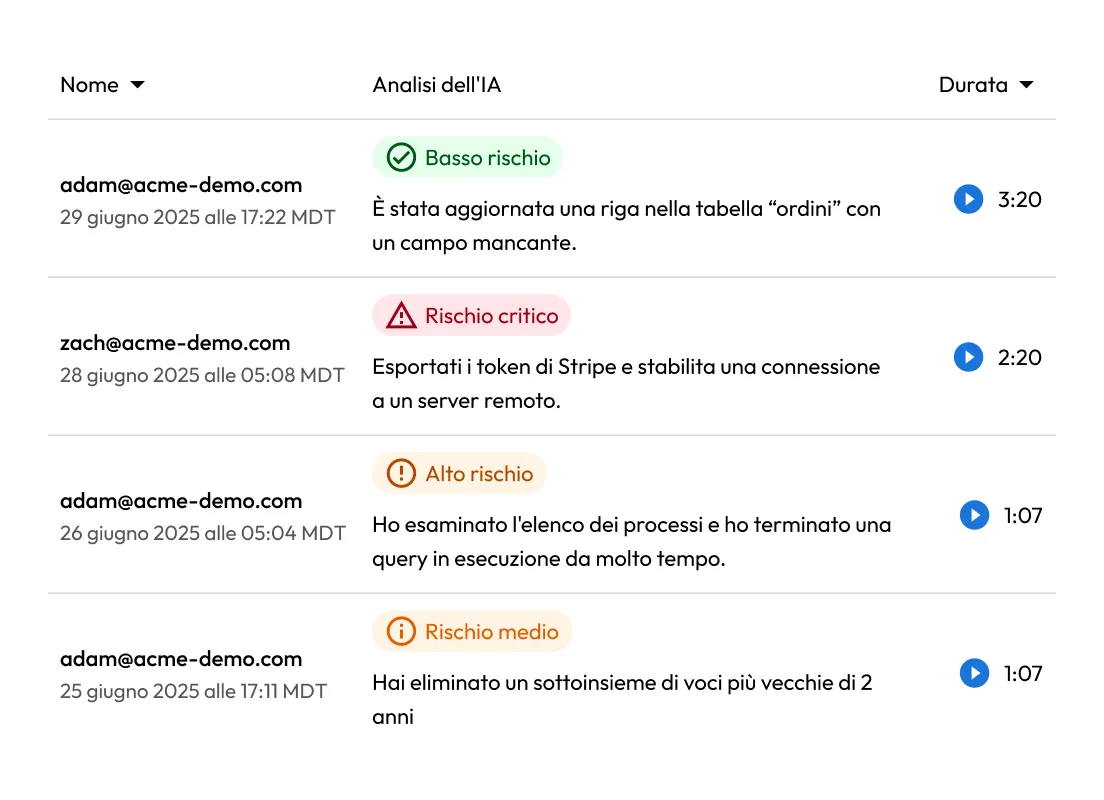

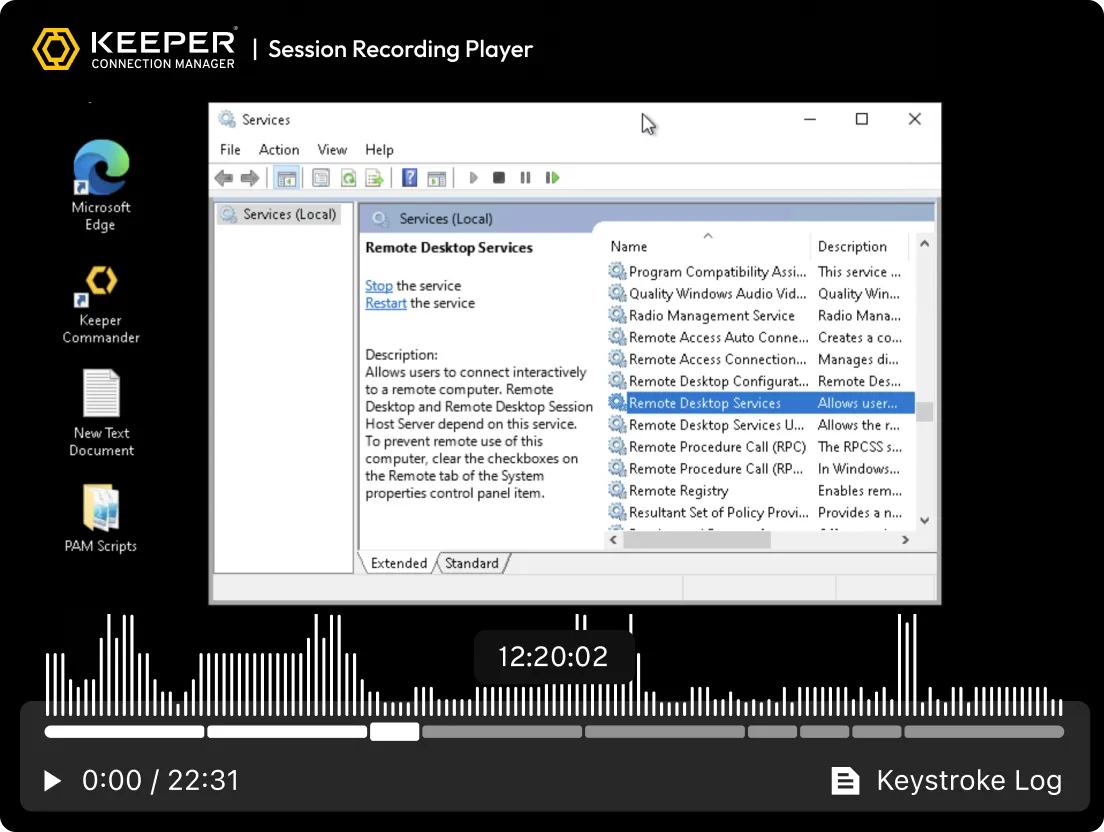

Registra ogni clic, sequenza di tasti e comando. Tutta l'attività della sessione viene registrata e può essere trasmessa al tuo SIEM per analisi e audit in tempo reale.

Abilita l'accesso remoto crittografato tramite tunnel crittografati e l'iniezione di credenziali. Non è necessario modificare il firewall, non è necessaria un'ampia esposizione alla rete, non sono necessarie VPN.

a href="/features/keeper-ai/">KeeperAI analizza ogni sessione in tempo reale, classifica l'attività degli utenti e termina automaticamente le sessioni ad alto rischio per bloccare istantaneamente le minacce.

KeeperPAM consente l'accesso remoto sicuro indirizzando tutte le connessioni privilegiate attraverso la Cassaforte Keeper. Questo elimina la necessità di accesso diretto ai sistemi target, riducendo le superfici di attacco e semplificando l'accesso remoto per gli utenti.

Il Gateway Keeper stabilisce tunnel crittografati in uscita verso i sistemi di destinazione: non sono richiesti agenti, VPN o modifiche al firewall. Questo semplifica la distribuzione rispettando al contempo i principi di zero-trust sia in ambienti cloud che in locale.

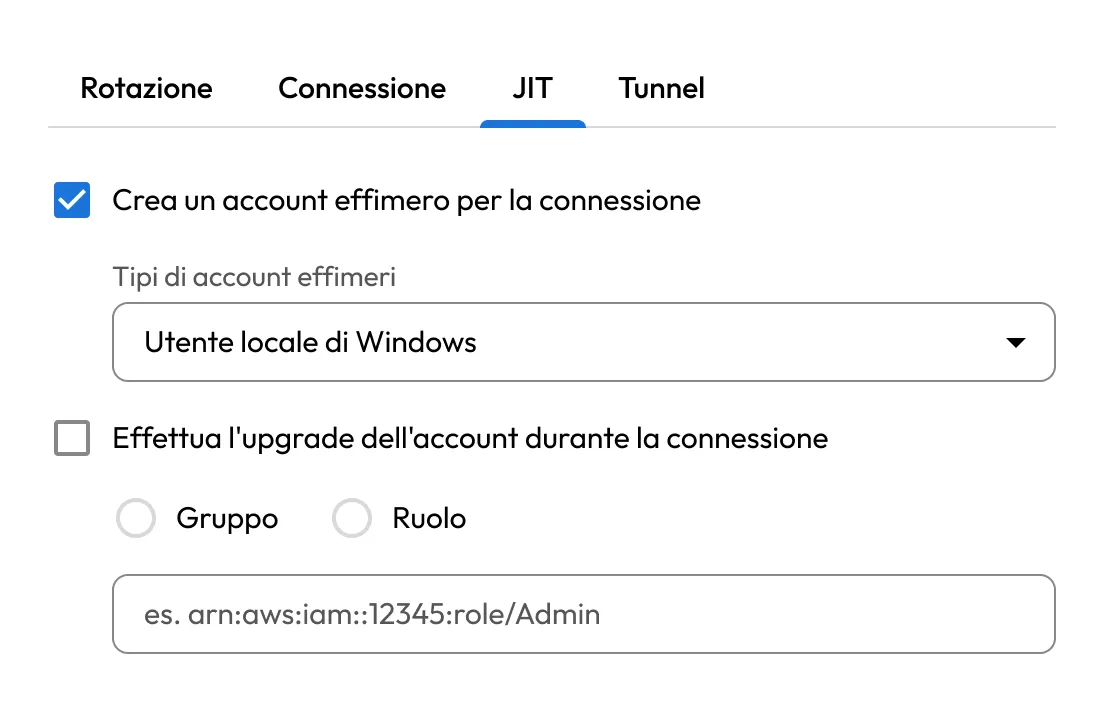

Con KeeperPAM, gli utenti possono ricevere un accesso temporaneo e limitato nel tempo all'infrastruttura senza mai visualizzare credenziali o chiavi SSH. Dopo la revoca dell'accesso, le credenziali possono essere ruotate automaticamente per prevenire il riutilizzo e ridurre il rischio.

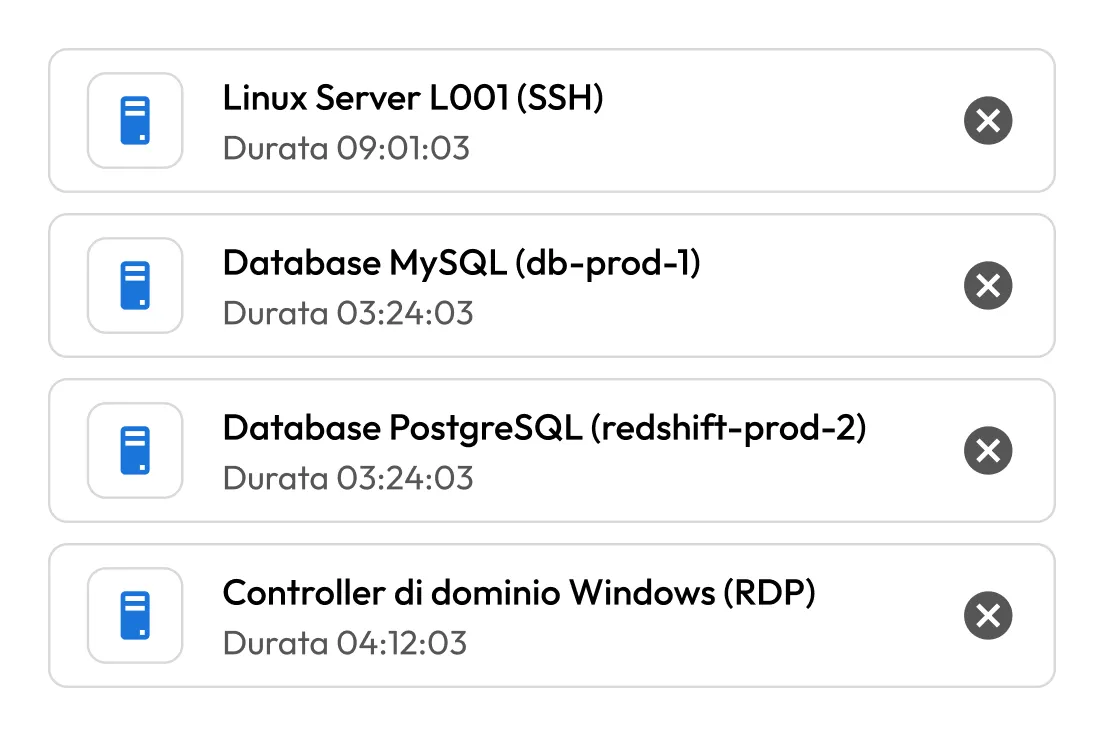

KeeperPAM supporta i più diffusi strumenti di sviluppo e di database come PuTTY, pgAdmin e MySQL Workbench. Gli utenti possono avviare tunnel criptati direttamente dalla Cassaforte, preservando l’accesso sicuro senza modificare i flussi di lavoro.

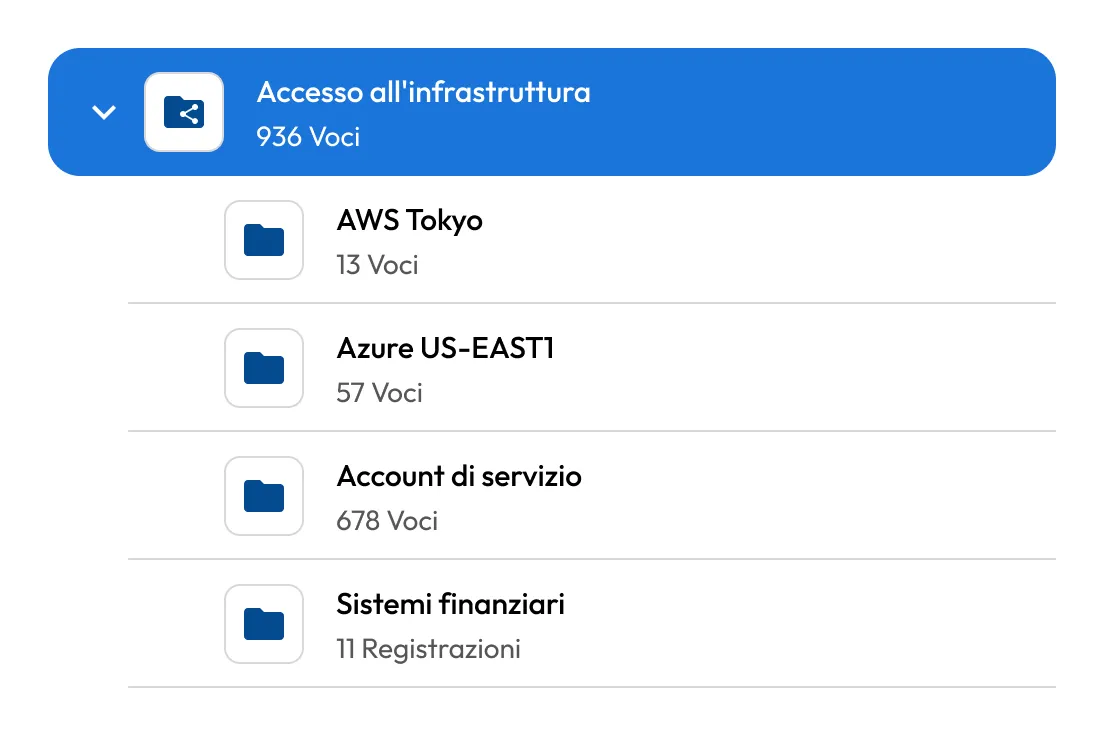

Centralizza l'accesso privilegiato tra sistemi AWS, Azure, GCP e in locale in un'unica UI. I gateway Keeper implementati in ogni ambiente garantiscono un'applicazione coerente delle politiche e una visibilità su tutta l'infrastruttura distribuita.

KeeperPAM registra l'attività dello schermo e della tastiera per tutte le sessioni remote: SSH, RDP, VNC, database e browser. Questo garantisce conformità, preparazione agli audit e responsabilità per tutte le attività privilegiate.

Applica controlli degli accesso granulari basati sui ruoli (RBAC) e adotta l'autenticazione multifattoriale (AMF) su tutti i sistemi, anche quelli senza AMF nativa.

Centralizza e automatizza la gestione dei segreti in tutti gli ambienti. Keeper archivia in modo sicuro e ruota i segreti dell’infrastruttura come le chiavi API, i certificati e le credenziali del database.

Avvia sessioni protette del browser per app interne o basate sul web da Keeper. Questo isola l’endpoint dagli ambienti web sensibili, previene l’esfiltrazione dei dati (copia/incolla, download) e garantisce un accesso sicuro sui dispositivi BYOD.

Registra automaticamente l'attività di schermo e tastiera in tutte le sessioni remote, inclusi i protocolli di terminale, desktop, browser e database. Le registrazioni sono criptate e memorizzate nel cloud per audit, conformità e indagini sugli incidenti.

Tra le altre funzionalità, KeeperPAM fornisce registrazione delle sessioni, compilazione automatica delle credenziali e tracce di audit chiare, per consentire una navigazione sicura e accesso all'infrastruttura zero-trust senza VPN o agente locale.

RPAM è una soluzione di sicurezza che consente agli utenti privilegiati interni ed esterni, come amministratori IT, fornitori di terze parti e appaltatori, di accedere in modo sicuro ai sistemi critici senza dover ricorrere a una VPN tradizionale. Applica i principi del privilegio minimo e protegge i sistemi sensibili da accessi non autorizzati o eccessivi.

La differenza tra RPAM e una VPN è che RPAM si concentra sul controllo degli accessi privilegiati, sulla garanzia della sicurezza e sull’applicazione del principio del privilegio minimo. Una VPN fornisce semplicemente un accesso alla rete ampio e sicuro senza gestire i dettagli precisi di chi può accedere a cosa.

Con l'aumento del numero di lavoratori da remoto ed esterni, le organizzazioni si trovano ad affrontare nuove minacce per la sicurezza informatica. La sfida consiste nel garantire che gli utenti privilegiati possano accedere ai sistemi e alle risorse da remoto senza compromettere la sicurezza, la conformità o la produttività. La gestione degli accessi privilegiati remoti aggiunge complessità, soprattutto quando è richiesto un accesso basato su VPN, che può ridurre la flessibilità e l'efficienza sia per gli amministratori IT che per gli utenti finali.

KeeperPAM è stato progettato per gestire le complessità degli accessi privilegiati remoti, assicurando che l’accesso sia strettamente controllato, monitorato e conforme. Combinando controlli di accesso granulari, gestione sicura delle sessioni, audit e funzionalità di conformità, affronta le sfide della RPAM e aiuta le organizzazioni a gestire in sicurezza l’accesso privilegiato, anche per i lavoratori da remoto.

Gli utenti privilegiati necessitano di permessi elevati per svolgere compiti sensibili. Per garantire questo accesso è necessario trovare un equilibrio tra sicurezza, conformità e comodità per l’utente. Quando gli utenti privilegiati accedono ai sistemi da remoto, le soluzioni VPN tradizionali possono introdurre complessità e ridurre la produttività, rendendo più difficile per i team IT proteggere l’accesso.

Per usare la chat dal vivo è necessario abilitare i cookie.