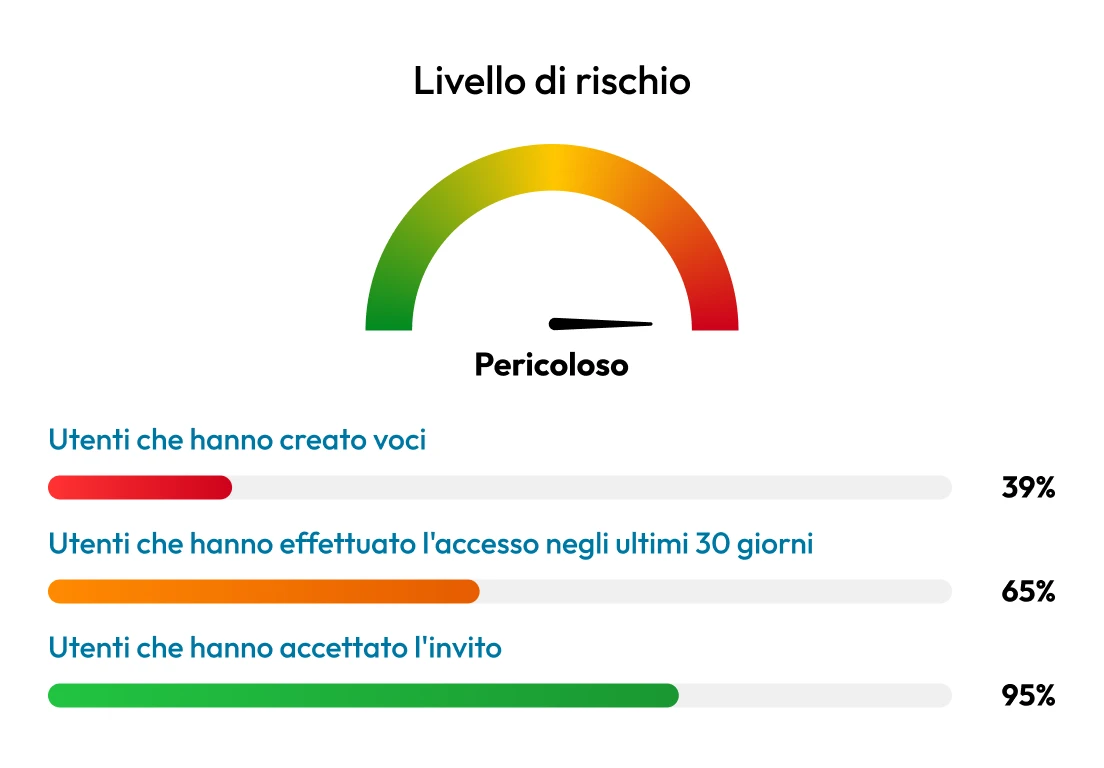

Privilege creep

Il privilege creep si verifica quando gli utenti accumulano silenziosamente privilegi eccessivi nel tempo. In molte aziende, sistemi legacy, scarsa visibilità e revisioni poco frequenti degli accessi permettono al personale di mantenere autorizzazioni non più necessarie. Col tempo, questo crea percorsi nascosti per i criminali informatici e rende più difficile rilevare le attività dannose.

Mancanza di supervisione in tempo reale

Nelle banche e nelle società di investimento, gli utenti con privilegi accedono spesso a sistemi critici come le piattaforme di trading, i registri finanziari e i database dei clienti. Senza una supervisione in tempo reale, non c'è modo di rilevare immediatamente se un amministratore altera i registri delle transazioni o configura in modo errato le impostazioni di sicurezza. Queste azioni potrebbero non attivare avvisi e spesso vengono scoperte solo durante gli audit o dopo una violazione.

Furto di credenziali e movimento laterale

Una credenziale amministrativa rubata in un istituto finanziario può fornire ai criminali informatici un accesso affidabile ai sistemi critici. Senza controlli per limitare l’ambito, monitorare le attività o applicare il principio del privilegio minimo, quel singolo punto di accesso può dare ai criminali informatici la possibilità di aumentare i propri privilegi e muoversi lateralmente attraverso la rete.

Minacce interne

Gli insider con privilegi elevati possono abusare dei propri privilegi per rubare dati, alterare transazioni o aggirare i controlli. Nel settore finanziario, dove l’accesso spesso si estende alle piattaforme di trading, ai sistemi di pagamento e ai registri dei clienti, questi rischi sono particolarmente seri. Senza una supervisione rigorosa e confini di accesso chiari, anche gli utenti fidati possono rappresentare una grave minaccia per la sicurezza e la conformità.

Conformità normativa

Il settore finanziario deve far fronte a una crescente pressione per soddisfare normative complesse che richiedono un controllo rigoroso sugli accessi con privilegi. Framework come SOX, GLBA e FFIEC richiedono una supervisione chiara, verificabilità e applicazione dei privilegi minimi. Senza controlli centralizzati, anche piccole lacune nella governance degli accessi possono portare a inadempienze, sanzioni e danni alla reputazione.

Accesso di terze parti

Le banche e le società di investimento si affidano molto a fornitori terzi che spesso necessitano di accesso privilegiato ai sistemi critici. Se le credenziali o i sistemi di un fornitore vengono compromessi, i criminali informatici possono aggirare le difese perimetrali e ottenere l’accesso diretto agli ambienti sensibili. Nonostante questo rischio, molte istituzioni faticano a monitorare, controllare e verificare efficacemente gli accessi dei fornitori terzi.