Gestion des accès à privilèges des fournisseurs (VPAM)

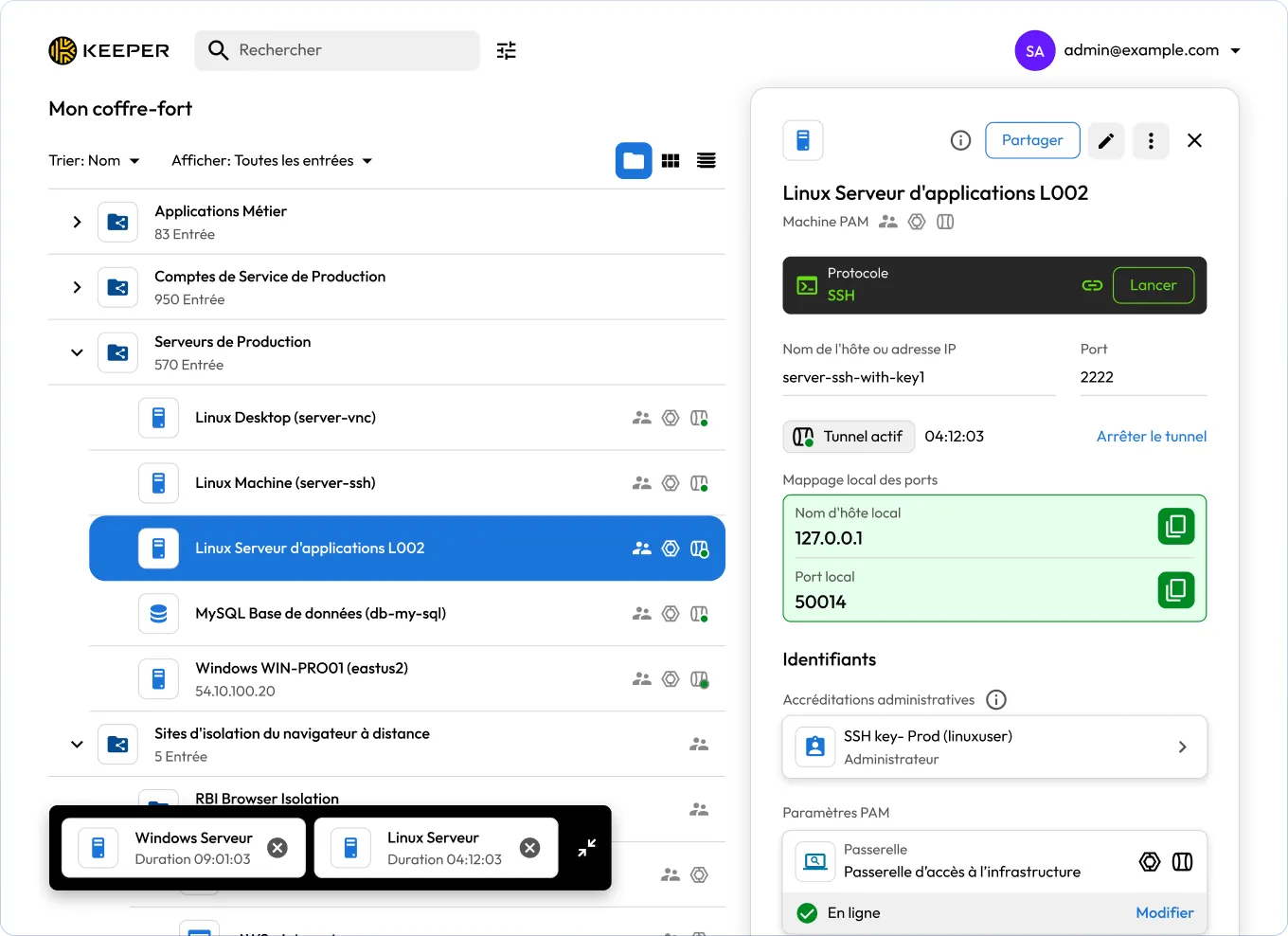

Sécurisez l'accès des tiers aux systèmes critiques avec KeeperPAM®

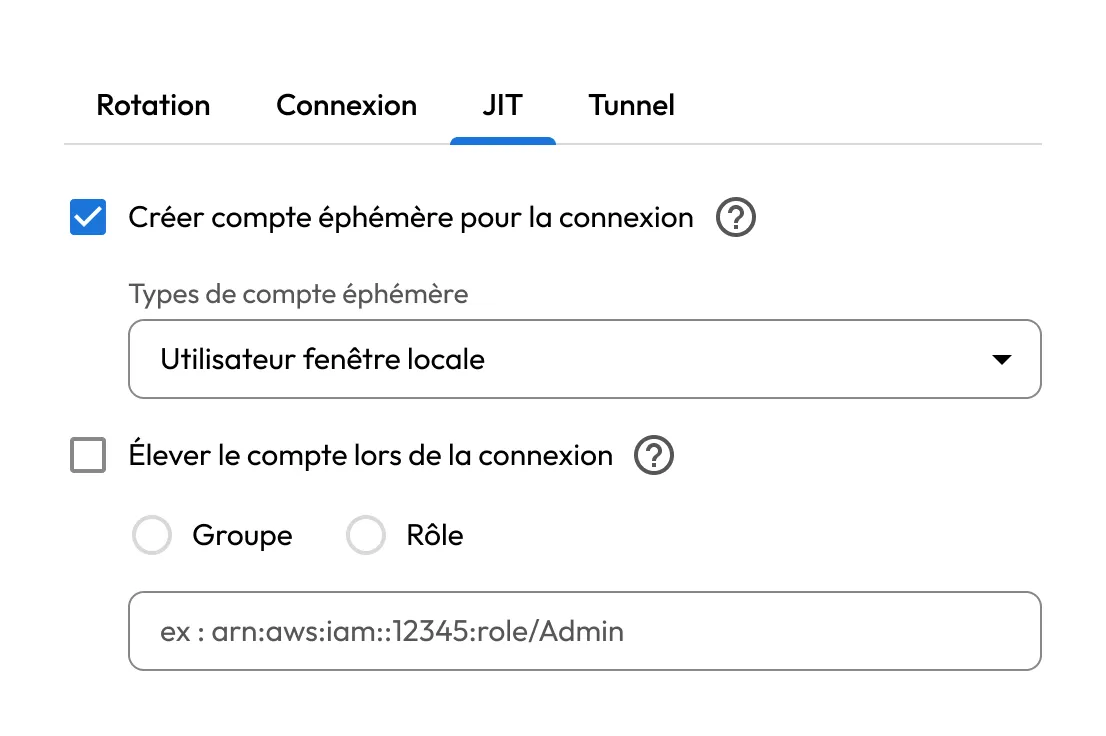

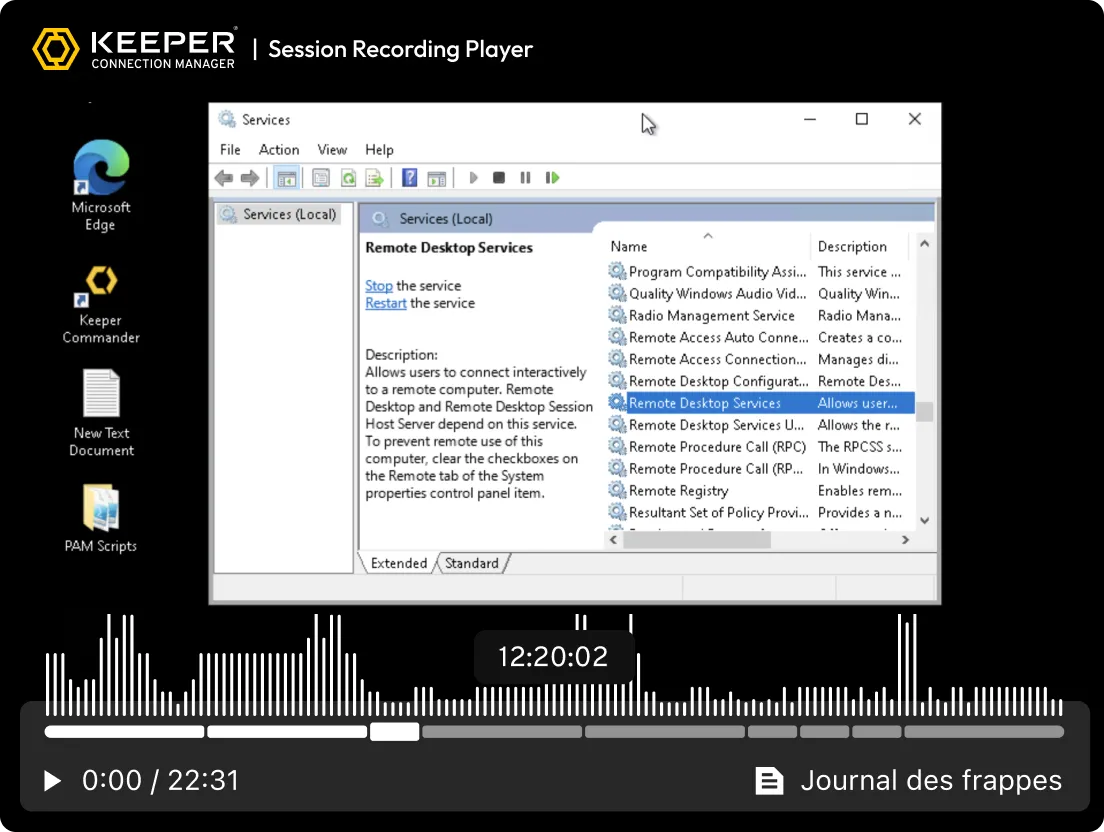

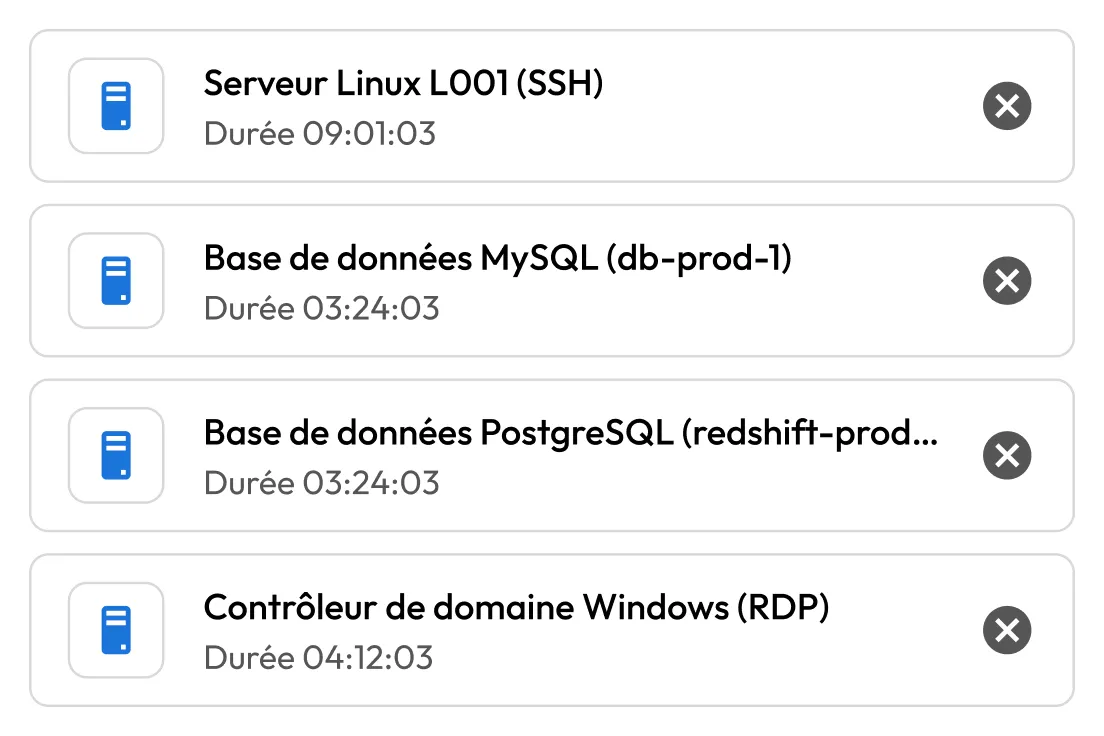

Renforcez l'accès privilégié Zero-Trust des fournisseurs aux ressources internes avec un accès juste à temps (JIT), un enregistrement complet des sessions et un audit - sans exposer les mots de passe ou s'appuyer sur des VPN.