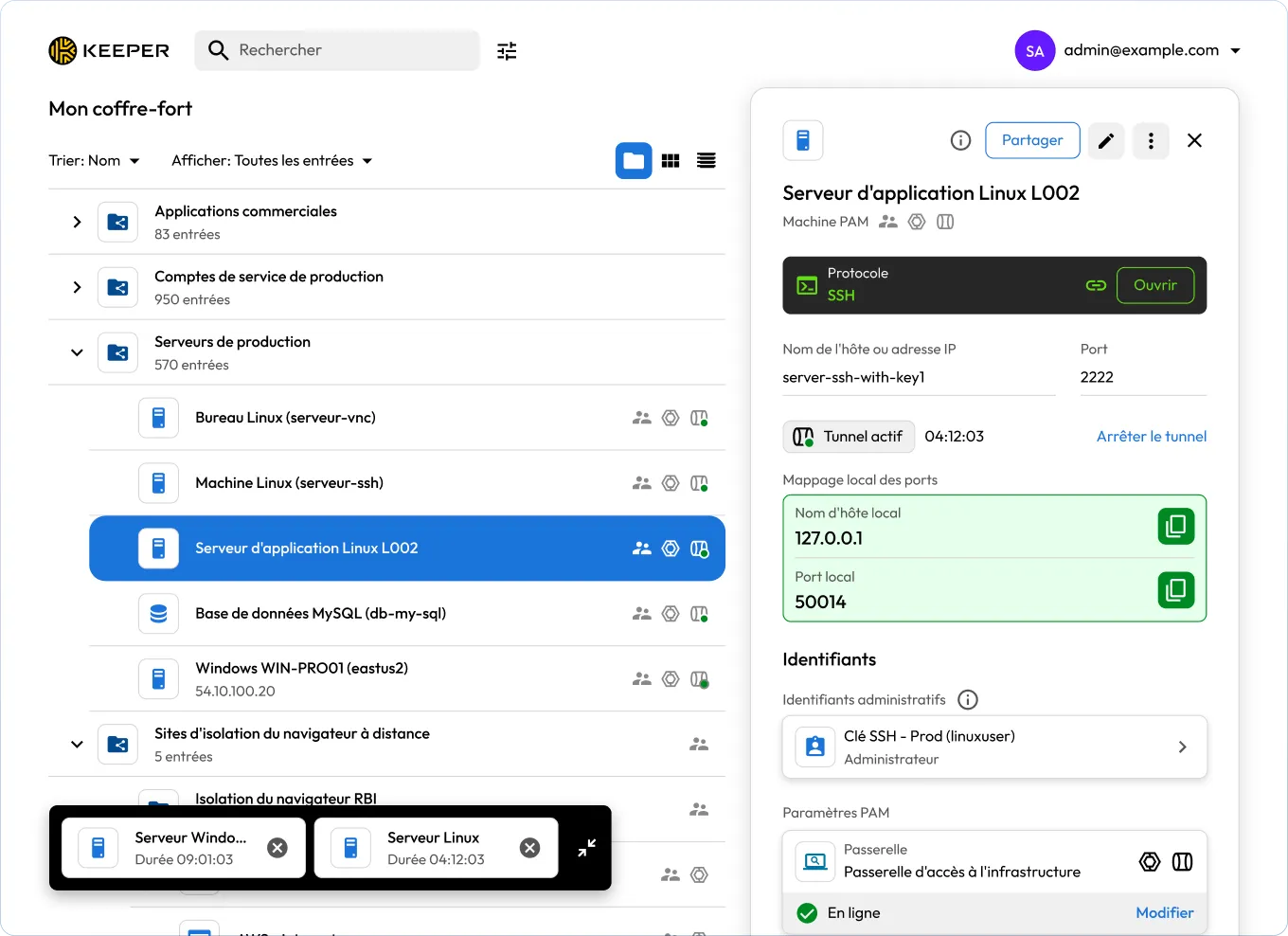

Gestion des accès à privilèges à distance (RPAM)

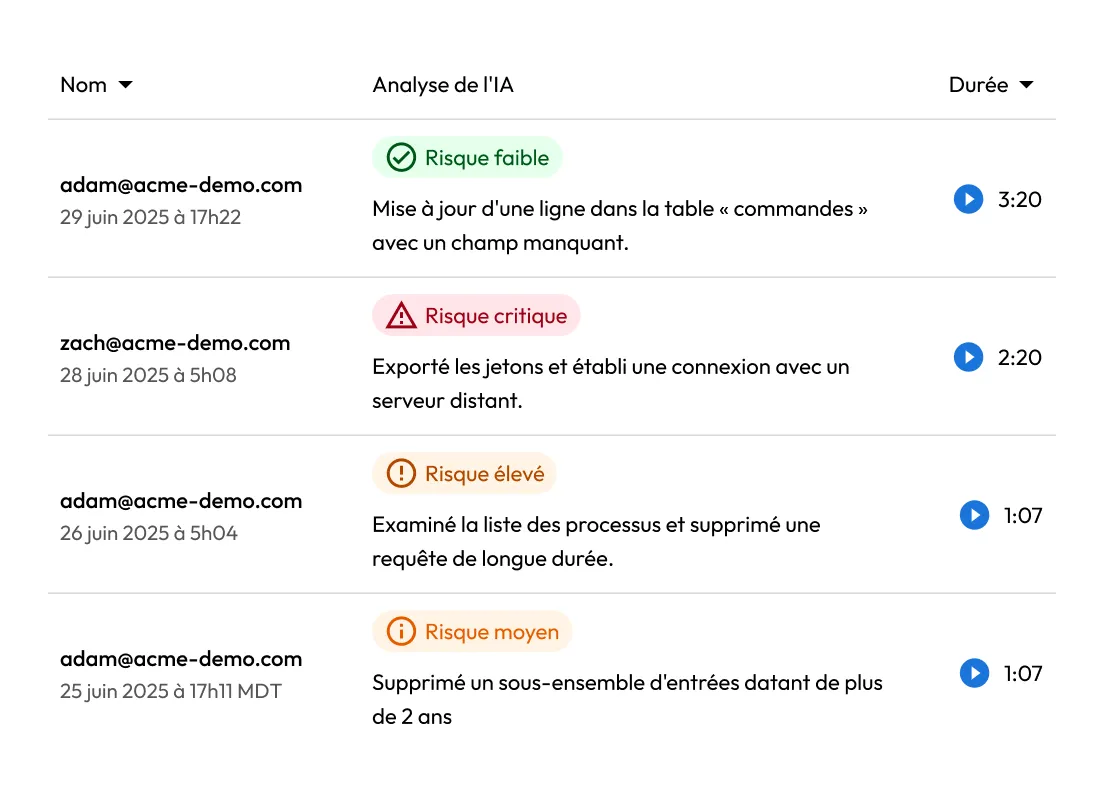

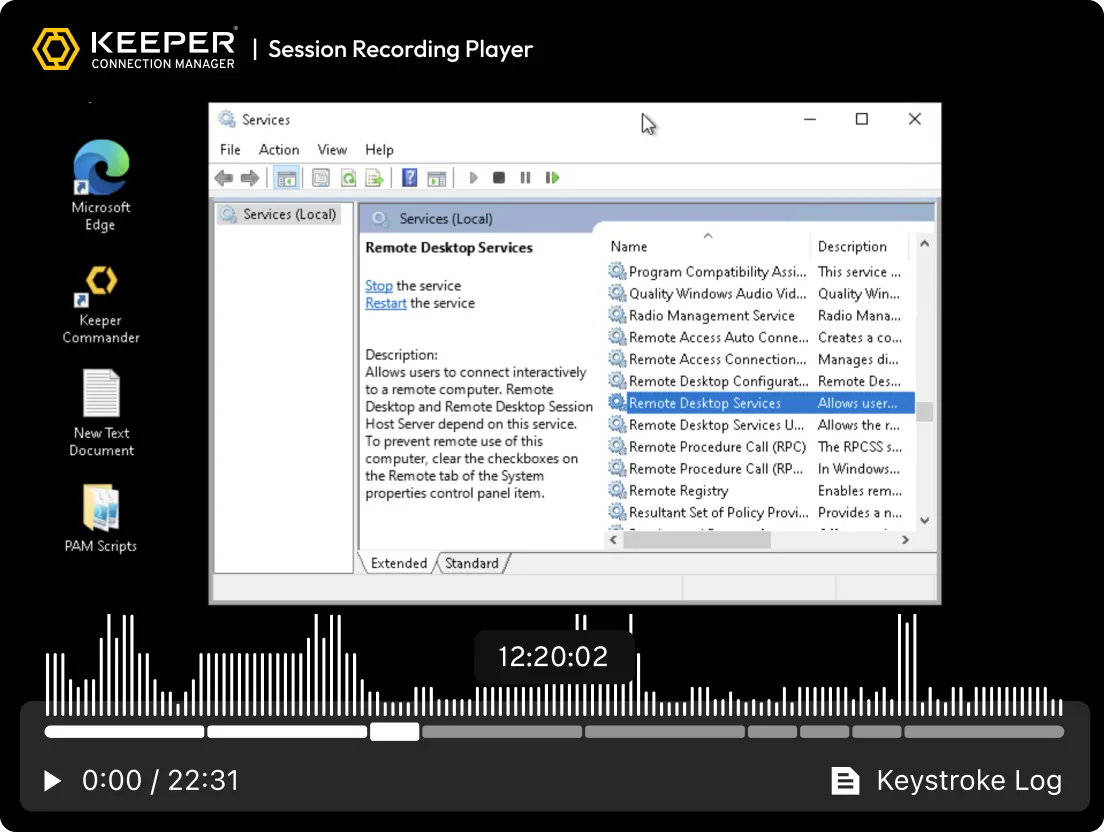

Sécuriser l'accès privilégié à distance sans exposer les identifiants

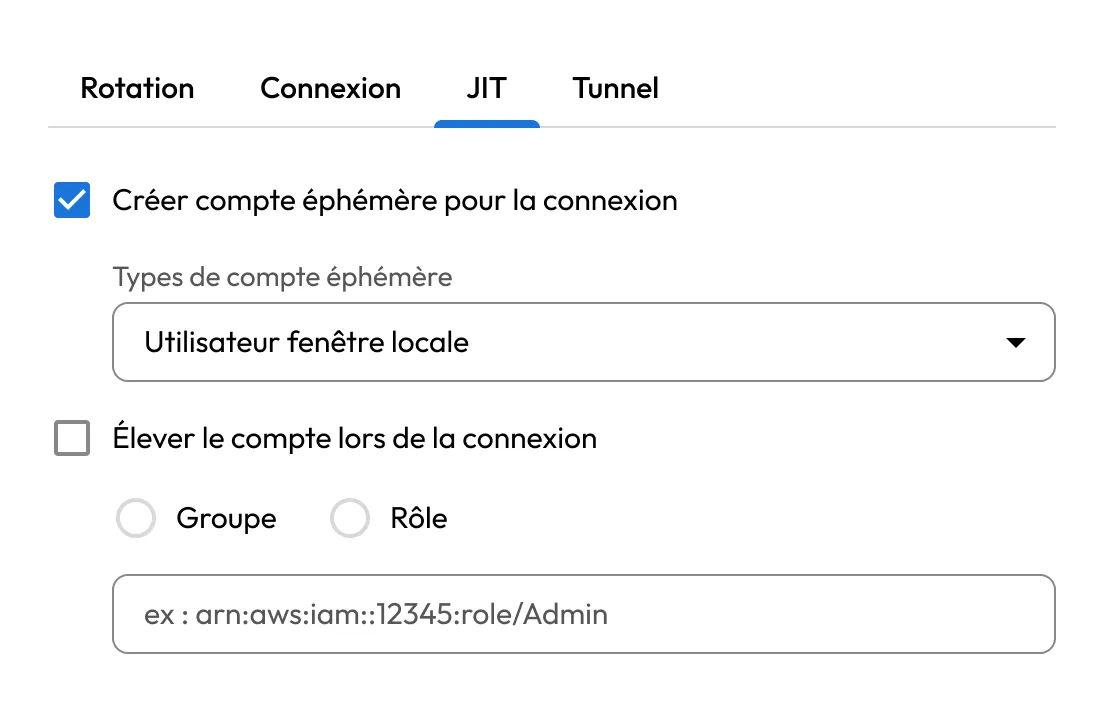

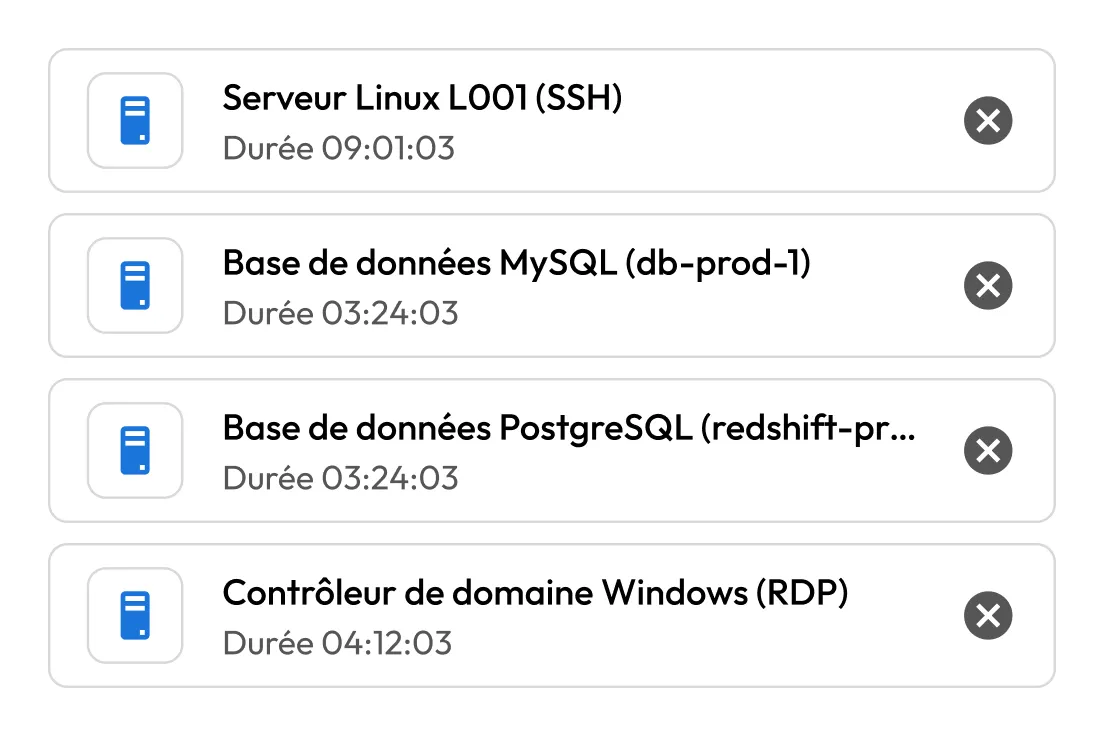

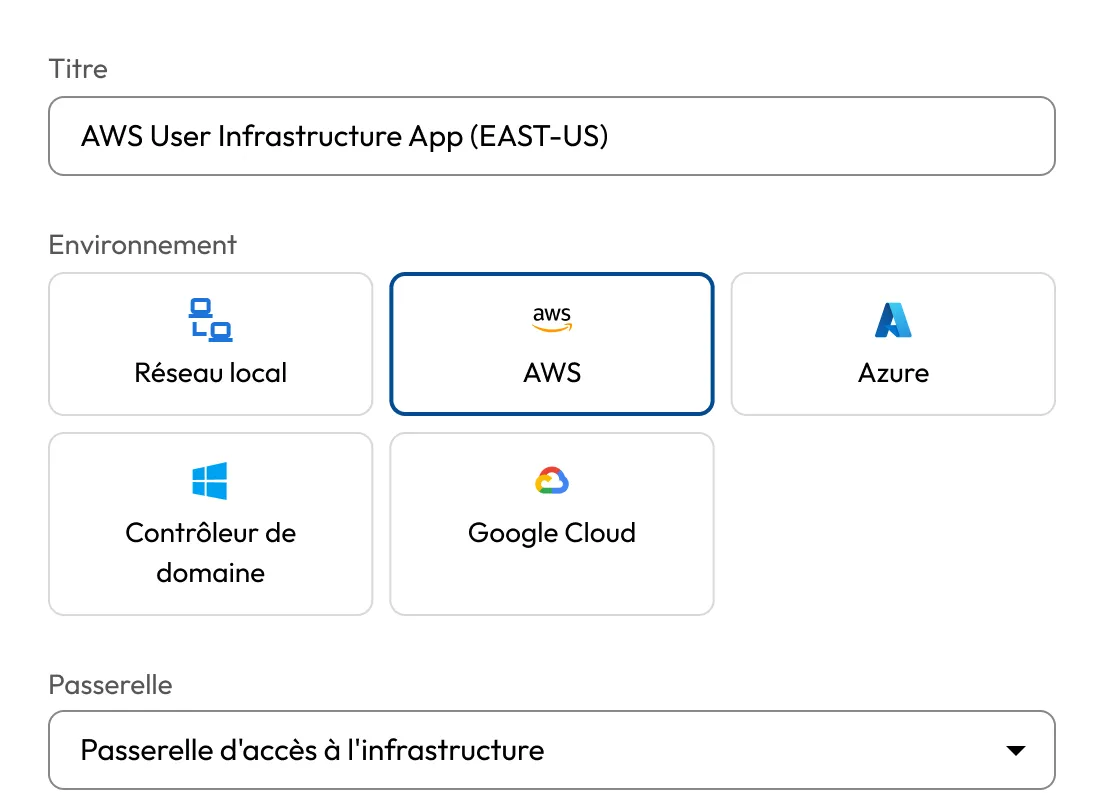

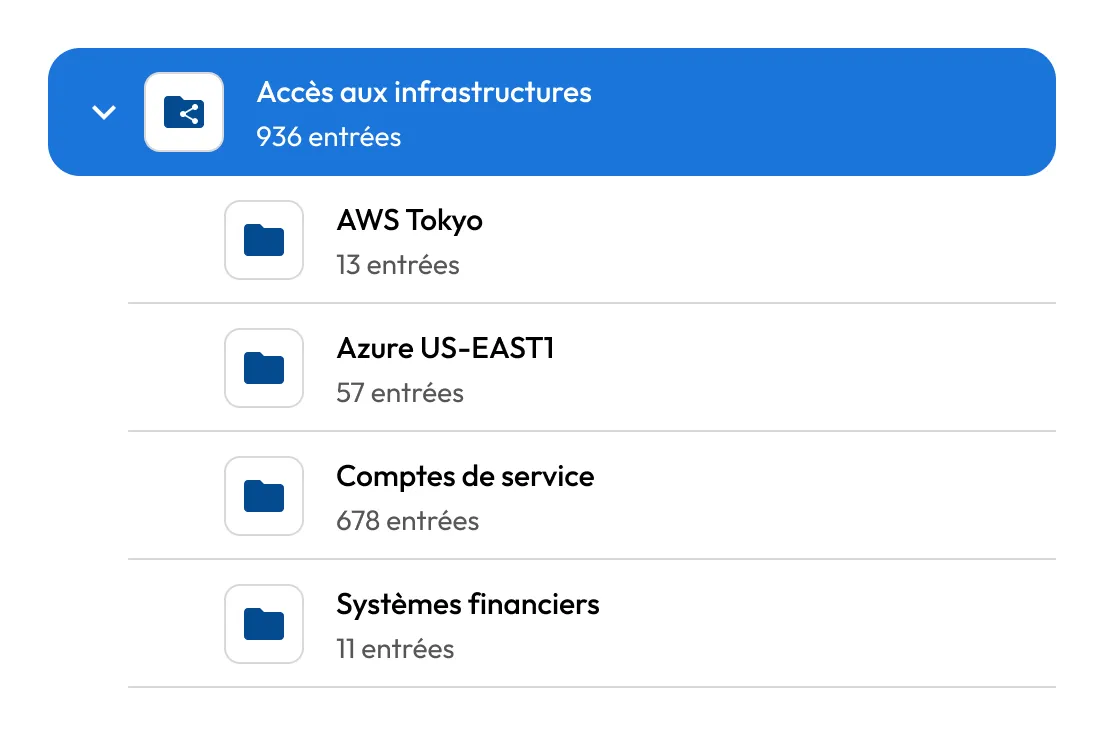

Fournissez aux employés, aux fournisseurs et aux tiers fiables un accès à distance privilégié aux systèmes critiques sans nécessiter un VPN.